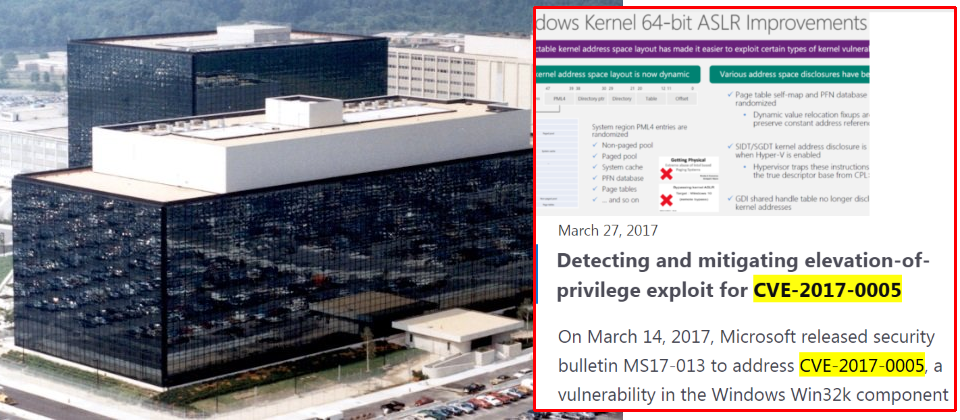

微軟在2017年修補CVE-2017-0005並對外說明此一權限擴張漏洞(圖右),而根據CheckPoint調查,中國駭客組織APT31使用的攻擊程式EpMe便是開採這項漏洞。EpMe最早出現在2013年,屬於美國國安局(NSA,圖左)旗下駭客單位所打造的攻擊框架,APT31在2014年透過不明管道複製了EpMe,並將它重構成另一個攻擊工具。

資安業者CheckPoint的研究人員於本周指出,當他們在調查Windows的權限擴張攻擊程式,並試圖追蹤攻擊程式的作者時,意外發現中國駭客集團APT31早在2014年便使用了由美國國安局(NSA)所開發的攻擊程式,比影子掮客(The Shadow Broker)公布獲得相關攻擊程式的時程還早了2年。

影子掮客是在2016年的8月對外公告,手上握有NSA旗下駭客部門Equation Group所打造的攻擊工具,並在2017年1月公布了工具列表,使得微軟於3月釋出18個安全公告,大規模修補上百個安全漏洞,當中尤以MS17-010所修補的CVE-2017-0143、CVE-20170144、CVE-20170145、CVE-20170146與CVE-20170148等涉及Microsoft Windows SMB伺服器的安全漏洞最受矚目,因為NSA替相關漏洞所打造的EternalBlue攻擊程式,之後成為造成全球重大災情的勒索軟體WannaCry攻擊的前鋒。

而CheckPoint本周揭露由APT31所使用的攻擊程式為EpMe,它開採的是CVE-2017-0005漏洞,同樣在2017年3月被微軟修補,雖然不若EternalBlue知名,但微軟特別撰文說明了此一權限擴張漏洞。

根據CheckPoint的追蹤,EpMe最早出現在2013年,當時它已被納入NSA旗下Equation Group所打造的DanderSpritz NtElevation攻擊框架,作為第二階段的攻擊工具包,然而,APT31在2014年就複製了EpMe,將它重構成Jian,且至少從2015年就以Jian發動攻擊。

研究人員尚無法確認APT31取得EpMe的管道,猜測也許是在Equation Group鎖定中國發動攻擊時,反被中國截獲;或者是Equation Group所攻擊的第三方目標正巧也受到APT31監控;也可能是APT31直接針對Equation Group基礎架構發動攻擊所獲得的戰利品。

CheckPoint認為,網路攻擊武器是數位且易變的,盜走並轉移它們就像傳送電子郵件一樣簡單,它們通常很隱晦,而且光是存在本身就屬於機密,於是,竊取網路攻擊武器很難被逮到,也經常成為只有少數人知道的事實;此次的發現顯示出Equation Group所開發的攻擊工具最終成為中國駭客集團所用,還可能是用來攻擊美國組織。

不過,根據紐約時報在2019年的報導,國際駭客早就利用同樣源自NSA的EternalBlue攻擊程式,來入侵美國馬里蘭州的巴爾的摩、賓州的阿倫敦市、德州的聖安東尼奧,以及美國的多所大學。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09