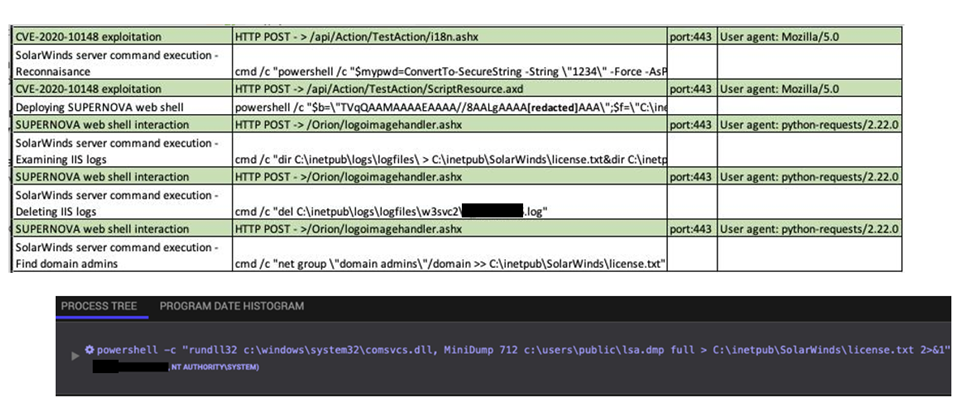

Secureworks在去年11月偵測到Supernova,駭客開採了SolarWinds Orion API認證繞過漏洞CVE-2020-10148以植入Supernova(上圖),而且此一攻擊行動與Sunburst供應鏈攻擊無關。Supernova在系統內進行偵查活動,且使用合法的comsvcs.dll函式庫(圖下)來轉儲LSASS程序的內容,以取得憑證。(圖片來源/Secureworks)

在SolarWinds證實系統上同時被植入兩種不同的木馬程式Sunburst與Supernova之後,資安業者Secureworks本周針對Supernova發布了研究報告,指出Supernova應是由駭客集團Spiral所植入,而Spiral可能來自中國。

去年12月,資安業者FireEye率先公布遭到國家級駭客的攻擊,隨後即傳出美國多個機構也受到同樣的攻擊,駭客先攻陷了SolarWinds的IT監控平臺Orion Platform建置程序,於不同的Orion版本上植入Sunburst木馬,進而危害Orion Platform的用戶,儘管多數資安業者認為Sunburst是源自俄羅斯駭客,但迄今尚未有確實證據;至於Supernova因與Sunburst手法不同,使得外界懷疑SolarWinds其實遭到不同人馬的攻擊,現在Secureworks則說兇手可能是中國的駭客集團。

Secureworks指出,他們是在去年11月偵測到Supernova,駭客開採了SolarWinds Orion API認證繞過漏洞CVE-2020-10148以植入Supernova,而且此一攻擊行動與Sunburst供應鏈攻擊無關。Supernova在系統內進行偵查活動,且使用合法的comsvcs.dll函式庫來轉儲LSASS程序的內容,以取得憑證,並將受害者的網路分享到兩臺主機上。

Secureworks發現,駭客集團Spiral的行為和ManageEngine ServiceDesk伺服器在2018年遭到駭客入侵的手法一致,且目的都在於長期維護存取能力,定期獲得憑證並汲取資料,以監視或盜走智慧財產權,應是來自同一個駭客集團,此外,他們認為ManageEngine的攻擊行動與中國駭客有關。

另一方面,Secureworks的端點偵測與回應代理人查到一個不屬於受害組織的主機,該主機的IP位址是在中國,而這個主機所使用的名稱,恰巧與駭客透過VPN來連結受害網路的另一個主機名稱一致,雖然它們使用的是Windows 7主機的預設名稱,但這並不符合受害組織的主機命名規則。

研究人員推測,駭客應是在無意間曝露了IP位址,但這也呼應了Spiral只攻擊中國以外市場的假設。

目前SolarWinds或美國尚未公布此一攻擊事件的完整受害規模,也未證實攻擊來源,就算是集結了業界的專家,美國政府也只敢說可能是俄羅斯駭客要對SolarWinds攻擊事件負責,而Secureworks亦坦言,要追究攻擊來源是困難的,就算是資安社群也常有不同的見解與觀點,於是選擇公布詳細的研究結果與業界共享。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09