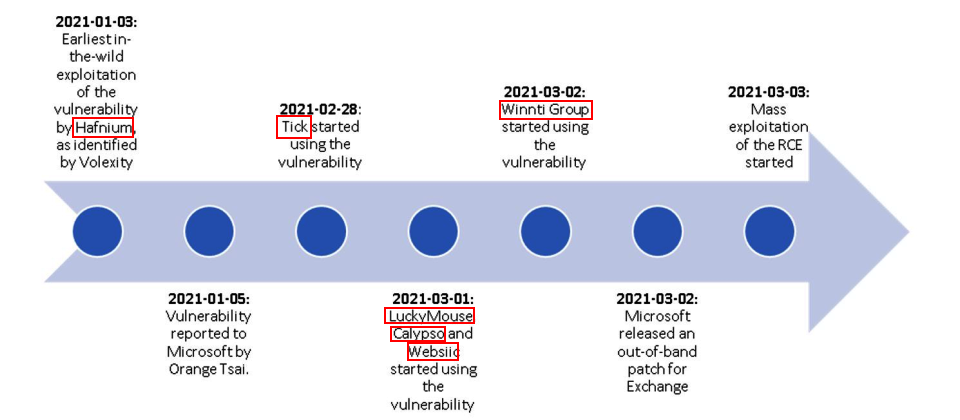

根據ESET的調查,在微軟公布及修補ProxyLogon漏洞之前(3月2日),就有多個駭客組織開採了相關漏洞,從1月的Hafnium,2月的Tick,3月1日的LuckyMouse、Calypso與Websiic,以及3月2日的Winnti。(圖片來源/ESET)

資安業者ESET本周披露,已有十多個駭客組織正在開採微軟於3月2日修補、統稱為ProxyLogon的4個Exchange Server安全漏洞,而且自微軟公布相關漏洞之後,ESET所偵測到的惡意Web Shell大幅增加。

臺灣資安業者戴夫寇爾(DEVCORE)是在去年12月發現ProxyLogon中的CVE-2021-26855與CVE-2021-27065兩個安全漏洞,並於今年1月5日通報微軟,另一資安業者Volexity則說駭客自1月3日便開始攻擊ProxyLogon漏洞,至於微軟則直接點名該駭客組織為來自中國的Hafnium。

然而,根據ESET的調查,在微軟公布及修補ProxyLogon漏洞之前,就有多個駭客組織開採了相關漏洞,從1月3日的Hafnium,2月28日的Tick,3月1日的LuckyMouse、Calypso與Websiic,到3月2日的Winnti,而當微軟公布及修補漏洞之後,又再出現了Tonto、ShadowPad 、Opera、IIS、Mikroceen與DLTMiner,而上述除了DLTMiner是為了植入挖礦程式之外,其它所有組織都是屬於鎖定間諜行動的APT駭客組織。

駭客的攻擊路徑類似,在利用ProxyLogon漏洞進駐受駭者系統之後,會先植入惡意的Web Shell,再安裝額外的惡意程式。於是,ESET密切觀察全球Exchange Server上的惡意Web Shell,發現在微軟發布及修補ProxyLogon漏洞之前,被嵌入惡意Web Shell的伺服器不超過200臺,但3月10日時,全球115個國家已有超過5,000臺伺服器含有惡意Web Shell。

研究人員表示,他們並不清楚這些攻擊程式是如何散布的,特別是在微軟修補漏洞之前,但相信會有包括勒索軟體在內的更多駭客組織會試圖開採ProxyLogon漏洞。至於微軟則已於日前更新Windows安全工具Microsoft Safety Scanner(MSERT),以協助企業偵測Exchange Server中有無遭到駭客植入的Web Shell程式。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09