Suid Vulnerability Research

駭客利用Google搜尋來誤導使用者的情況,先前有攻擊者濫用搜尋最佳化機制(Search Engine Optimization,SEO),讓使用者下載惡意程式下載工具Gootloader,進而在受害電腦植入惡意軟體。但最近有資安研究人員發現更為直接的做法:有人藉著惡意廣告(Malvertising),散布冒牌的電腦版Telegram應用程式,但實際上,這是會竊取電腦多種上網應用程式個人資訊的間諜軟體。

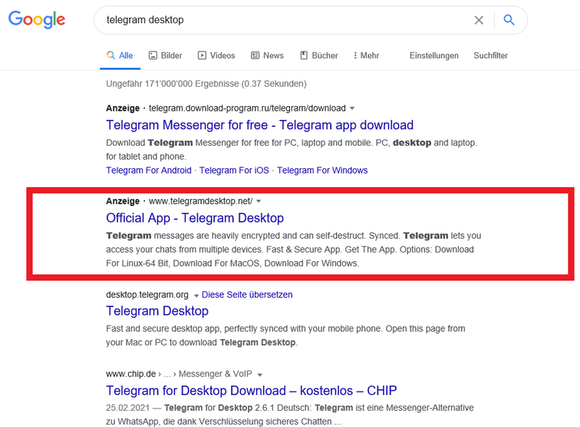

資安漏洞研究團隊Suid Vulnerability Research於3月14日,公布一起藉由投放Google廣告的惡意廣告攻擊事件。研究人員在Google搜尋「電腦版Telegram(Telegram Desktop)」時發現,搜尋結果裡的第2個廣告很不尋常,但從相關的網站敘述與網址(telegramdesktop[.]net)來看,看起來很像真的由Telegram投放的下載廣告。經過他們著手調查後發現,這實際上是冒牌的Telegram應用程式下載網站,使用者一旦沒有留意,就可能以為是官方網站而受騙。

研究人員表示,除了上述的網域,攻擊者還濫用另外2個類似的網域名稱,包含了telegramdesktop[.]com,以及telegramdesktop[.]org。而其中的telegramdesktop[.]com,已經遭到Google安全瀏覽(Safe Browsing)標示為不安全的網站,他們也將另外2個網站通報Google。但究竟有多少人上當?研究人員表示,他們至少看到冒牌Telegram應用程式被下載了2,746次,其中的129個受害者還下載了第2階段惡意程式。

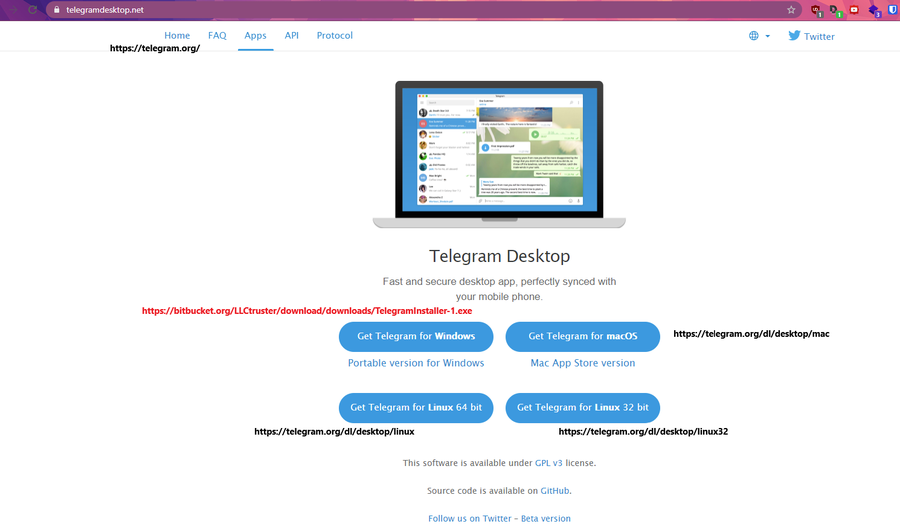

而上述的這3個冒牌網站,其實都是複製合法的Telegram網站而來。研究人員指出,網頁裡大部分的連結也是連向Telegram合法網域(desktop.telegram.com),只是駭客將其中的Windows版本,置換成惡意程式。研究人員發現,攻擊者把惡意軟體與相關的工具,存放於程式碼代管平臺Bitbucket,他們亦循線找到駭客所使用的暱稱和電子郵件信箱。

駭客建置的冒牌Telegram下載網站telegramdesktop[.]net中,總共提供了4種電腦版本的下載按鈕,其中有問題的是Windows版本,下載網址(紅字)是在Bitbucket網域;macOS與Linux版本則是Telegram官方提供的專屬網址。而Windows版的官方下載連結是https://telegram.org/dl/desktop/win。

一旦使用者下載冒牌Telegram安裝程式並安裝,這個惡意程式便會開始連到C&C中繼站,載入第2階段的工具AZORult,這是一款間諜程式,2020年3月有駭客以提供武漢肺炎疫情儀表板為由散布。研究人員指出,這款間諜程式不只會偷取加密錢包,還會用戶的地理位置資訊。此外,AZORult會竊取受害電腦的多款上網應用程式的資訊,包含了Chrome與Firefox瀏覽器存放的密碼、FileZilla的帳號及密碼、Telegram的記錄、VPN連線軟體NordVPN與OpenVPN的帳號與密碼等。而針對Chrome瀏覽器,AZORult還會偷取瀏覽器的其他資訊,包含了Cookie、自動填入的資料,以及信用卡資料。

值得留意的是,由於駭客在第1、第2階段的惡意軟體中,針對Windows內建防惡意程式機制Antimalware Scan Interface(AMSI),加入了能繞過相關偵測的功能。換言之,這些攻擊工具可能可以迴避防毒軟體偵測,而不被攔截。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10