據多方媒體報導(Bleeping Computer、The Hacker News、PortSwigger),德國的手機廠商Gigaset傳出,一部分Android系列的手機用戶受感染,會自動安裝系統更新檔案。而這些媒體都引述了德國研究員Günter Born的部落格(4月3日),內容提及在三月底(3月28日),在Google論壇中,就有相關事件發生,他也藉由自己的Gigaset GS180做測試,並建議其他的使用者可以用什麼方式防止更新。

此外,Günter Born在4月7日的文章中提到,他發現Malwarebyte有相關的研究報告(4月6日),該廠商調查到主要的惡意軟體稱為com.redstone.ota.ui,是一個預安裝的系統應用程式,該應用程式不僅是手機的系統更新器,還是Android / PUP.Riskware.Autoins.Redstone的自動安裝程序。而該軟體(com.redstone.ota.ui)會在受害者的Gigaset手機,安裝三個版本的惡意軟體程式套件Android / Trojan.Downloader.Agent.WAGD。而Malwarebytes發現,這些惡意軟體的程式套件,皆是com.wagd為開頭,但在檔案上,只顯示com.wagd後面的檔名相同(如gem、smart)。Malwarebytes還表示,根據用戶論壇分析,上述的惡意軟體程式套件能透過WhatsApp發出惡意訊息,且在預設的瀏覽器中,打開遊戲網站下載更多惡意程式及其他惡意行為。

然而,某些用戶的手機則是載入了Android / Trojan.SMS.Agent.YHN4,此SMS代理程式的下載和安裝是因Android / Trojan.Downloader.Agent.WAGD存取包含惡意應用程序的遊戲網站所致。所以,手機包含能夠發送惡意SMS訊息的惡意軟件,與惡意的WhatsApp訊息一樣,它還可以藉由發送惡意的SMS訊息,以進一步傳播感染。

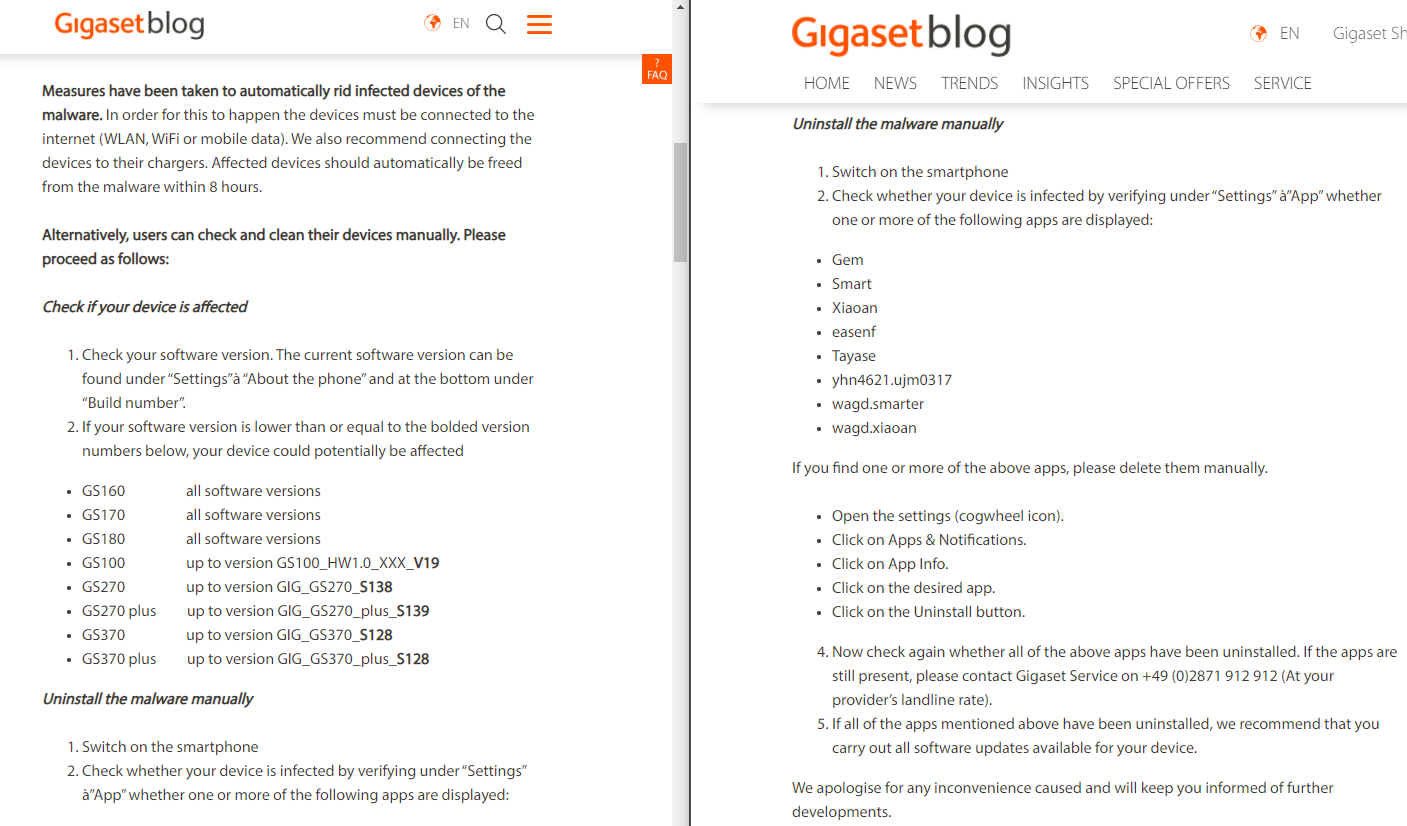

關於上述的攻擊事件,事隔兩週(4月8日),Gigaset才發布第一篇公告,表明他們早在之前就已經注意到,有些舊版本的智慧型手機,存在惡意軟體的問題,也表示經客戶資料被存取的查證,他們這次做出相對應措施。接著,他們先是說明了已感染的產線的手機裝置,與未執行Gigaset提供的軟體更新的手機才受影響。然而,他們提及,惡意軟體是由受感染伺服器安裝至手機上,而這些受感染的伺服器是屬於外部更新服務供應商。因此,Gigaset 建議用戶至設定頁面,進而檢查手機,是否受感染,並確認是否已更新到最新版本。他們也列出只有一些舊系列已被受影響,版本是以2016年至2018年其中推出的手機為大宗,如 GS100、GS160、GS170、GS180、GS270(plus)及 GS370(plus)。

另外,他們還在針對如何清除惡意軟體的方面,提供自動或是手動的清除對策,前者是需要用戶連接網際網路,會在8小時內進行自動清除,而後者則是,教你如何查看版本後,到應用程式集,將他們列出的那些可能的惡意軟體手動刪除。

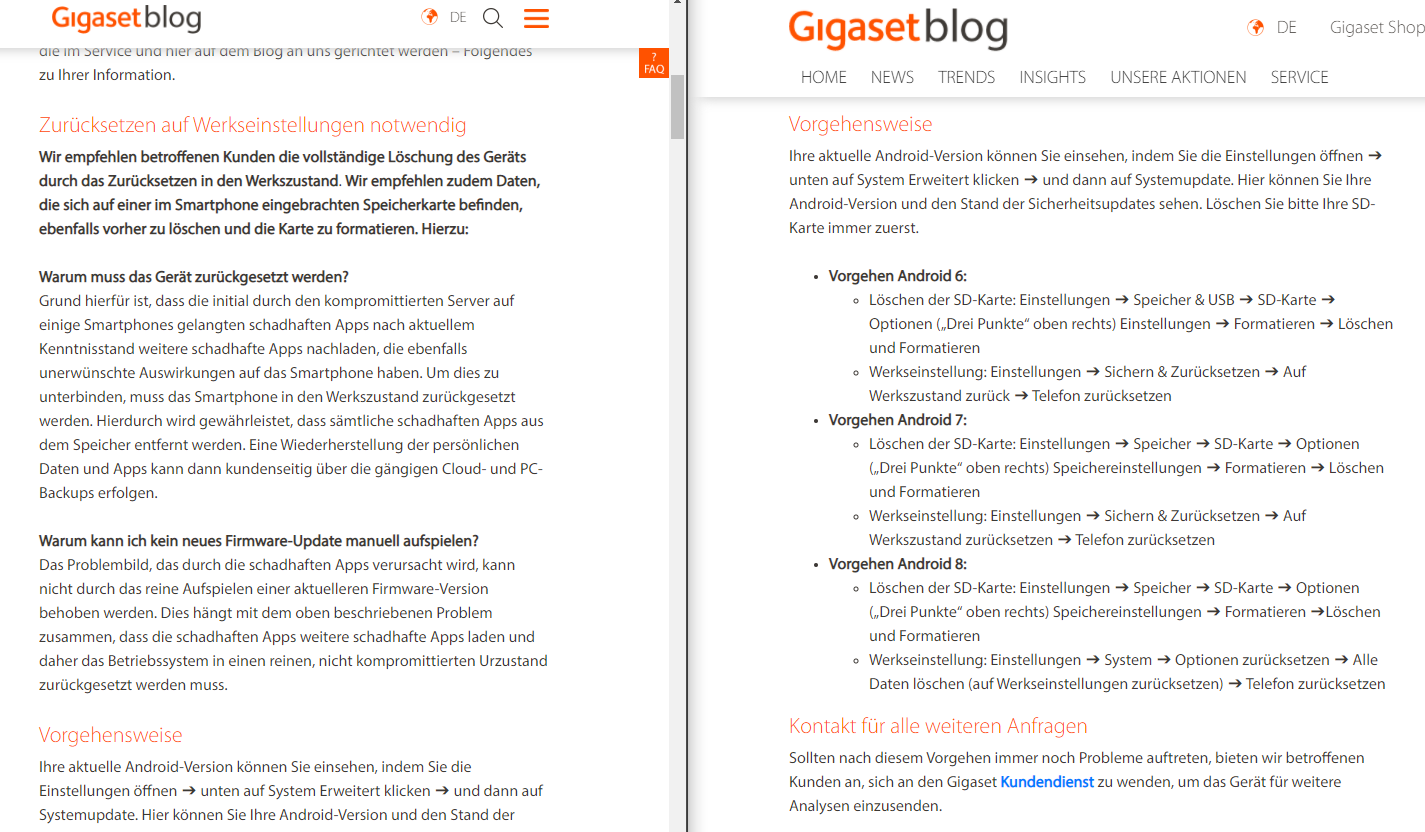

不過,Gigaset在隔天(4月9日)更新公告,竟然承認由第一篇的手動清除方式,並未能完全消除手機上的惡意程式,因此,他們建議受害的用戶,可以透過重置回原廠設定,才能完全刪除檔案,甚至還建議將手機的記憶卡格式化。這樣的做法,令人感到訝異的是,與先前他們提供的因應方式大相徑庭。而且,不管是哪一個解決方法,都需要靠使用者自行操作,但對於不熟悉這些操作的用戶而言,是一個門檻。而在三天後(4月12日),他們又再發布公告,或許是因為考量到造成不便的緣故,提出了詳細的教學說明,但就算以這樣的方式處理,仍然令人匪夷所思。

這是在4月8日,Gigaget的部落格中,教用戶如何辨別版本及手動或自動清除的公告說明。

隔日,坦承在4月8日提供的方式,無法完全除去某些手機上,那些可能含有惡意軟體的應用程式。

在4月12日,Gigaset提供了如何重置手機系統的方法,並再次解釋為何要客戶進行手機重置,及無法透過手動更新恢復的原因。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06