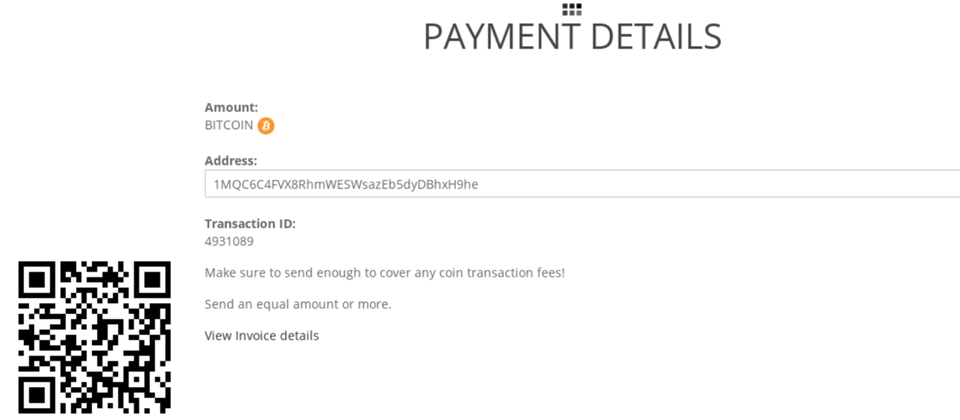

北韓駭客Lazarus將電子商城的加密貨幣錢包位置更換成自己的錢包,但付款網頁上使用者很難察覺有異

Group-IB

電子商城交易的側錄攻擊,大部分的目標都是針對信用卡與支付卡資料而來,然而近期攻擊者開始鎖定使用加密貨幣的線上交易下手。威脅情資業者Group-IB於4月14日,揭露一起北韓APT駭客組織Lazarus發動的網站側錄攻擊行動,駭客使用JavaScript探測器(Sniffer),鎖定接受加密貨幣付款的歐美電商網站下手,讓購物者付款的加密貨幣轉入駭客的錢包。研究人員將此起攻擊命名為「BTC Changer」。

事實上,這個駭客組織發動網站側錄攻擊已有一段時日。另一家資安業者Sansec曾在2020年7月,揭露這個駭客組織針對歐美網路商城的攻擊行動「clientToken=」,側錄電商網站的金融卡交易資料。但Group-IB追蹤這些受害電商後發現,近期Lazarus鎖定部分商城,使用從未看過的工具搭配老舊手法,來竊取加密貨幣:該組織將原本側錄金融卡資料的JavaScript探測器改造,變成偷竊比特幣交易的工具。Group-IB發現,Lazarus用於此起攻擊的JavaScript探測器,粗估偷到了0.89993859個比特幣(約相當於55,359.45美元),以及4.384719個以太幣(約相當於10729.80美元)。

究竟相關這起攻擊行動什麼時候開始的?Group-IB指出,他們看到駭客在2020年2月底,開始使用修改版的clientToken=攻擊行動作案工具,鎖定接受比特幣付款的電子商城下手,並將付款的網址換成攻擊者的BTC網址。該公司確認至少有3個網站受害,其中2個是clientToken=事故的受害者,他們是化學藥品商城Realchems,以及珠寶商Wongs Jewellers。第3個受害者則是義大利的豪華服飾業者,不過Group-IB並未透露企業名稱,並表示該商城的惡意程式碼已被清除。

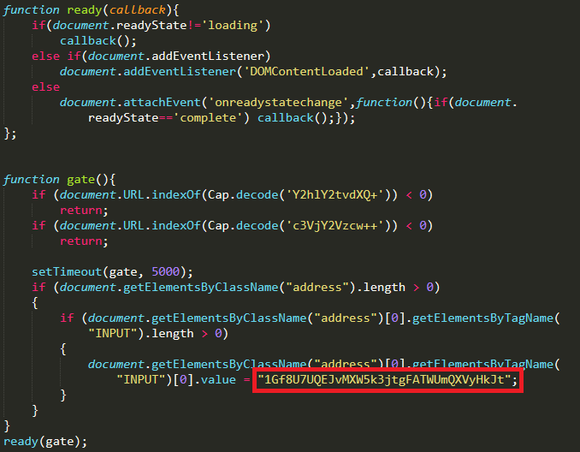

Group-IB揭露其中一個受害商城的網站程式碼,其加密貨幣付款的位置被竄改成駭客的錢包(紅框處)。

由於駭客竄改網頁收款的加密錢包位置來牟利,但上述的3個電商網站中,珠寶商Wongs Jewellers並未提供加密貨幣付款的管道,因此Group-IB認為,駭客可能是不小心放錯,才會把BTC Changer作案工具放到這個珠寶商城。而在Realchems遭到竄改的程式碼中,Group-IB發現駭客利用名為SingleFile的瀏覽器外掛,來儲存Realchems的網站,並在註解裡使用韓文寫下「格林威治時間」,這代表了駭客使用韓文編碼來儲存程式碼檔案。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06