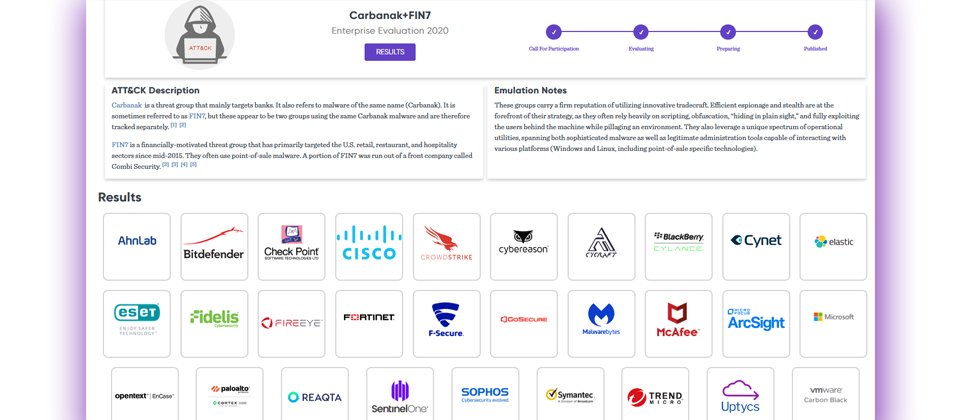

面對駭客組織一連串的攻擊手法,MITRE ATT&CK已是企業與資安產業都在關注的資安攻防框架,彙整了所有已知攻擊手法並提供結構化的內容,而為了更進一步幫助端點防護產品的偵測能力,MITRE還特別發起了ATT&CK評估計畫,去年已經進行到第三輪,這次攻擊模擬設想的對象是Carbanak與FIN7,兩者都是鎖定金融業攻擊的駭客組織,近日MITRE公布了最新第三輪的結果,成為企業與業者參考依據。

在此次針對Carbanak與FIN7的評估計畫中,有多達29家資安業者參與,比起上一輪的21家更多,並有更多知名資安大廠加入。若以這三年的發展趨勢來看,每輪參與評測挑戰的業者數量,已經是越變越多,顯然,此一計畫確實是越來越受業界重視,而對於這些業者而言,不只是可展現自家資安產品技術能量,同時也能藉此瞭解自身還能強化的面向。

第三輪新加入業者再增10家,更多資安大廠投入

在這次參與的29家業者中,連三年參與的有11家,包括CrowdStrike、Cybereason、Elastic(併購Endgame)、F-Secure、FireEye、GoSecure(由CounterTack併購更名),以及McAfee、微軟、Palo Alto Networks、SentinelOne與VMware Carbon Black。

上一輪就同樣參加的有7家,包括臺灣奧義智慧與趨勢科技,繼續投入於這輪評測,其他還包括Bitdefender、BlackBerry Cylance、Malwarebytes、Symantec(a division of Broadcom)與ReaQta。

至於首次新加入評估計畫的成員方面,當中我們看到有更多國際大廠的投入,此輪新進的11家業者包括:Check Point、Cisco、ESET、Fidelis、Fortinet、Micro Focus與Sophos等知名業者,以及來自美國的Uptycs、來自加拿大的OpenText(併購Guidance)、韓國資安大廠AhnLab,以色列資安公司Cynet。

不過,還是有業者沒有繼續參與第三輪評估,例如Secureworks、HanSight與Kaspersky,而後兩者分別是由中國360集團策略投資與來自俄羅斯。

MITRE ATT&CK評估計畫已結束第三輪的評比,本次以鎖定金融業的駭客組織Carbanak與FIN7為攻擊情境,並有多達29家資安業者參與這項計畫,包括Check Point、Cisco等10家都是首次參與。

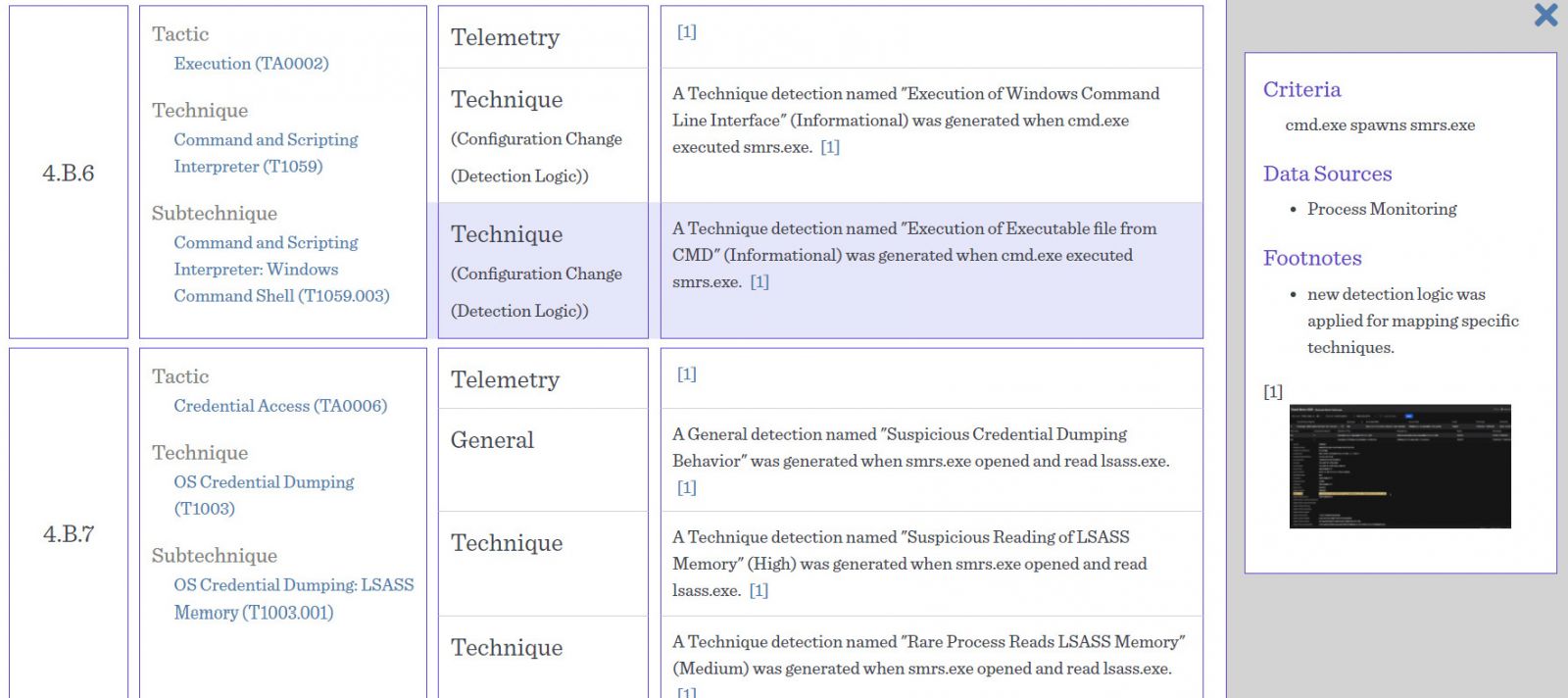

在MITRE Engenuity網站上,針對Carbanak與FIN7組織攻擊套路,將顯示各家參與資安業者的偵測成果,包括偵測數量、分析範圍、遙測範圍與可視性的統計,以及在不同攻擊步驟、子步驟與頻率的偵測能力,而29家業者各自都會有上圖這樣的評估結果。偵測能力表現方式包含N/A、無偵測、遙測Telemetry,以及有效即時警告的General、Tactic與Technique。(圖為奧義智慧的評估結果。)

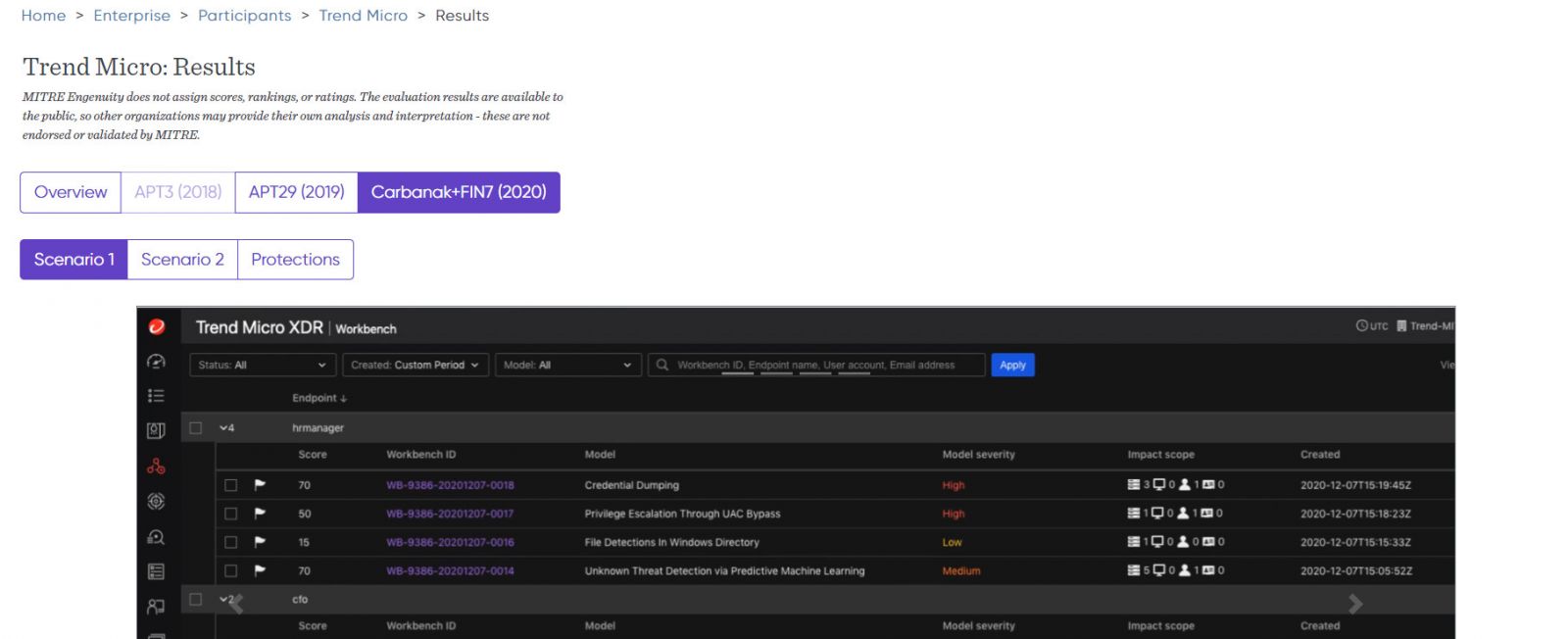

若展開Carbanak與FIN7評估結果,上圖以趨勢科技報告頁面為例,可以查看每輪評比結果,並檢視所有攻擊步驟與子步驟的偵測細節,同時也會呈現測試當下所記錄到的產品介面截圖。

而隨著第三輪評估結果正式公布,根據過去經驗,各家業者接下來也將針對結果發布自家偵測防護能力的說明(將陸續更新):

●Check Point

●Cisco

●CrowdStrike

●Cybereason

●奧義智慧(cycraft)

●BlackBerry Cylance

●Elastic

●ESET

●F-Secure

●McAfee

●微軟

●Pala Alto Network

●SentialOne

●趨勢科技(Trend Micro)

●VMware Carbon Black

第四輪將以善於勒索軟體攻擊的Wizard Spider與Sandworm為設想攻擊方

特別的是,隨著這項評估計畫的發展越來越上軌道,MITRE已經成立MITRE Engenuity公司,專門職掌評估計畫的執行,這次計畫就是由該公司負責,顯然是要讓這樣的評測可以持續,並且期望讓規模更擴大。

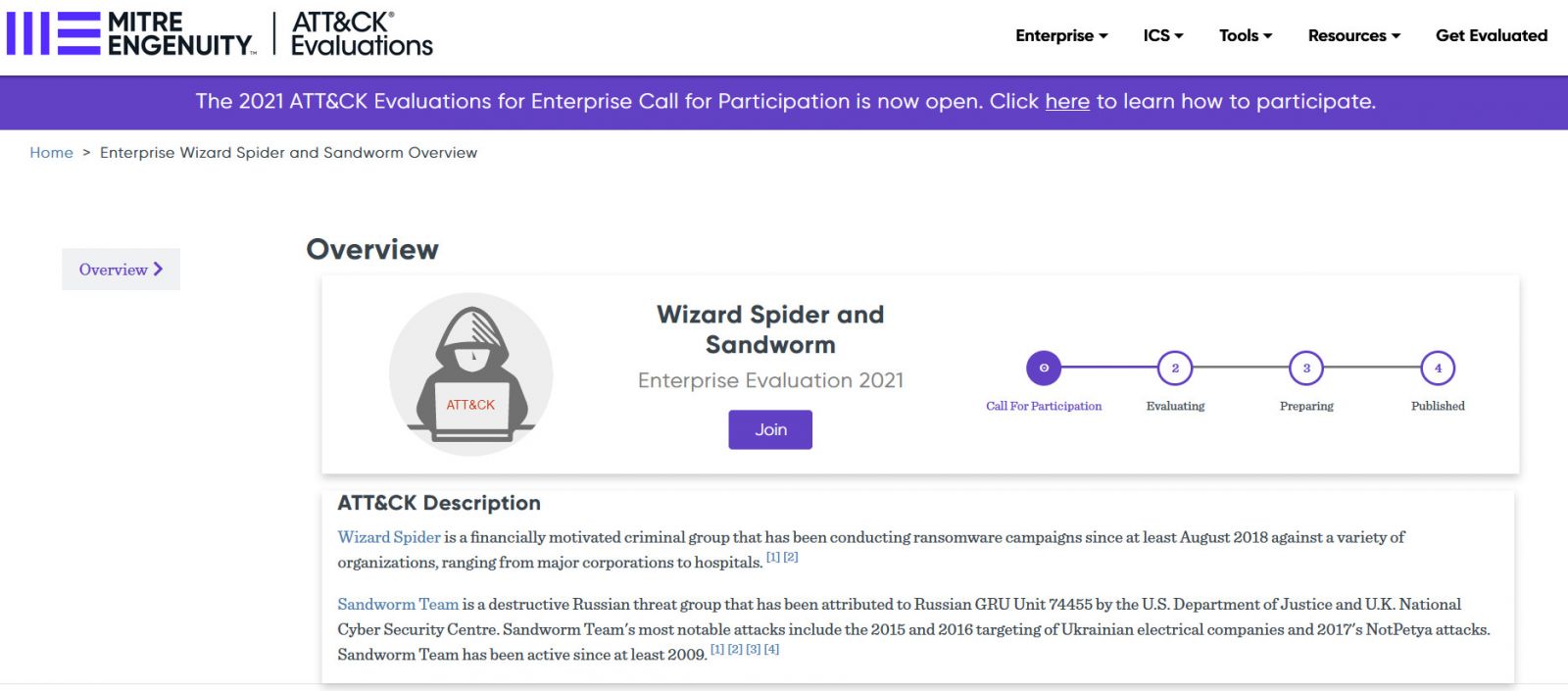

同時值得一提的是,在2021年3月中旬,也就是上個月,MITRE Engenuity公布了第四輪評測計畫,同樣會以兩個駭客組織攻擊為情境,攻擊設想對象分別是Wizard Spider與Sandworm,前者是以經濟利益為導向的駭客組織,自2018年以來針對大型企業與醫院進行勒索軟體攻擊,後者是以破壞為導向的俄羅斯駭客組織,已經橫行多年,包括2015年攻擊烏克蘭電氣公司,造成當地大規模停電,也曾發動NotPetya勒索軟體攻擊造成全球災情。

而除了上述ATT&CK Evaluations for Enterprise,還有一項評估計畫,是針對工業控制系統ICS領域。其實在去年5月,MITRE Engenuity還公布了針對ICS資安廠商的評估計畫,攻擊設想情境是2017年中造成沙烏地阿拉伯石化設備受害的TRITON事件,不過可能因為參與業者數量不足,尚未開始進行。值得關注的是,在目前表示參與的5家業者中,臺灣的財團法人資訊工業策進會(資策會)也名列其中,其他業者還包括Armis、Claroty、微軟,以及Dragos。

至於MITRE ATT&CK發展的下一步,除了ATT&CK for Enterprise看起來已經步入軌道,在2021年還有兩項可關注的焦點,包括ATT&CK for Mobile將有更進一步的內容強化,以及ATT&CK for Cloud的新發展,都將是企業與產業可重視的面向。

MITRE Engenuity在今年3月16日,已經先公布了第四輪評測計畫,這次攻擊設想對象為Wizard Spider與Sandworm。

MITRE Engenuity正期望擴大評估領域,2020年5月也發布了ATT&CK Evaluations for ICS,只是這項評估計畫仍未展開,不過我們可以看到,國內財團法人資訊工業策進會(資策會)也在參與名單中。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10

.jpg)