FireEye

濫用SSL VPN設備漏洞作為發動勒索軟體攻擊的入侵手段,已有數起事故發生,許多廠牌的設備接連成為攻擊目標。FireEye於4月29日揭露濫用Fivehands勒索軟體的攻擊行動,駭客目標是歐洲和北美的組織,一旦勒索軟體攻擊成功,駭客不只會藉由媒體的關注來向受害者施加壓力,還會在駭客論壇出售資料獲利。而攻擊者入侵企業的管道,就是透過SonicWall SSL VPN設備的重大漏洞CVE-2021-20016,然後在受害電腦植入名為SombRAT的後門程式,並展開勒索軟體攻擊。

關於CVE-2021-20016,這是與SQL注入攻擊有關的漏洞,CVSS風險評分為9.8分。該漏洞存在於SonicWall的SMA 100系列設備,雖然SonicWall在2月已著手修補,並發布更新軟體與資安通告,但在駭客濫用的時候,這仍是未知漏洞。

而對於此起攻擊行動背後的攻擊者,FireEye認為是他們自2020年11月開始追蹤的UNC2447。過往該組織曾經使用Ragnar Locker勒索軟體,較為近期運用的勒索軟體則是HelloKitty,以及本次揭露的Fivehands。FireEye認為,UNC2447自2020年5月至12月使用HelloKitty,到了2021年1月開始轉換並改用Fivehands。

關於HelloKitty這款勒索軟體,FireEye指出UNC2447曾經用來攻擊知名遊戲開發商CD Projekt。不過,CD Projekt公布遭到駭客勒索的時間是今年2月,根據FireEye推斷駭客使用HelloKitty的時間點,那麼CD Projekt很有可能在2020年5月至12月之間就遭到攻擊。

除了HelloKitty與Fivehands是同一組駭客前後使用的勒索軟體,FireEye也指出這2款勒索軟體的共通特點。該公司經分析程式碼後發現,HelloKitty與Fivehands都是從一款名為DeathRansom的勒索軟體衍生而來的變種,且具備許多共通之處,例如,這些勒索軟體都使用相同的程式碼來刪除磁碟區陰影複製(Volume Shadow Copy)的備份資料,再者,在加密的過程中,它們對於被加密的檔案,會產生唯一對稱金鑰。

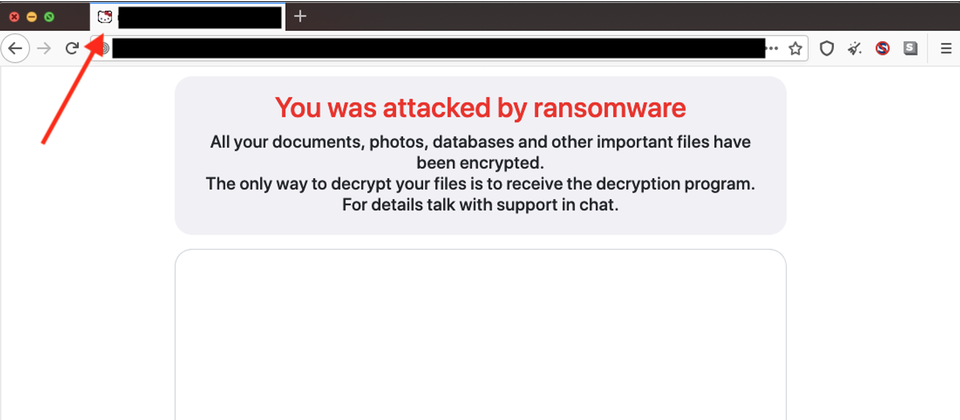

對於UNC2447本次攻擊事故所使用的勒索軟體Fivehands,以及該組織先前運用的另一款勒索軟體HelloKitty之間的關連,FireEye也公布了一張螢幕截圖,內容是Fivehands提供受害者與駭客討論付贖金事宜的Tor網站畫面,其網站圖示就是凱蒂貓(箭頭處)。

至於此起攻擊事故受害規模為何?FireEye沒有進一步說明,但公布入侵指標讓企業管理人員可加以防範。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09