FireEye亞太區系統工程副總裁黃獻順(上圖右),在臺灣資安大會親自錄了一段影片,以情境模擬的演出方式,通過資訊長與資安部技術主管對話,來提出供應鏈攻擊的重點和防禦建議。

近年來,新型態的供應鏈攻擊(Supply Chain Attacks )的出現,正在迅速成為一種流行的網路攻擊作法。去年底,美國政府機構遭遇史上最大的供應鏈攻擊事件,影響全球上萬家政府機構及企業,舉報者也是受害者之一的安全廠商FireEye,5日也在臺灣資安大會上現身說法 ,實際就這起攻擊背後對抗秘辛揭露更多訊息,甚至該公司亞太區系統工程副總裁黃獻順,還親自錄了一段影片,以生動的情境模擬的演出方式,通過資訊長與資安部技術主管對話,來提出供應鏈攻擊發動的6階段步驟與企業該如何防禦的建議。

根據FireEye於4月中旬所公布的M-Trends 2021年最新威脅報告指出,過去一年來,企業平均只須24天就能發現自己遭受攻擊,與2011年平均值相比,大幅減少了392天,代表企業已具備一定程度的入侵監測防護能力,能夠及早偵測到駭客入侵行為。

儘管駭客無法像以前可蟄伏數月之久,但這將近一個月的潛伏期間,攻擊者通常只用幾天就能夠達到攻擊目的,企業還是防不勝防。例如以惡意程式感染竊取企業內部的重要資訊,或是發動勒索軟體攻擊,脅迫受駭企業支付高額贖金等。

不僅如此,該報告更發現,過去一年來,供應鏈攻擊 的事件頻傳,其中又以SolarWinds軟體供應鏈攻擊為代表,可以說它是史上最大的供應鏈攻擊事件一點也不為過,單就這起事件,影響全球接近1.8萬家政府機構及企業,不只美國,還有其他許多國家政府和大型企業都受波及,甚至連安全廠商FireEye、微軟等都遭到感染。

供應鏈攻擊其實是一種網路攻擊手法,駭客藉由網路入侵攻擊目標上下游供應鏈廠商的資安防護最薄弱的環節,再將惡意程式利用這些受信任的管道進行散播,間接入侵目標。類似資安事件或入侵手法早有先例,如伊朗一座核設施十年前就曾遭到以色列以類似供應鏈攻擊的手法入侵,導製其設施癱瘓不能運作。在2008年,一家歐洲零售商也有遇到類似的情況,這家公司的前臺PoS機出廠前就已經預裝了駭客修改過的模組功能,使得該模組可以記錄顧客信用卡的資料,然後傳送其它國家,駭客再從中獲得不法利益。

但過去這類供應鏈攻擊事件,受到外界關注程度並不高,直到近幾年,因與中國或俄羅斯有關的國家級駭客組織,採用以供應鏈式攻擊入侵目標越來越常見,才讓它開始逐漸受到重視,而在去年SolarWinds供應鏈攻擊發生後,更讓它成了當紅的熱門資安議題。且因為這起重大攻擊事件的發生,不只敲醒企業對於軟體供應商的信任的警鐘,也讓許多駭客因此看到了新商機。

供應鏈攻擊有多難察覺?在整起SolarWinds供應鏈攻擊事件中,就連FireEye也坦承自己未能在第一時間發現遭到入侵攻擊,使得自己的紅隊(Red Teaming) 演練工具遭竊。在影片中,黃獻順表示,直到後來在一個不容易發現的環節裡,他們通過內部員工登入使用的二次認證機制,偵測到有可疑行為,才得以找到對方入侵足跡。

在發現自己遭到入侵後,緊接著,他們便對涉有重嫌的系統上所有安裝的軟體程式進行逆向工程,進而找到被植入木馬的證據,甚至為了向SolarWinds公司證明其系統已被駭客入侵感染,他們還動用數名逆向工程師,將當時這家公司可能有問題的軟體更新包下載後,逐一比對五萬多行程式碼,最後終於找到駭客暗中插入的Sunburst外掛程式,SolarWinds工程師這才相信自己系統遭感染,在這之後,FireEye才對外公開, 讓整起事件曝了光。

.jpg)

儘管無法透露與攻擊者交手細節,不過,黃獻順也指出,一般而言,在供應鏈攻擊的操作上,當發現目標對象不易攻破,攻擊者就會轉向其所信任的軟體供應商入侵,再透過軟體更新,或是連接外接式硬碟等設備間接地感染最終目標,

在影片中,他進一步將整個攻擊鏈的生命周期,分成初步偵查、初步入侵點、建立立足點、權限升級、內部偵查、完成任務共6階段攻擊步驟。駭客一開始先透過反覆偵查,找到可以入侵和可用的入侵點,便會開始展開入侵行動,透過感染供應商的合法應用程式,散佈惡意程式碼到攻擊目標,讓其安裝遭感染的應用程式。在成功入侵之後,接著攻擊者會先在內部建立立足點,同時提升自己的權限,並在內部潛伏持續展開偵察,直到最終完成交付任務,如竊取敏感資料或發動勒索軟體攻擊。

針對駭客入侵到完成任務這6個階段,企業在對抗作法上,也涵蓋了事前、事後部分,舉例來說,在駭客入侵以前,企業資安防護是以防衛為主,但在入侵發生後則強調如MDR等端點檢測與事件調查、回應的能力,或是透過APT防護設備,持續偵測進出內外網路與橫向移動,找到APT入侵的足跡。不僅如此,黃獻順也強調,企業需建立屬於自己的威脅情報來源管道,來幫助他們即時掌握最新技術威脅情資,以及營運威脅情資,如APT組織新的動向,或是最新的攻擊手法,作為企業規畫防禦策略。

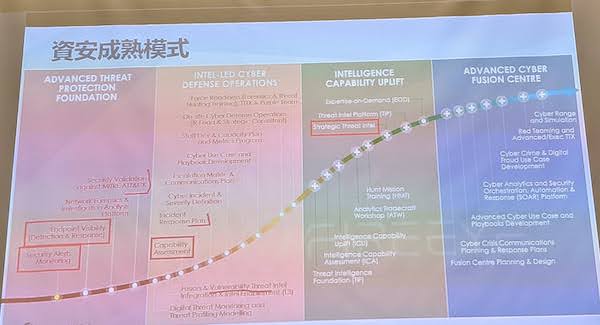

在模擬情境影片的最後,黃獻順還提出4階段的資安成熟評估模式,可供企業或供應商作為評估自己資安成熟度的參考,他提到第二階段資安成熟模式,則是建立以情資為主的資安防禦機制,這個階段的資安評估重點,像是做好威脅狩獵訓練與鑑識的準備,並起利用監控應變的紫隊(Purple Team|)居間協調,為資安團隊提供風險洞察 ,還有設立駐點網路防禦營運中心,以及評估企業建立事件反應計畫與能力等。

至於第三階段則持續提升企業自身資安情資能力,如加入威脅情資平臺(TIP)、建立策略威脅情資(Cyber Threat Intelligence)、 持續提升情資能力等。最後一個階段則是朝向先進資安情資整合中心發展,像是建立網路安全分析與資安協調、自動化及回應(SOAR)機制、推出網路安全危機溝通管道計畫與因變計畫、完成情資整合中心(Fusion Centre)的規畫與設計,以及推動網路犯罪與數位詐騙案例發展等等。

黃獻順也說到,當來到第4個階段,基本上,企業的資安完備成熟度已經能夠防禦約7~8成,甚至9成以上的國家級駭客的供應鏈攻擊,但他建議,整個發展過程中,企業應依身處困境選擇適合自己的資安產品或技術,而且除了技術,企業也得將其它像是人員培育、相關流程建立與情資的蒐集,納入考量。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06