近年來,在資安防護的觀念上,零信任概念越來越熱門,不僅資安專家、廠商都在提倡,美國國家標準暨技術研究院(NIST)在2020年8月也發布了SP 800-207標準文件,探討並說明如何建立零信任架構(Zero Trust architecture,ZTA)。

不過,儘管ZTA概念持續發展,逐漸成形,但還是有很多人對ZTA僅有著模糊的概念,對此,臺灣科技大學教授查士朝從ZTA的迷思與導入策略談起,讓大家更瞭解ZTA。

打破迷思,零信任其實還是存在信任關係,不純粹信任網路邊界才是重點

對於零信任架構大家的認知是什麼?是指全部都不信任嗎?查士朝指出,多數人可能因為零信任架構這樣的名稱,而有了很多誤解。

他說明,在企業防禦上,以往採區隔信賴邊界的做法,作為信任與否的憑藉,但在沒有區隔信賴邊界狀況時,就會變成所有的元件,都要經過重新經過安全的分析,才能判斷一個服務到底安不安全。

然而,不論使用資訊服務或任何事,其實一定都會存在某種程度的信賴基礎。他舉例,像是基於對於憑證管理中心(CA)的信賴,而去建立安全連線與簽章,相信對方是真的連接對象;基於對伺服器硬體的信任,因而在上面部署各式服務;以及基於對程式編輯器的信任,而使用它來開發程式。

因此,大家在理解零信任時,並不表示任何東西都不能信任。他解釋,我們不能只信任內網的使用者,但也不能單純不信任外網的使用者,重點其實在於:不能單純因為邊界,而去決定要不要信任使用者。

這是因為,傳統強化邊界的方法,在面對新興存取方式時有著不少挑戰。例如,10多年前就興起的BYOD浪潮,而現在有更多企業將資料放上雲端,加上這一年來COVID 19使遠端工作成常態,因此,在NIST SP 800-207的ZTA文件中,就特別強調ZTA是針對目前依些新興存取行為的因應對策。

較為具體地零信任概念(Zero Trust architecture,ZTA),是在2010年由Forrester Research前副總裁John Kindervag提出。

進一步探究近代零信任概念發展與現況

關於零信任概念的發展,追溯最早的起源,查士朝認為,可以說是來自於無心插柳的結果。在2003年Jericho論壇上,那時討論的主軸,是關注於網路資源在不同企業的共享與利用,可以去除企業之間的邊界,因此主要是聚焦無邊界趨勢下的網路安全解決方案。不過,當時論壇延伸出的技術探討,也成為了零信任後續發展的基礎。

較為具體的零信任概念,是在2010年出現,由Forrester Research前副總裁John Kindervag提出。John Kindervag認為,裝置不再有信賴與不信賴的邊界,以及不再有信賴與不信賴的網路與使用者。查士朝舉例,像是不因內網或外網而有信任或不信任的情況,也會不會有絕對信任的使用者,而是判斷用戶行為與情境,再去決定相關權限。

關於零信任架構的邏輯與重點,查士朝分別從2010年John Kindervag提出的內容,以及2020年NIST SP 800-207所公布的內容,來說明發展現況。

查士朝表示,以John Kindervag的零信任考量重點來看,主要有4大核心,包括:使用整合的分割閘道器(Segmentation gateway)為網路核心;建立平行且安全的網路分隔;需考慮網路後臺的集中管理;以及建立資料蒐集網路,以掌握網路的完整狀況。

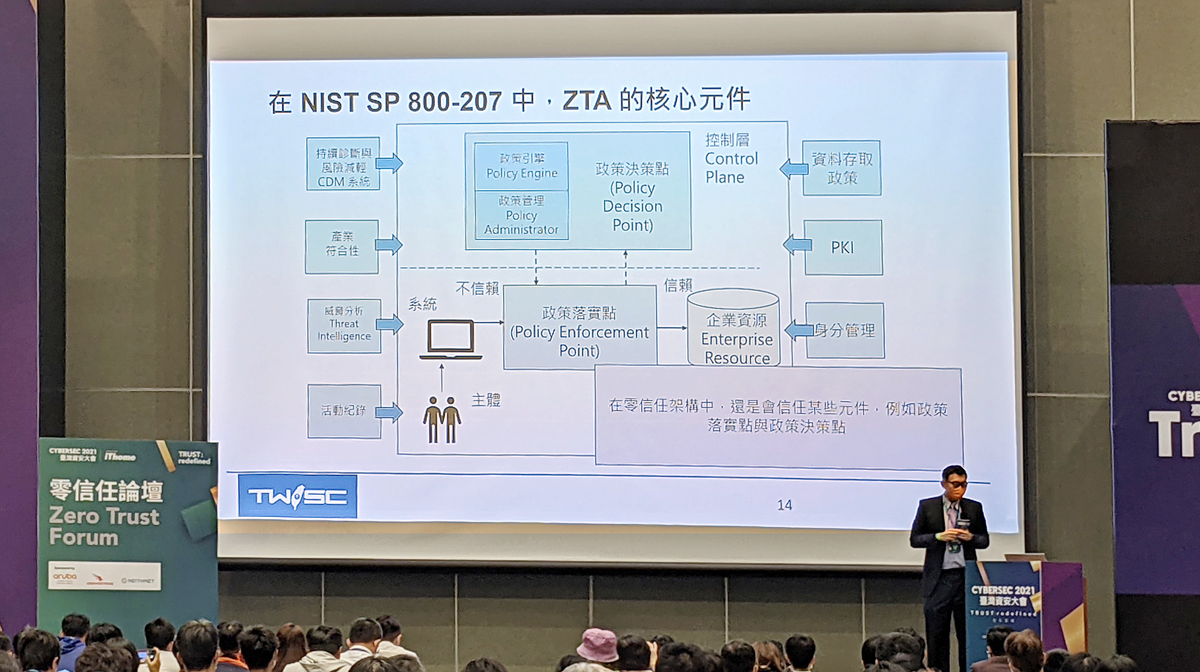

而以NIST SP 800-207而言,在ZTA的核心元件中,也可瞭解當中的信任判斷依據。查士朝強調的部分在於:對於任何關鍵資源,在存取前都要檢查使用者是否有權限。因此,需要經過存取控制的政策落實點(PEP),做到權限的檢查,而在檢查過程當中,將透過政策決策點(PDP)來判斷是否有權限做這樣的事情。並且,此一過程將考慮到更多面向的資訊,包括資料存取政策、SIEM、活動記錄,以及威脅情資等8類資料來源,幫助決定存取決策。

而ZTA上述作法,更是具體說明了零信任還是有信任關係存在。查士朝指出,因為,在上述ZTA核心元件中,現在至少還是會信任某些元件,例如PEP與PDP,只不過ZTA會要求在存取前,必須要做到檢查。

為了說明NIST SP 800-207中的ZTA邏輯元件組成,查士朝也特別將該架構圖翻譯成中文,讓現場聽眾可以更直覺了解ZTA的核心邏輯元件。同時,他也點出ZTA其實還是會信任某些元件,那就是關鍵的政策落實點(PEP)與政策決策點(PDP)。

ZTA並非獨特架構,而是告訴大家安全上應考慮的原則

現在NIST SP 800-207所描繪的ZTA,與10年前有何差異?查士朝認為,在於增加了對於風險或存取情境的存取控制考量。

他解釋,現在的ZTA不只是要看到風險的結果,還要能基於風險評估的結果,去決定是否能夠存取,而且,現在ZTA不再強調是特定架構,而是列出一些教條,也就是7大原則,讓各式實作能依循以符合ZTA。

基本上,ZTA設計的7大原則,包含:(一)所有的資料來源與運算服務都要被當作是資源;(二)不管適合哪個位置的裝置通訊,都需要確保安全;(三)對於個別企業資源的存取要求,應該要以每次連線為基礎去許可;(四)資源的存取應該要基於客戶端識別、應用服務,以及要求存取資安可觀察到的狀態,以及可能包括的行為或環境屬性,去動態決定;(五)企業監控與衡量所有擁有與相關資訊資產的正確性與安全狀態;(六)在允許存取之前,所有的資源的身分鑑別與授權機制,都要是依監控結果動態決定,並且嚴格落實;(七)企業應該要盡可能收集有關資訊資產、網路架構、骨幹,以及通訊的現況,並用這些資訊來增進安全狀態。

因此,從這些原則所關注的焦點來看,簡而言之,就是識別可存取資源、連線安全、妥善存取控制、考量存取者狀態、了解資源狀態,以及監控裝置與資源風險,持續蒐集資訊與改善。

至於NIST中ZTA有那些新的重點?查士朝歸納出3大重要項目來說明。

首先是,可存取資源的識別,基本要知道哪些資源可被存取,那些資源不能被存取;其次,使用者層級的權限控制,需考慮使用者的身分,透過身分層級去做存取控制;最後,是在存取控制加入對風險的考量,透過風險考量每次決定使用者是否存在相關風險,判斷是否能夠存取資源,動態改變存取的原則。

.jpg)

在近年ZTA參考設計的主軸來看,查士朝強調3大重點,可存取資源的識別、使用者層級的權限控制,以及存取控制加入對風險的考量。

ZTA也不是要立即替換既有邊緣安全機制

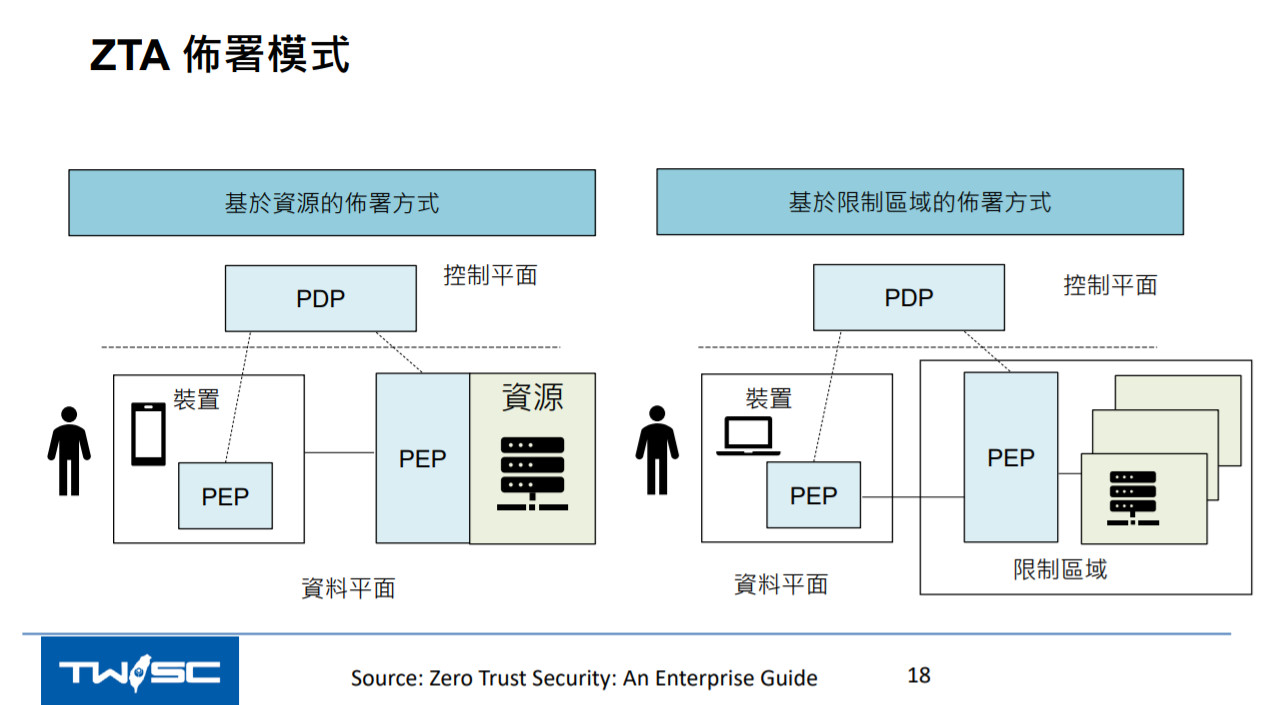

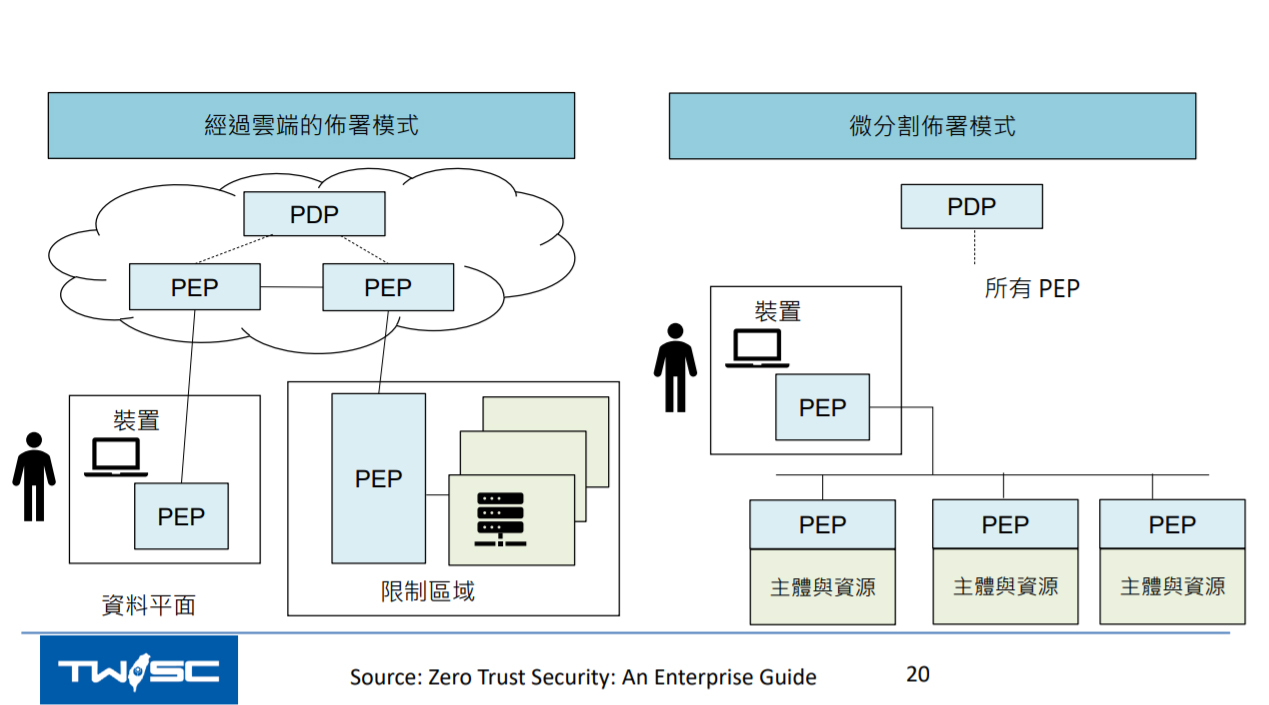

對於企業該如何導入ZTA,查士朝認為,市場上有提到4種部署方式,包括基於資源、限制區域、雲端與微分割的部署方式。這些是企業在導入ZTA時,可參考與評估的重點。

舉例來說,以基於資源的布署方式而言,在每個資源存取之前,都要經過相關的管控機制,他以BYOD或遠端工作情形為例,如果使用者端裝置都沒有安裝任何MDM相關軟體,將只能夠以訪客身分存取,並且不允許存取受保護的資源,如果裝置安裝了保護軟體並經妥善設定,才能夠依使用者的身分與狀態,存取這些受到進階保護的資源。因此,在這樣的概念中,不只是資源存取的強化,也包含了存取者風險狀態的綜合考量;此外,他也針對基於雲端的布署方式做說明,企業除了在雲端設置一個存取閘道,控管上將有兩種選擇,可將PEP與PDP設置於企業內部或是雲端。

不過,這部分他更想談論的是,既有邊緣安全機制是否無用之地?他指出,這些防護設備在ZTA中,其實都還是能夠發揮一定的效果。

例如,原本的身分識別與存取管理(IAM),在ZTA中仍需要提供身分鑑別與存取控制資訊,次世代防火牆(NGFW)可做為PEP,但通常還要加入對於裝置安全的考量,而入侵偵測與防禦系統(IDP/IPS)也能與ZTA整合。

其他網路設備同樣會有合適的作用,像是網路防火牆,在某種程度上還是可以扮演政策執行點的角色;Web應用防火牆(WAF)仍可用來減少攻擊介面;網路存取控制(NAC)可做為限制存取客戶端的初步手段;至於負載平衡器,在零信任架構中仍然需要,只是部署方式可能需要改變。

此外,像是SIEM/SOAR這類設備,將可幫助提供情資資訊,而特權存取管理也能與ZTA整合,以提供更好的控制決策。在ZTA架構中唯一可能會被淘汰的資安應用,他認為是VPN。

市面上探討的ZTA部署方式可分為四種,查士朝特別用簡單的架構圖,來呈現基於資源、限制區域、雲端與微分割的不同部署方式。

建議採階段式導入,從掌握現況、強化根基再到深化安全

而在企業朝向ZTA邁進時,還要注意什麼?畢竟,從上述來看,與其說ZTA是一個架構,更可以說是企業或組織的資安策略。關於ZTA導入建議步驟,在NIST SP 800-207第7章已有相關說明,查士朝更建議,可採取階段導入方式來一步步完成,同時他更歸納出3大階段10大步驟,讓企業能有更簡單的依循方式。

首先,企業一開始不要急著花錢,應該要能掌握現況,先知道自己有哪些重要資源需要保護,並對既有的存取原則與安全控制作了解。簡單來說,初期步驟就是要盤點所有企業資源與存取情境,掌握既有存取控制規則,以及掌握既有安全控制措施。

接下來是慢慢強化,也就是將既有存取控制進一步強化,確認存取控制是否正確,以及確認安全問題等。具體而言,這裡的步驟包括:強化存取控制措施、強化記錄機制、強化強化災難復原機制與資安檢查。

最後是更進一步深化安全,像是做到能夠依照收到Log紀錄與知道的風險,去動態調整存取控制原則,他認為,這時候再去布置零信任相關元件,或許是比較好的做法。因此,相關步驟包括:掌握風險資訊提前因應、依存取情境變更存取權限、持續檢討與改善。

整體而言,在本場零信任架構的演講中,查士朝期望大家都能夠先釐清對於ZTA常見的3大迷思,才能更妥善應用其概念,來改進企業或組織的資安架構。包括要大家能理解,ZTA還是會信任某些元件,但重點更是要我們不只是純粹信任網路的邊界,並要認識ZTA不是一個獨特的架構,而是在安全上要考量到某一些原則,以及知道ZTA並不是要我們汰換原有的所有邊緣安全機制。

同時,對於ZTA導入策略,查士朝列出4大關鍵作為提醒,包括:盤點使用者與資源、妥善部署資源、檢視權限並落實存取控制,以及掌握資源與使用者狀態。他並表示,如果企業想要以最快方式完成這些動作,將重要資源集中是關鍵,並在前方設置相關次世代防火牆,做到資源動態配置與加強存取控制,這些是最基本要做到的部分。此外,企業也應懂得考慮本身的狀態,引入相關概念來逐步強化。

在NIST SP 800-207中已經列出了導入零信任架構步驟的建議,查士朝將其架構譯成中文內容,讓現場會眾可以更好理解。

導入ZTA先別急著花錢,查士朝建議,可採取階段式導入概念,一開始可以先掌握現況,盤點要保護的重要資源與既有存取原則與安全控制,之後再循序強化,最終做到掌握風險資訊提前因應、依存取情境變更存取權限,以及持續檢討與改善。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06