微軟

微軟近日偵測到駭客對Microsoft 365用戶散布BEC商務詐騙信件,不但進入用戶信箱,還修改了信箱設定,成功存取受害者的機密信件。

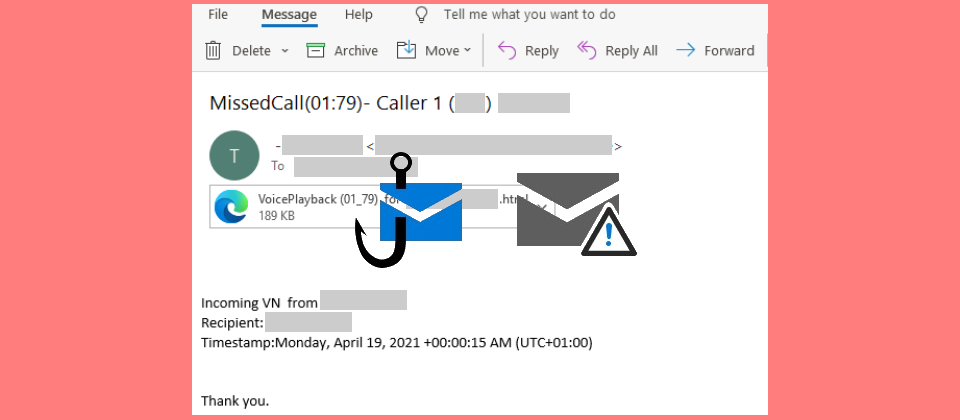

Microsoft 365 Defender研究人員偵測到,這次BEC郵件是一宗利用以多個Web服務的基礎架構上發動的大規模攻擊。在主要攻擊前,駭客先傳送一封包含語音郵件及惡意HTML附件的釣魚信件。等不疑有它的用戶點選後,出現假的微軟登入頁面,以騙取用戶輸入郵件相信及密碼,並將這組資料傳送到外部雲端業者。

圖片來源_微軟

之後攻擊者即以這組用戶憑證成功存取受害者信箱,並且修改郵件轉寄規則,以取得機密資料。微軟發現多家組織數百個受害信箱被修改轉信規則,只要信中包括invoice、payment、statement字樣,就會轉寄到一個攻擊者控制的外部信箱。攻擊者還加入轉寄後刪除信件的規則,以免被發現。

分析這批信件,微軟發現攻擊者是利用多個Web服務代管的基礎架構,來發動BEC信件攻擊。這個架構可支援大量信件作業,包括修改規則、監控信箱、尋找受害者,並接收寄來的信件。

為長期隱匿行動,他們運用外部多個IP和不同時間點發送信件,以避免被偵測到,此外也設定多筆和公司網域很像的DNS紀錄,以便混入現有信件,或用於特定目標的攻擊。

雖然啟用Microsoft 365的多因素驗證,可避免攻擊者以竊來的帳密存取信箱,但是微軟也發現到,攻擊者使用舊式郵件協定,像是IMAP/POP3企圖繞過Exchange Online帳號的MFA。當駭客使用竊來的憑證登入Exchange Online上的代理程式BAV2ROPC,會啟動ROPC OAuth流程。後者使用IMAP/POP3協定,若帳號啟用MFA,就會回傳invalid_grant的訊息,而不會送出MFA通知。微軟發現特定目標就是以POP3/IAMAP用戶端造成信件外洩。

他們另外發現攻擊者使用一種C# App稱為EmailRuler(下圖),可收集受害者信箱憑證及狀態,並利用名為Crown EasyEmail的工具,方便竊取受害信箱中的信件。

圖片來源_微軟

雖然微軟談得不多,但微軟上一次MFA驗證被繞過,即造成郵件安全商Mimecast雲端服務被攻擊,攻擊者正是攻擊美國軟體商SolarisWinds的同一個駭客組織。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10