Trustwave

為了規避郵件防護系統的偵測,攻擊者也在釣魚郵件夾帶的附件上,嘗試使用較為少見的檔案格式,企圖躲過檢查。新加坡電信(Singtel)旗下的資安公司Trustwave,他們近期發現有攻擊者寄出的釣魚郵件中,開始使用Windows映像檔格式WIM(Windows Image Format),來做為附件檔案的格式,散布2020年下半全球第3大的惡意軟體Agent Tesla。

使用這種不常見的附件檔案格式並非首例。過往攻擊者曾經濫用於釣魚郵件的檔案格式,是光碟映像檔案,包含了ISO、IMG,以及DAA(Direct Access Archive)等格式。

但有別於上述的光碟映像檔格式,WIM是微軟自Windows Vista開始,設計用來封裝Windows作業系統的安裝檔案,以便網管人員部署使用,並能被多款壓縮軟體和光碟映像軟體存取,例如7Zip、PowerISO,以及PeaZip等。

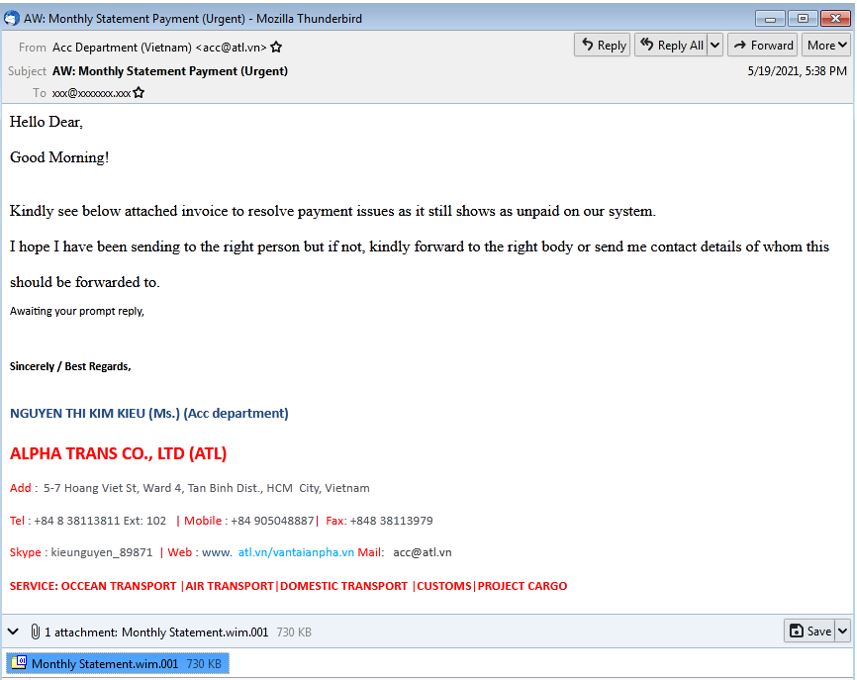

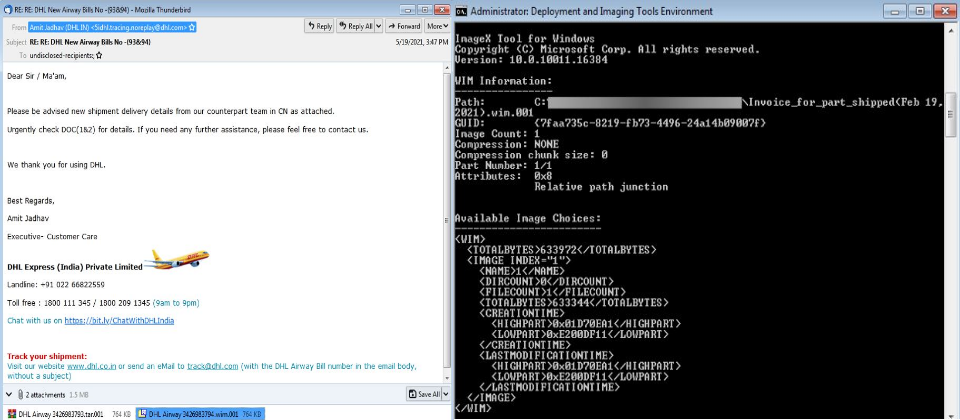

然而,Trustwave的研究人員指出,他們近期看到釣魚郵件夾帶這種格式的附件檔案,攻擊者假冒DHL、Alphatrans等貨運公司,寄送發票或是托運單的名義,來散布這種釣魚郵件。

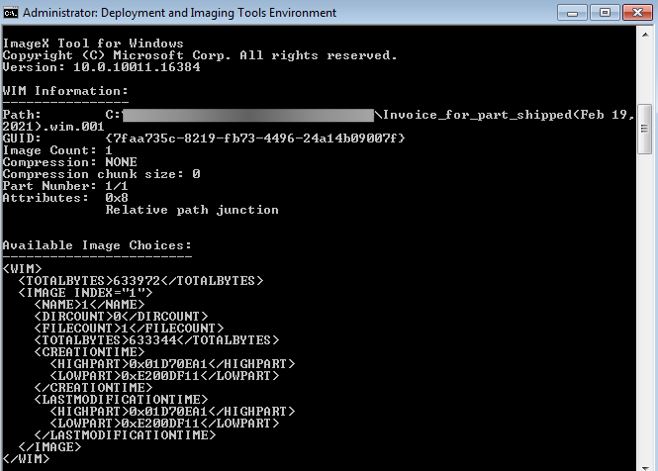

根據Trustwave提供的釣魚郵件截圖,攻擊者夾帶的附件副檔名是.WIM.001。該公司表示,這代表的是大型WIM文件的第一部分,也就是類似是壓縮檔的分割檔案作法。不過,Trustwave使用微軟推出的WIM檔案編輯工具ImageX,對這個WIM存取並分析,發現實際上這是個具備完整結構的WIM獨立檔案,並未進行壓縮處理,而且沒有其他分割的檔案。

接著,研究人員又透過十六進位編輯器開啟附件檔案,他們發現WIM檔案裡藏匿了相同檔名的EXE可執行檔,Trustwave指出,他們所有看到的WIM附件檔案裡,都存在惡名昭彰的RAT木馬程式Agent Tesla,這個惡意程式是由.NET編寫而成,一旦觸發將會完全控制受害電腦,並且會藉由多種管道外洩資料,這些管道包含了HTTP、SMTP,以及FTP等通訊協定,還有即時通訊軟體Telegram等。而能使用上述的通訊協定與Telegram外洩資料,也與Sophos在今年2月揭露的Agent Tesla第2版、第3版所具備的能力相同。

為什麼攻擊者會散布惡意軟體Agent Tesla?這款自2014年出現的木馬程式,攻擊者用來竊取受害電腦的機密,也經常透過釣魚郵件作為滲透的管道。而在Agent Tesla具備上述的洩密能力後,攻擊者可以不需透過電子郵件接收檔案,能夠減少自己身分被曝露的機會。

而利用WIM檔案夾帶作案工具的手法,Trustwave認為,這種策略有別於上述提及的光碟映像檔格式,大多數Windows電腦可以直接透過內建虛擬光碟掛載功能存取,但這項功能並不支援WIM檔案格式,而難以得知內容是否有害。該公司表示,由於這種格式的附件並不常見,網管人員可以考慮封鎖來因應相關攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10