Intezer

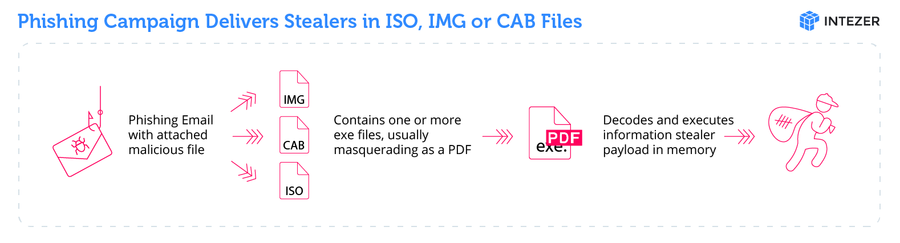

發動釣魚郵件的攻擊者為了規避郵件系統初步偵測,最近幾年開始會採用一些電子郵件附件較為罕見的檔案格式,來夾帶作案工具,例如,6月底有資安研究人員發現,有攻擊者使用了Windows映像檔格式WIM(Windows Image Format)的檔案,作為釣魚郵件的附件,目的是為了散布惡意軟體Agent Tesla。而惡意程式碼免疫系統供應商Intezer,他們在7月7日公布了一起針對能源產業的釣魚郵件攻擊事故,並認為駭客攻擊行動時間至少為期一年,而且攻擊者發送的郵件裡,都會包含IMG、ISO,或是CAB檔案格式的附件。

關於這起攻擊行動遭到鎖定的目標,Intezer指出主要是針對能源、石油、天然氣,以及電子業的大型國際公司。不僅如此,駭客還針對了石油與天然氣的供應商下手,因此,Intezer研判,這波攻擊很可能是整起行動的第一階段。一旦攻擊者成功入侵供應商,他們可以運用可掌控的電子郵件帳號,來向受害公司的合作夥伴發送釣魚郵件,讓這些合作廠商更難察覺異狀。

而從攻擊的範圍來看,駭客攻擊了世界各地的公司,包括美國、德國,以及阿拉伯聯合大公國(UAE)等。不過,Intezer認為,攻擊者的主要目標是韓國公司。

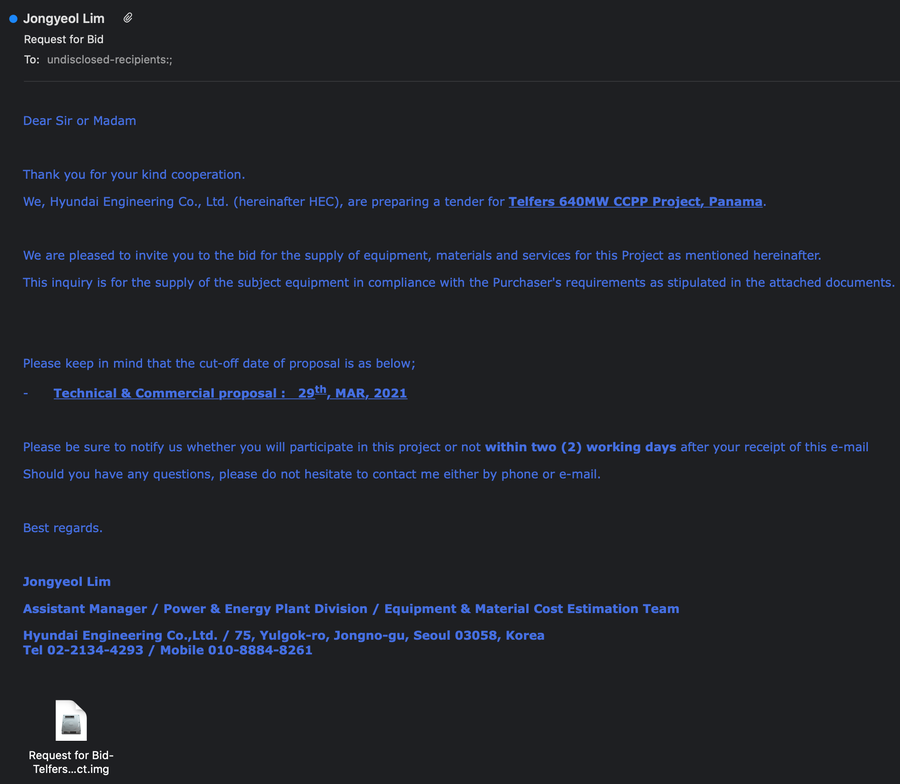

再者,釣魚郵件的內容與公司業務往來相關,像是報價請求(RFQ)、合約,以及投標文件等。研究人員強調釣魚郵件的內容幾可亂真,看起來像是兩家公司之間的往來信件,而使得受害者難以發現有異──攻擊者使用了公司的真實地址、商標,以及電子郵件信箱,甚至會提及高階主管,而且,上述郵件的內容,也與遭鎖定的公司實際業務相關。

研究人員舉出其中一封釣魚郵件內容為例,攻擊者假冒現代工程公司(Hyundai Engineering Co,HEC)的名義,謊稱要參與巴拿馬聯合循環發電廠(Combined Cycle Power Plant)的設備投標,要求對方若要參與設備的投標,就要在截止日期前提交標案資料,並宣稱標案的細節和需求,隨附於附件檔案之中。但實際上,附件包含了惡意軟體,一旦收信人信以為真開啟附件檔案,電腦就可能會被植入惡意軟體。

為了讓受害人降低戒心,攻擊者還運用了誤植域名(Typosquatted)的手法,這些寄信者的網域疑似已被事先註冊,目的是讓收件者認為電子郵件來自受信任的實體,一旦收件者稍不留意,很有可能認為電子郵件是從合法公司發出。Intezer指出,許多被盜用的網域名稱,模仿韓國公司的合法名稱「company.co.kr」,攻擊者註冊了沒有.co二級網址的網域名稱,而是「company-co.kr」。以上述假冒現代工程公司的例子而言,攻擊者註冊了hec-co.kr來用於攻擊行動。

一旦收信人不慎開啟這些光碟映像檔(ISO、IMG)或是壓縮檔案格式(CAB)的附件,就有可能中招。這些附件內含可執行檔(EXE)格式的惡意程式,但攻擊者為了欺騙收信人,將其圖示替換為PDF檔案的樣子。Intezer指出,這些附件裡夾帶的惡意程式,他們看到了Formbook、Agent Tesla、Loki、Snake Keylogger,以及AZORult等RAT木馬程式,而這些惡意程式的共通功能,就是能竊取受害電腦裡的機密,包含了個資和銀行資料,以及上網瀏覽記錄等,並且可側錄鍵盤輸入的內容。

研究人員指出,由於在Windows 10作業系統裡,使用者只要點選上述格式的光碟映像檔案,或者是CAB檔案,電腦就會自動掛載或是打開其中內容,只需要少許受害者操作,就會觸發惡意軟體,再加上有些電子郵件防護系統不會檢查這類格式的附件,而讓這種郵件能成功寄送給特定目標人士。該公司亦呼籲企業和用戶要加以留意防範。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10