Background image credit: The Average Tech Guy on unsplash

加拿大多倫多大學Munk全球事務學院旗下跨學科實驗室Citizen Lab與微軟本周揭露了另一個來自以色列的間諜軟體DevilsTongue,它能夠感染與監控iPhone、Android手機、Mac、Windows PC及雲端帳號,全球已有超過100名受害者,是由一家神秘的駭客公司駭客公司Candiru所打造。

DevilsTongue最早是由網路犯罪分析機構Team Cymru的遙測所發現,再由Citizen Lab出面向受害者取得被感染的硬碟並複製了DevilsTongue,再交給微軟進行分析。

DevilsTongue開採多個零時差漏洞

根據微軟的調查,DevilsTongue攻擊程式串連了瀏覽器與Windows作業系統的多個零時差漏洞,其中有兩個漏洞是微軟甫於今年7月修補的CVE-2021-31979與CVE-2021-33771。

其中,CVE-2021-31979為基於Windows NT之作業系統的整數溢位漏洞,可用來破壞鄰近記憶體中的物件,將物件轉成使用者模式至核心模式,以利駭客擴張權限;CVE-2021-31979起因於NTOS內的條件競爭,造成核心物件的釋放後使用,釋放後的記憶體被一個可控制的物件把持,同樣可用來擴張權限。

此外,Citizen Lab則發現,Google在3月於Chrome中修補的CVE-2021-21166,以及6月修補的Chrome漏洞CVE-2021-30551皆已被駭客開採,相關攻擊中用來散布惡意程式的9個網站中,有8個與Candiru的指紋匹配,相信這些惡意程式也與Candiru有關。

間諜能力強大

不管是微軟或Citizen Lab都還在研究DevilsTongue的功能,初步調查顯示它具備強大的間諜能力,包括基本的檔案蒐集、註冊檔查詢、執行WMI命令與查詢SQLite資料庫等,它能同時從LSASS與瀏覽器中竊取受害者的憑證,從Chrome、IE、Firefox、Safari到Opera,甚至能夠竊取加密傳訊程式Signal中的對話。

此外,它還能自不同的瀏覽器取得Cookie,利用這些Cookie登入受害者所使用的網路服務以進一步蒐集資訊,還能直接透過受害者電腦使用這些Cookie,涵蓋臉書、Twitter、Gmail、Yahoo、Mail.ru、Odnoklassniki與Vkontakte,以讀取訊息與照片,或是直接以受害者名義傳遞訊息。

此一訊息傳遞功能將允許駭客用來遞送惡意程式予其它的攻擊對象。

微軟說,DevilsTongue功能強大,同時具備使用者模式與核心模式能力,也有厲害的防追蹤與反分析能力,所有的元素都顯示出DevilsTongue開發者非常專業,擁有撰寫Windows惡意程式的豐富經驗,也非常熟悉操作安全。

微軟辨識出逾100名感染了DevilsTongue的受害者,有大約一半的受害者位於巴勒斯坦,其它的受害者則主要分布在以色列、伊朗、黎巴嫩、葉門、西班牙、英國、土耳其、亞美尼亞與新加坡,他們多半是人權鬥士、異議份子、新聞記者、活動家或政治人物。

除了微軟分析了Windows上的DevilsTongue之外,據說DevilsTongue也能用來感染與監控iPhone、Android、Mac及雲端帳號。

低調的Candiru

有別於另一家以色列駭客公司NSO Group,Candiru刻意保持低調。其實《Forbes》在2019年就曾報導過Candiru,發現Candiru雖然在2013年登記了官網,但3年後便把官網關閉。

除了沒有官網之外,Citizen Lab的調查則顯示,自2014年到2020年之間,Candiru總計換了5個公司名稱,從Candiru、DF Associates、Grindavik Solutions、Taveta到Saito Tech。

image: Citizen Lab

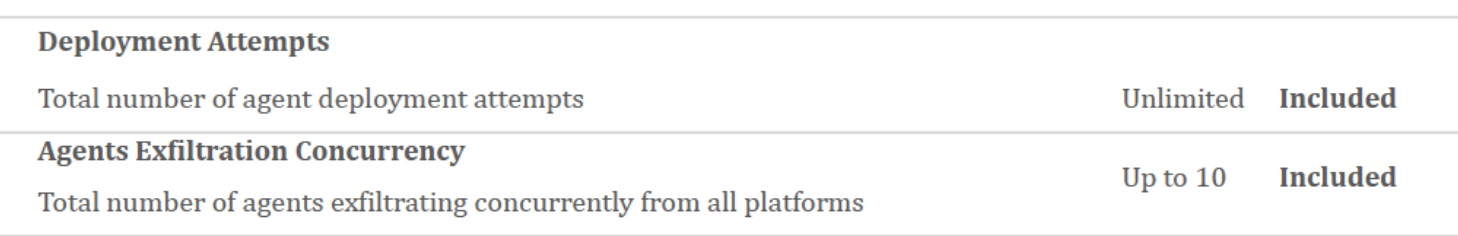

不過,Citizen Lab依然從其它管道找到了Candiru的行銷文件,顯示它的主要客戶為各國政府,且售價昂貴。政府只要支付1,600萬歐元就能無限制地執行攻擊與感染行動,但同時只能監控10個裝置,若要同時監控15個裝置,那麼必須再額外支付150萬歐元,但受監控的裝置必須處於同一個國家。

image: Citizen Lab

另有一名Candiru前員工曾控告Candiru,法院文件揭露了Candiru在成立兩年內就創下了3,000萬美元的營收,據傳客戶包括烏茲別克、沙烏地阿拉伯與阿聯酋、新加坡及卡達。

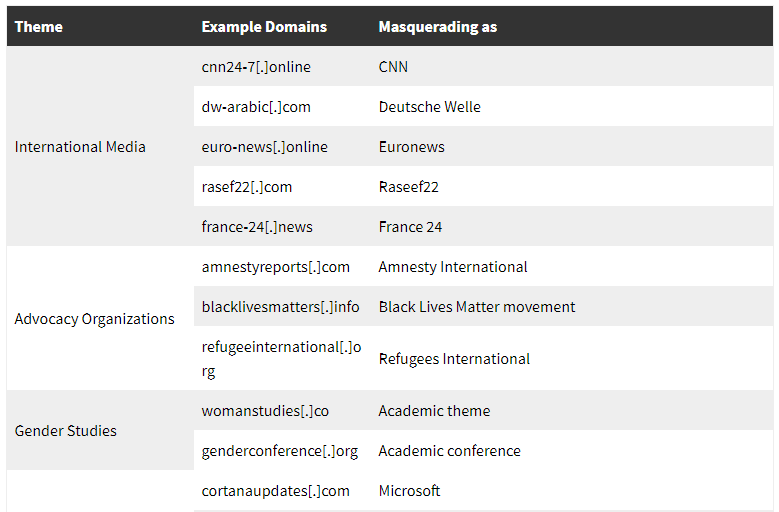

根據Citizen Lab的掃描,全球約有750個網站為Candiru的間諜軟體架構的成員,且有不少網站冒充為各種倡議組織。

image: Citizen Lab

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06