情境示意圖, Photo by Onur Binay unsplash

非營利組織禁忌故事(Forbidden Stories)與國際特赦組織(Amnesty International)安全實驗室(Security Lab)周日(7/18)公布了Pegasus專案調查報告,指出有5萬名使用者遭到以色列駭客公司NSO Group的政府客戶鎖定,這些客戶企圖於這5萬名目標的手機上植入Pegasus間諜軟體,而且就算是使用最新的iPhone 12手機、安裝最新的iOS 14.6作業系統,都一樣被入侵,使得蘋果隔天(7/19)即針對iOS、watchOS、tvOS與Safari瀏覽器進行安全更新。

image: Amnesty International

Pegasus主要是藉由手機上所安裝的行動程式漏洞進駐受害者裝置,例如臉書在2019年就曾控告NSO Group開採WhatsApp安全漏洞,以於WhatsApp用戶的手機上植入Pegasus,隔年微軟、Google、思科、GitHub、LinkedIn、VMware與網際網路協會(Internet Association)更共同向法院提出意見陳述書(Amicus Brief)來力挺臉書與WhatsApp。

儘管資安社群同意iPhone可能已是全世界最安全的一般手機,然而負責該報告技術支援的國際特赦組織安全實驗室卻發現,NSO Group陸續開採了蘋果在iPhone上內建的程式,企圖植入Pegasus,從相片程式、iMessage、Safari到Apple Music,當中有一名手機被植入Pegasus的印度記者,拿的是執行最新作業系統 iOS 14.6的iPhone 12,透露出最近的iPhone機種或是iOS作業系統,都無法抵擋Pegasus攻擊程式。

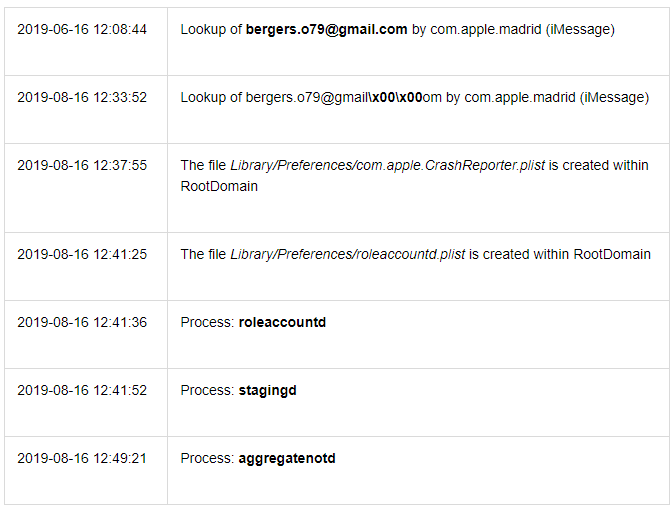

過去NSO Group的客戶經常利用惡意簡訊,將使用者導至含有Pegasus攻擊程式的網站,不過,根據該實驗室的鑑識,NSO Group的技術愈來愈精進,在2019年時,在iOS內建的照片程式產生特定流量之後,就會啟動可疑的程序,同年也發現它們透過iMessage的零時差漏洞展開攻擊,惡意程序通常是在執行可疑的iMessage帳號查找功能之後展開。

2020年被用來遞送Pegasus的則是Apple Music,同樣是在Apple Music出現可疑流量之後,於iPhone上執行Pegasus。研究人員表示,他們無法判斷駭客是直接開採Apple Music,或者Apple Music只是沙箱逃逸與權限擴張攻擊鏈的其中一環,因為最近的研究顯示,諸如 iTunes Store等內建的程式可被濫用,以於脫離Safari沙箱限制時執行瀏覽器攻擊程式。

國際特赦組織在追蹤這些受害者的手機時,發現惡意流量所存取的網域,都是屬於NSO Group的Pegasus網路基礎設施。

雖然蘋果會定期修補各式安全漏洞,然而,研究人員卻發現針對iMessage零時差漏洞的攻擊程式於今年再度崛起,且相信這是Pegasus目前入侵iPhone的主要途徑。在今年感染Pegasus的iPhone用戶中,一名人權律師使用的是iPhone 7/iOS 14.3;一名記者使用的iPhone 6s在今年2月到4月間曾重覆被感染,且當中他已更新過iOS;一名法國的人權活動家使用的是iPhone 11/iOS 14.6;一名印度記者使用iPhone XR/iOS 14.6;另一名活動家手持Phone X /iOS 14.6;就算是拿最新的iPhone 12裝載最新iOS 14.6的一名印度記者,也一樣難逃Pegasus的侵襲。

他們的手機都在iMessage進行可疑的帳號查找功能之後出現惡意程序(如下圖所示),且NSO Group不再使用自己的服務,而是採用Amazon CloudFront。研究人員認為,這代表著蘋果最近的幾款裝置或是iOS版本都含有零時差漏洞。

image: Amnesty International

蘋果很快地在周一(7/19)修補安全漏洞,所釋出的新版本包括支援macOS的Safari 14.1.2、iOS 14.7、watchOS 7.6與tvOS 14.7,蘋果並未說明此次的修補是否與Pegasus專案有關,也尚未公布所修補的漏洞細節。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10