npm

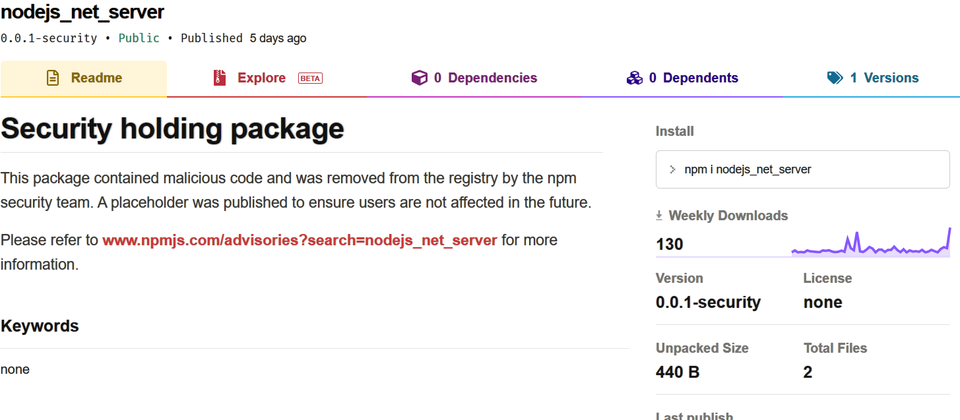

攻擊者利用提供開發者工具的名義來發動攻擊,並且運用合法的軟體,而讓人難以察覺意圖。惡意軟體分析解決方案業者ReversingLabs近期揭露了一起結合上述型態的攻擊行動,他們在名為nodejs_net_server的NPM套件裡,發現攻擊者疑似為了企圖竊取開發者瀏覽器的帳密資料,嵌入了合法工具ChromePass。而這個NPM套件已被近1,300個開發者下載。NPM獲報後,已於7月21日將nodejs_net_server,以及同作者另一個疑似測試用的tempdownloadtempfile下架。

針對這個NPM套件,ReversingLab指出,他們最早是在程式庫資料夾(lib)裡發現名為a.exe的檔案,由於怪異的檔案命名方式而引起他們的注意,經過分析之後,研究人員確認這是上述提及的ChromePass軟體,而這個軟體原本的用途,是能夠協助使用者復原Chrome瀏覽器的帳密。

研究人員表示,ChromePass本身無害,但這起攻擊行動中,提供NPM套件的開發者疑似是要運用它的帳密復原功能,來偷取帳密資料。

而在nodejs_net_server的網頁中,這個套件是ID名稱為chrunlee的人士開發,最新版本為1.1.2,約於6個月前上架。而ReversingLab指出,該套件自2019年2月底推出以來,總共有12個版本,而其中的初始版本1.0.0,疑似只是測試NPM網站的上架流程,但間隔約3個月後的版本,就開始具備遠端殼層(Remote Shell)的功能,不過,究竟這個殼層的用途為何,ReversingLab並未說明。

直到2020年12月的1.1.0版,ReversingLab發現開發者加入了新的程式碼,從自家網站(hxxps://chrunlee.cn)下載前面提及的a.exe,而後續的1.1.1和1.1.2版,則將程式碼修改成執行TeamViewer.exe。為何出現這樣的改變?研究人員認為,開發者很可能是不想讓惡意軟體與自己的網站之間,存在明顯的關連。

除此之外,研究人員發現攻擊者在1.1.1和1.1.2版套件裡,很可能是為了測試ChromePass的功能,而不慎將自己電腦的Chrome瀏覽器帳密匯出,並存放於文字檔案a.txt,該文字檔與a.exe儲存在相同的資料夾。這些被包入套件的資料總共有282組帳密,建立的時間自2020年3月20日至12月2日。ReversingLab認為,很可能尚有部分是有效資料。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10