攻擊者透過BITS發動寄生攻擊,在受害電腦植入勒索軟體病毒AlumniLocker和Humble

趨勢科技

在近期網路攻擊活動當中,關於「Living Off-the-Land(LoL,亦被縮寫為LOtL)」的手法,越來越常見。例如,近期被資安廠商揭露的Thor木馬程式攻擊行動裡,就看到駭客為了下載惡意程式而不致被防毒軟體攔截,而採用這樣的戰略:他們藉由Windows作業系統的BITSAdmin,將惡意軟體傳送到受害的Exchange伺服器。

所謂的Living Off-the-Land,到底是什麼?簡而言之,是駭客為了讓攻擊行動不易被察覺,直接利用受害電腦現成的合法工具來執行相關工作,這麼做的目的,就是避免因使用自己的工具,被資安防護系統視為異常而遭到阻擋。

在資安新聞事件當中,各媒體關於Living Off-the-Land一詞的中文用語有好幾種,目前譯為「離地攻擊」、「自給自足」,或是「就地取材」。

其中,「離地攻擊」是照著字面的意思直接翻譯,指的是能不著痕跡而躲避資安防護系統的偵測,是目前最常見的用法,但這個說法並未翻譯到Living一詞,也沒有表達攻擊者的作為;而「自給自足」這個說法,說明了攻擊行動無需靠後端支援的策略,例如賽門鐵克在網路安全威脅報告(ISTR)中文版,也曾採用這個說法,但自給自足並沒有點出過程中運用了受害環境的現成工具。

在幾經權衡的狀況之下,我們先是選擇在iThome的新聞中譯為「就地取材」,原因是這個說法比較貼近攻擊者的實際作為,而自2021年10月18日起,我們決定改譯為「寄生攻擊」,原因是「就地取材」較為偏重於描述工具無需依賴外界的層面,而「寄生」則是含有吸取宿主養分生存的意思,更能表達這種攻擊手法的意涵。

可依據濫用的合法工具類型,對這類手法的差異,予以更細緻的區分

Living Off-the-Land這樣的用語,究竟從什麼時候開始出現在資安領域?最早應該可追溯到2013年,Christopher Campbell與Matthew Graeber兩位資安研究人員在DerbyCon大會上的演說。因為是運用攻擊目標現成的合法工具,寄生攻擊涵蓋的範圍可說是相當廣泛,有可能是可執行檔案(Binary),也有可能是程式碼(Script)。

針對這樣的情況,有人於2018年提出了LoLBins、LOLScript、LOLLib的說法,進一步區分運用可執行檔案、程式碼、程式庫等不同型態的寄生攻擊。若是同時運用可執行檔案與程式碼(或程式庫),則被稱為LOLBAS(Living Off-the-Land Binaries and Scripts)。

其中,攻擊者寄生攻擊所執行的工作,也包含各式的類型。過往常會看到的無檔案式(Fileless)攻擊,將惡意程式藏匿於記憶體內(In-Memory)執行的過程中,也因為攻擊者經常會運用環境裡的可執行檔案或是程式庫,來側載(Side Loading)惡意程式,而算是寄生攻擊的行為。

在時下駭客的攻擊行動中,可能會同時運用無檔案式攻擊,以及寄生攻擊手法,但兩種手法針對的層面還是有所不同,並非其中一種類型涵蓋另一種。

此類攻擊手法於2018年前後顯著增加,成為資安業界關注的焦點

根據我們歷年資安新聞報導,Living Off-the-Land大約是在2018年左右開始被資安專家提及,資安廠商在發表年度資安威脅報告時,指出這種寄生攻擊的手法可說是相當氾濫,而當時他們認為被濫用最為嚴重的工具,就是自Windows 7開始內建的PowerShell,原因是該工具的功能極為強大,且幾乎每臺Windows電腦都有。根據賽門鐵克的研究,2018年濫用PowerShell程式碼的攻擊行動,較2017年成長了1000%。

在賽門鐵克2019年發布的白皮書中,提及駭客組織在攻擊行動中,往往會運用多種受害電腦現成的工具,他們根據不同的APT組織,列出他們常用的系統軟體,或是執行環境,其中,PowerShell是這些組織都會運用到的。

當時被點名用於寄生攻擊的工具,還有像是WinZip、WinRAR,以及7-Zip等解壓縮軟體,攻擊者用這類工具來打包竊得的資料,而這些軟體也在企業相當常見。不過,上述並非Windows內建的軟體,攻擊者若要在行動中運用,勢必要事先確定企業部署那一套軟體,才能進行這類滲透手法。

而且,駭客在每次攻擊行動中,可能不只運用一種合法工具。根據賽門鐵克2019年發布的Living off the Land白皮書,也提及駭客組織在攻擊行動,往往會運用多種受害電腦現成的工具,他們列出6個APT組織寄生攻擊的工具,並點名PowerShell,以及密碼擷取工具Mimikatz,均是最常被運用的。

攻擊者採用更多作業系統核心的工具或是服務

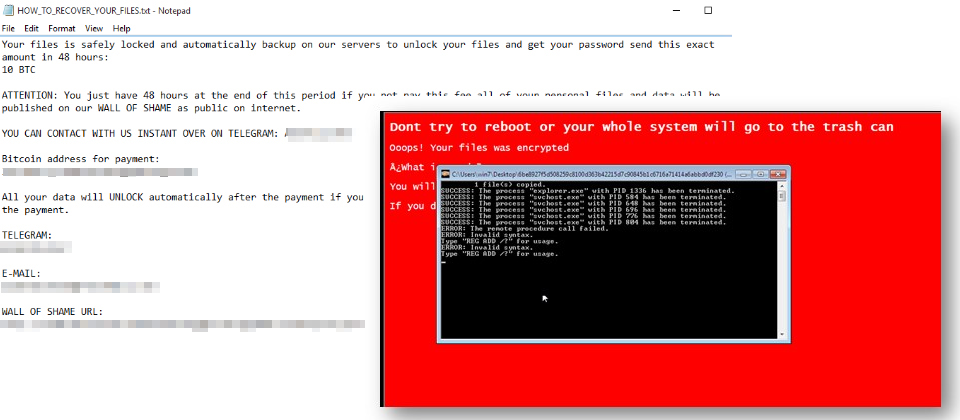

時至今日,這種手法已經不再只是上述提及的PowerShell或是應用程式,許多攻擊者開始使用作業系統更為核心的功能,以前面提到Thor而言,駭客利用的是Windows內部的BITS管理工具BITSAdmin,而這種寄生攻擊、利用BITS服務做為下載惡意軟體的管道,還有今年3月被揭露的勒索軟體病毒AlumniLocker和Humble攻擊。

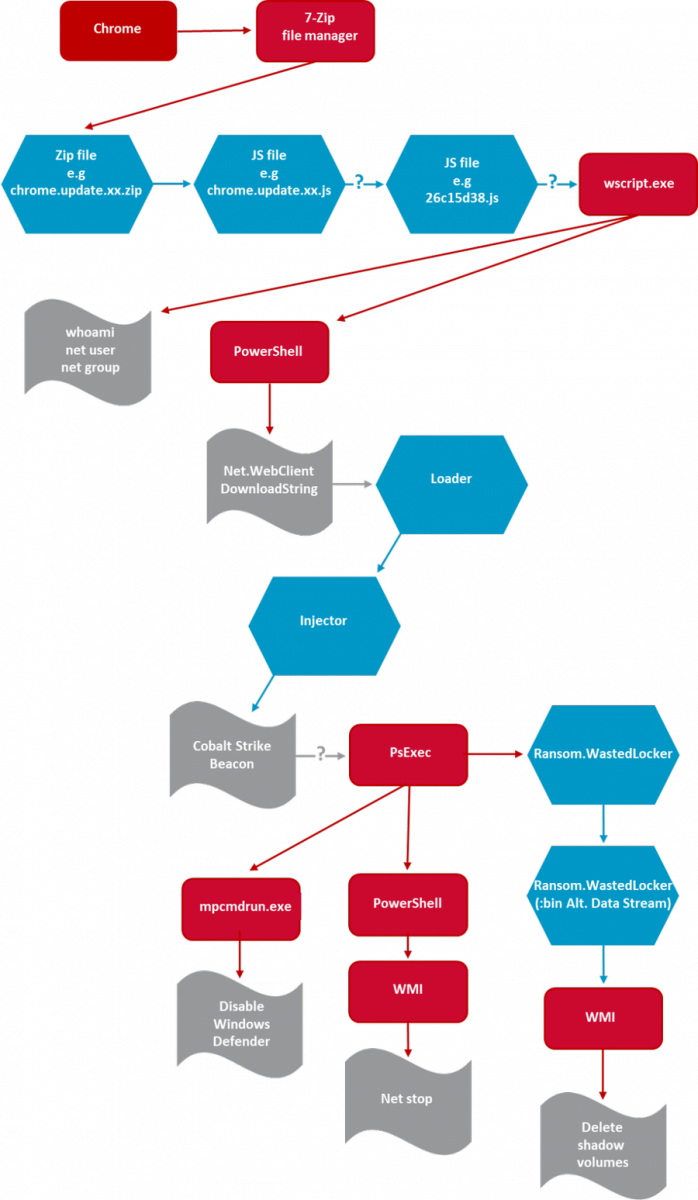

除了將合法工具用於下載,還有其他應用。例如,Evil Corp於2020年發動的WastedLocker勒索軟體攻擊,該組織就運用了多種合法工具發動寄生攻擊:他們使用Windows內建的軟體授權工具(SLUI.EXE),來提升權限,並搭配Windows Management Instrumentation Command-Line Utility(WMIC.EXE)來遠端執行命令,再利用PsExec工具向大量電腦植入WastedLocker。這裡Evil Corp所運用的工具,僅PsExec並非系統內建,但是該軟體在企業環境算是IT人員常用的工具。

在Evil Corp發動的WastedLocker勒索軟體攻擊,駭客寄生攻擊運用了受害環境現成的工具(圖中標示為紅色的部分)。舉例來說,除了PowerShell,他們也「合法」濫用多項Windows系統工具,如WScript、mpcmdrun,以及WMI。(圖片來源:賽門鐵克)

但這種「寄生」的做法,只會發生在Windows的環境嗎?答案並非如此,像是在2021年初,駭客針對阿里雲和騰訊雲兩大中國公有雲的攻擊行動,為了讓惡意程式Pro-Ocean能持續在受害環境執行,他們運用的是Linux作業系統內建的LD_PRELOAD,來預載這隻惡意程式。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06