Advanced Intelligence

攻擊者濫用Conti勒索軟體發動攻擊事故頻傳,過往外界與資安研究員關切勒索軟體攻擊的過程,以及受害規模與贖金交涉細節,鮮少會探討駭客發動攻擊之前的偵察工作。

但最近有威脅情報業者從Conti攻擊事故調查當中,挖掘出不同角度。他們發現,駭客發動勒索軟體攻擊之前,竟然會直接找尋機密文件,了解企業財務狀況,而非只是竊取大量資料當成勒索贖金的籌碼。

根據威脅情報業者Advanced Intelligence(AdvIntel)在近期的一起攻擊事故裡發現,使用Conti勒索軟體的駭客,在攻擊目標的網路植入勒索軟體之前,先上傳了名為Rclone的開源資料備份工具,複製並竊取受害組織的保險合約資料。

這裡AdvIntel提到駭客鎖定的目標,是與保險單(Insurance Policy)有關,並未提及是那一種保險的資料,但根據該公司提及,駭客竊取文件的目的與決定勒索的金額相關,因此,我們認為這裡的合約,主要指的是資安險的承保內容。此外,近2年有許多資安專家提到,這類保險助長了勒索軟體駭客拉高贖金的態勢,而本次的研究發現也印證這樣的看法。

利用雲端儲存工具外洩財務、保險文件

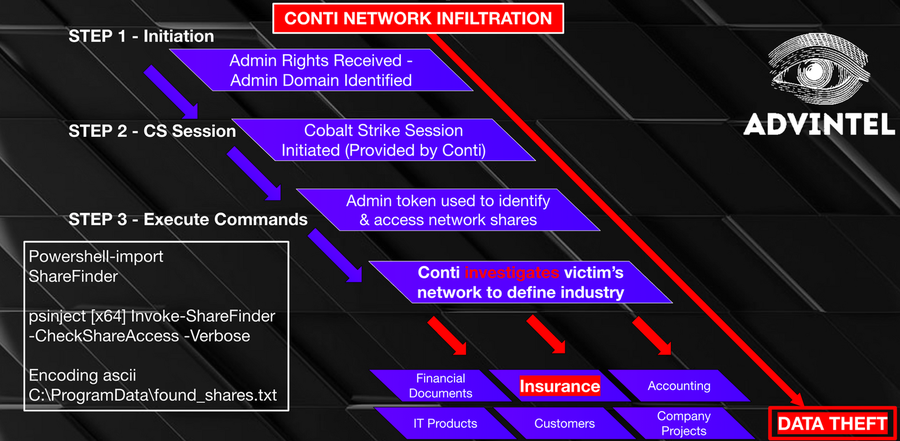

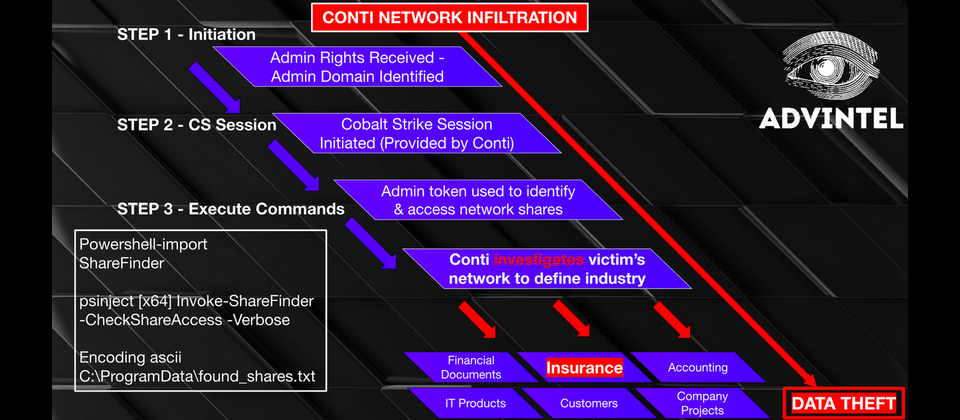

根據上述的現象,AdvIntel詳細整理有關攻擊行動,駭客在使用勒索軟體加密之前,所執行的偵察流程。

首先,Conti入侵了受害組織的網路,並取得網域管理員的存取權限。接下來,攻擊者使用滲透測試工具Cobalt Strike,建立Beacon通訊連線,然後偵察網路環境,並調查重要的財務與保險資料。

找到上述提及的財務及保險資料之後,攻擊者從檔案共享網站Mega,傳送一個支援多平臺且開源、又可簡化雲端儲存服務操作的Rclone應用程式,到受害組織的網域控制器(DC),接著,他們將財務及保險相關的資料,藉由網路共享的方式,複製到指定位置,以便能讓Conti能夠「安全存取」。

在攻擊者完成上述的工作之後,接著才會執行serverlock.bat指令碼(Script)鎖住網路,並且執行檔案加密的程序。

為何駭客用Rclone?有何目的?因為這是能夠傳輸檔案到雲端服務的命令列工具,且具備跨平臺、支援多個雲端硬碟服務等特性。

Adv Intel也指出, 駭客將Rclone當作外洩資料的武器,並事先針對攻擊目標,配置相關設定來「同步」資料。

手法與日前流出的駭客組織訓練文件一致

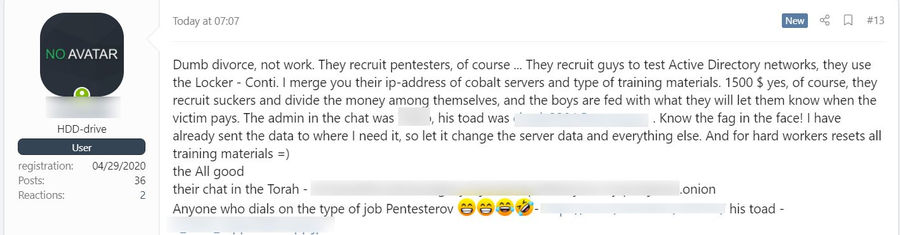

上述AdvIntel的發現,也與之前該組織外洩的「教戰手則」內容相符。根據IT新聞網站Bleeping Computer於8月5日的報導,有資安研究人員發現,疑似該組織成員對Conti心生不滿,憤而將其111MB的訓練資料發布到網路論壇,內容包含了該組織使用的指令與C2伺服器的IP位址等細節。

而AdvIntel指出,從事件記錄的內容,他們發現攻擊者在執行Rclone之前,會下達Invoke_ShareFinder指令,這很可能是將外洩檔案名單造冊,匯出成純文字檔案的工作。

除此之外,在先前Conti外流的文件中,也會指示步驟,例如,攻擊者要依序從網路共享資料夾裡,找尋財務(Finance)、會計(Accounting)、保險(Insurance),以及IT相關文件,也與本次AdvIntel的發現大致相符。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09