Abnormal Security

駭客發動勒索軟體攻擊的方式,除了藉由網路攻擊來入侵企業,也可能串通對公司的員工來進行,而無需對付企業對外的資安防護系統。例如,2020年8月美國司法部公布,他們破獲有俄羅斯人企圖買通特斯拉員工,在特斯拉內部植入勒索軟體未果,該公司創辦人暨執行長Elon Musk證實此事時,亦認為這是「計畫完備的攻擊行動」。

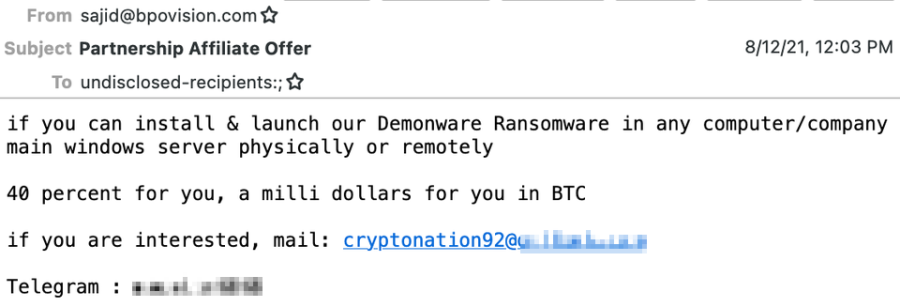

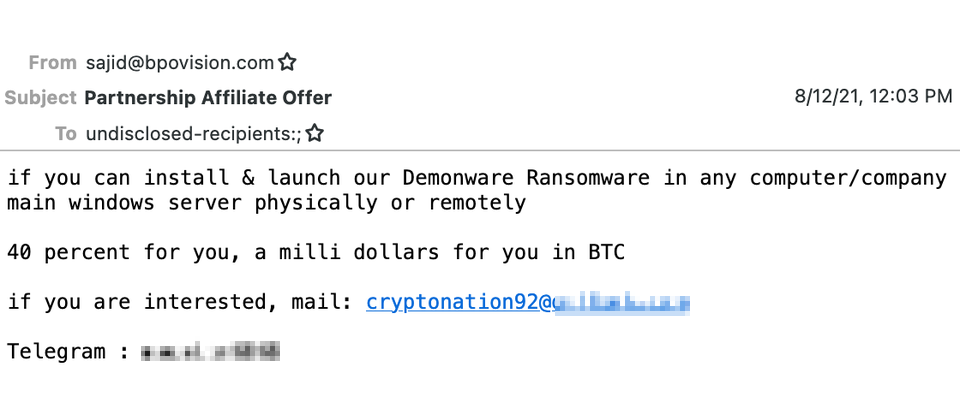

但除了這種鎖定特定公司發動攻擊的事故,也有來自奈及利亞的駭客直接寄送電子郵件,想要勾結可能對公司有怨言的員工來犯案。郵件安全公司Abnormal Security於8月12日,攔截一批寄送給該公司用戶的可疑電子郵件,寄件者宣稱是與DemonWare勒索軟體相關人士,要求收信人參與他們的攻擊計畫,在公司內部植入勒索軟體,假若勒索成功,收信人將能得到高額的報酬。

這些電子郵件的內容提及,收信人只要能夠在任何公司裡的主要Windows伺服器中,安裝並啟動DemonWare,寄件者將會給予40%的報酬,相當於價值100萬美元的比特幣(代表可以收到的贖金為250萬美元)。寄件者留下了電子郵件信箱與Telegram帳號,供收信人與他們聯繫,行徑可說是相當明目張膽。

一般來說,勒索軟體駭客會透過電子郵件的管道入侵,手法通常是藉由社交工程,寄送帶有勒索軟體等作案工具的釣魚信件,誘使收件人開啟附件檔案,進而在公司網路環境感染勒索軟體。但這種想要利誘員工來對公司攻擊的方法,Abnormal Security認為相當值得留意,因為這樣的手法可能難以透過資安防護系統攔截。

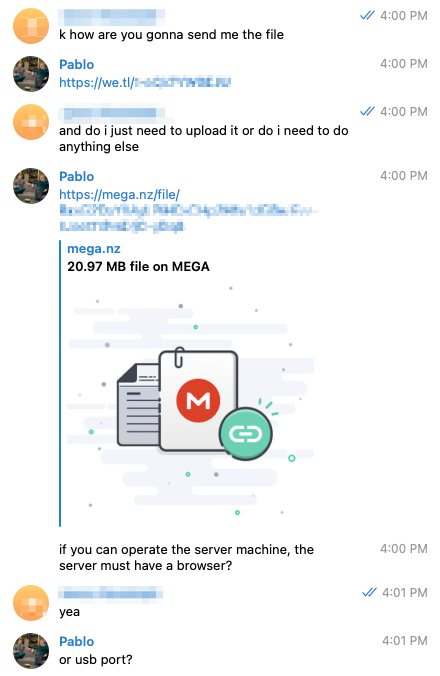

駭客透過兩種雲端硬碟空間,提供勒索軟體檔案

對此,研究人員謊稱成一家虛構公司的員工,依據信裡的聯絡資料,透過Telegram聯繫寄件人,經由與對方討論長達5天的過程,而對攻擊者有了進一步的了解。

當他們聯絡這名駭客並表明來意之後,對方很快就提供了勒索軟體的下載連結──駭客將檔案存放在Mega與WeTransfer雲端硬碟裡,檔案名稱是Walletconnect (1).exe。研究人員分析後,證實這個檔案確實是勒索軟體。

接下來,研究人員與駭客談論這起「攻擊行動」的其他細節。首先是贖金的部分,根據信件裡提及收件者的報酬,攻擊者打算勒索250萬美元,但這名駭客很快就降低至25萬美元。後來,研究人員向他宣稱,所屬公司的年營收是5千萬美元,對方又再度調整贖金為12萬美元。

要求收信人實體存取目標,並聲稱攻擊工具是自行製作

在對話的過程中,駭客再三承諾研究人員不會被公司抓到,因為該勒索軟體會加密受害電腦的所有資料,駭客宣稱,若是伺服器裡存放了閉路電視(CCTV)的檔案,也同樣無法逃過被加密的命運。

而對於攻擊行動的操作,駭客也指示研究人員,在執行完勒索軟體之後必須刪除,並且檔案也要從資源回收筒清除。根據對話的內容,Abnormal Security認為,這名駭客希望員工能實體存取受害伺服器,而且不甚了解數位鑑識與事件回應調查,可能採集到的證據。

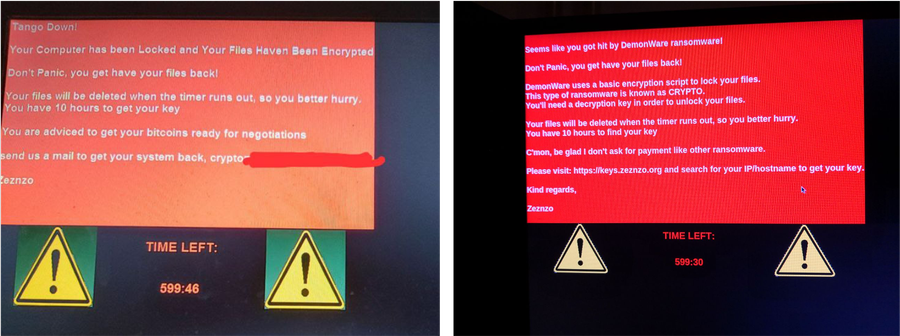

勒索軟體Demonware亦被稱為Black Kingdom,其實是開放原始碼的專案,檔案可在GitHub取得,該專案發起人的動機,是要突顯製作勒索軟體的難度不高。但攻擊者宣稱,他是使用Python編譯這款勒索軟體。Abnormal Security認為檔案是來自上述GitHub專案的原因,在於駭客提供的勒索訊息截圖,幾乎與該專案提供的截圖一致,僅有少部分訊息有所調整。

根據左圖駭客提供給研究人員的勒索訊息截圖,以及右圖DemonWare專案的勒索訊息截圖範例,我們可以發現勒索訊息內容差不多,甚至連署名也一樣,下方時間倒數的部分,也都是文字左右配置了警示標誌。

透過社群網站找尋「合作」的對象

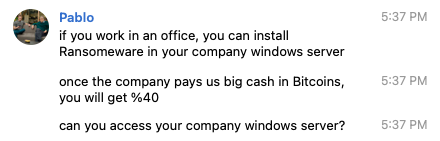

究竟駭客如何得到攻擊目標的聯絡資訊?這名駭客宣稱是透過LinkedIn收集而得,原本打算對於所有高階主管發動釣魚郵件攻擊,但在攻擊沒有成功之後,他改以向收件人合作發動勒索軟體的名義,發送相關信件。

到底這名駭客的身分為何?Abnormal Security根據他們收集的情報,再加上這名駭客表明他就在奈及利亞,研究人員認為這起攻擊行動出自奈及利亞的駭客。

疫情當前,民眾普遍收入減少的情況下,駭客祭出百萬美元利誘,難保不會有員工因此鋌而走險出賣公司。而針對這樣的情況,企業要如何強化相關防護,來因應這樣的態勢?可能就是接下來需要思考的問題。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09