SentinelOne

過往攻擊者散布金融木馬(Banking Trojan)的管道,多半是利用內有惡意巨集的Office檔案,作為釣魚郵件進行攻擊。但今年出現了較為複雜的新手法,例如,在金融木馬ZLoader(也稱為Terdot)近期的新攻擊行動中,駭客透過具有合法憑證的MSI檔案來散布,並具備停用Windows內建防毒軟體的模組。

ZLoader是典型的金融木馬,最早約在2016年出現,是由另一款惡名昭彰的木馬程式Zeus發展而來,原本主要是透過網頁注入(Web Injection)的方式,來竊取Cookies、密碼,以及上網用戶的敏感資訊,攻擊目標是全球各地金融機構的使用者,駭客也運用ZLoader來傳送Egregor、Ryuk等勒索軟體,或是其他的惡意軟體。但如今,攻擊者執行ZLoader的方式,比起以往更加複雜。

以Google關鍵字廣告來引誘受害者上鈎

例如,資安業者SentinelOne於9月13日,揭露最近一波ZLoader的攻擊行動細節。攻擊者先是透過投放Google廣告,鎖定使用「Team viewer download」作為關鍵字的用戶,一旦使用者點選了攻擊者購買的廣告,就會被引導到冒牌TeamViewer的網站,下載MSI安裝檔案,但實際上,若是使用者執行這個檔案,將會在受害電腦植入ZLoader。

值得留意的是,有別於許多冒名TeamViewer的惡意程式,這次攻擊者提供的檔案具有合法簽章。SentinelOne指出,該惡意程式憑證署名的時間為今年的8月23日,是由加拿大布蘭普頓軟體公司Flyintellect Inc簽署,但這家公司甫於6月29日登記成立,研究人員推測,該公司很可能是攻擊者為了合法憑證所設立。

除了假冒TeamViewer的安裝程式(Team-Viewer.msi),研究人員發現,攻擊者還利用上述的合法憑證,簽署冒牌的Java外掛程式(JavaPlug-in.msi)、Zoom(Zoom.msi),以及Discord(discord.msi)等安裝軟體。SentinelOne指出,他們在發布此次事故的分析結果之際,這4個冒牌安裝程式皆無法透過VirusTotal識別為有害。

運用電腦作業系統內建工具側載惡意程式

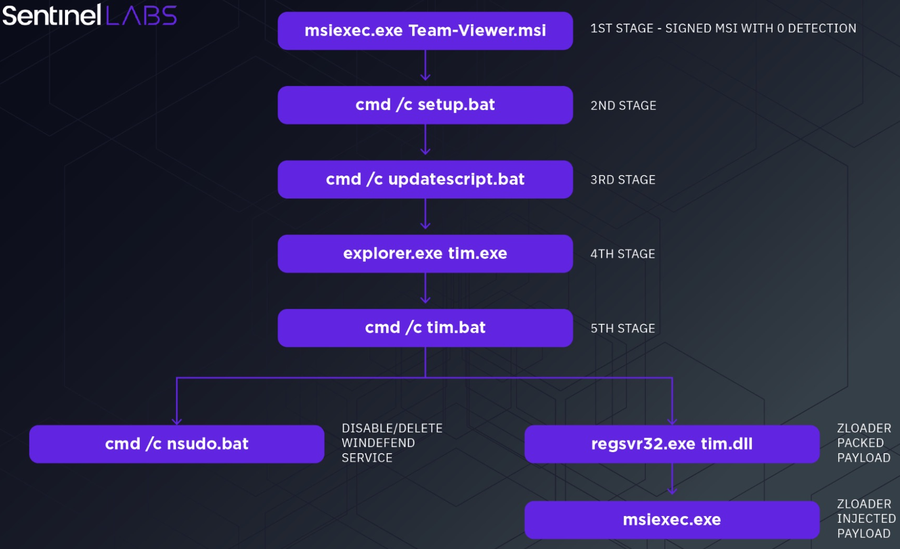

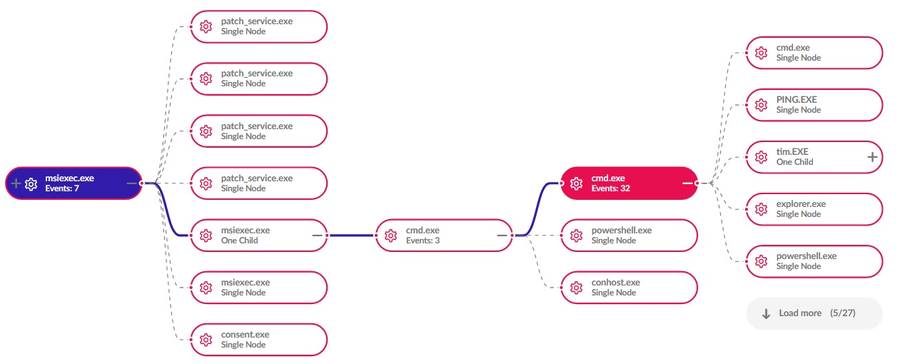

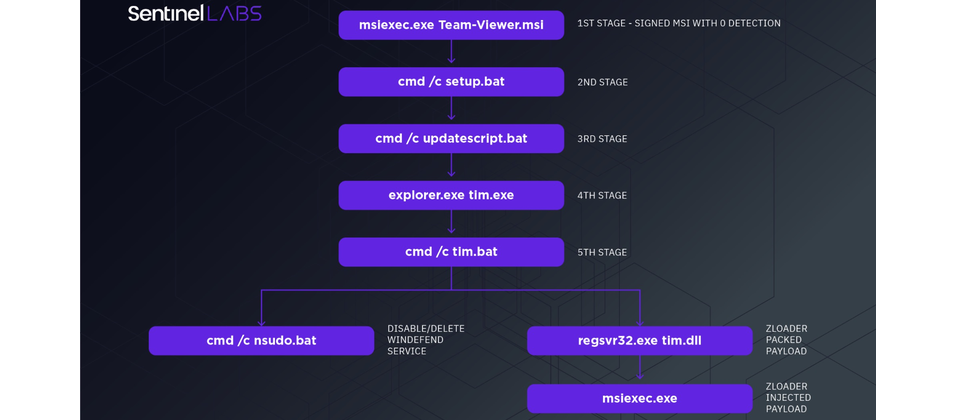

在使用者不疑有他執行這些冒牌安裝程式之後,它們會先隨機產生一些合法的檔案,再透過PowerShell取得更新用的指令碼(Script),接著停用Microsoft Defender所有模組,並將regsvr32、EXE可執行檔案、DLL程式庫設置為例外,以便後續惡意程式的元件不會被攔截。

最終攻擊者才會下載名為tim.exe的檔案,並透過檔案總管(explorer.exe),以就地取材(Living Off The Land Binaries and Scripts,LOLBAS)的方式側載執行,這麼做的目的,是要讓端點偵測與回應系統(EDR)難以串連子母處理程序之間的關連。而這個tim.exe接著會產生惡意指令碼tim.bat,下載ZLoader的酬載DLL檔案(tim.dll)。當然,執行ZLoader的方式也是透過就地取材,由regsvr32側載來運作。

什麼是「就地取材(Living Off The Land)」?簡單來說就是利用受害電腦所具備的現成工具,來挾帶惡意軟體,或是執行偵察、下載惡意軟體等工作。而這樣的手法,後來有資安研究人員以使用的工具型態來進行區分,其中同時運用可執行程式(Binary)和指令碼(Script),或者是可執行程式與程式庫(Library)的情況,被稱為LOLBAS。以上述的攻擊過程裡,檔案總管、regsvr32都是攻擊者就地取材所運用的內建軟體。

而針對ZLoader的攻擊目標,在SentinelOne連一步分析後,發現了該惡意酬載嵌入澳洲與德國網域列表,且針對銀行機構而來。至於上述攻擊工具檔案名稱的「Tim」,SentinelOne認為是攻擊者所使用的殭屍網路名稱,該公司指出,這個殭屍網路是由超過350個C2中繼站所組成。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10