某電商營運長

今年以來,國內出現多起鎖定客服人員的釣魚郵件,並具有在地化且自製程度很高的內容,以引誘不知情的企業員工開啟附件,目的就是要讓木馬程式側錄受害電腦的帳號密碼,或是入侵電腦。而近期這樣的事件之所以受到注目,是有人在社群網站分享接獲這類客訴釣魚郵件的經驗。

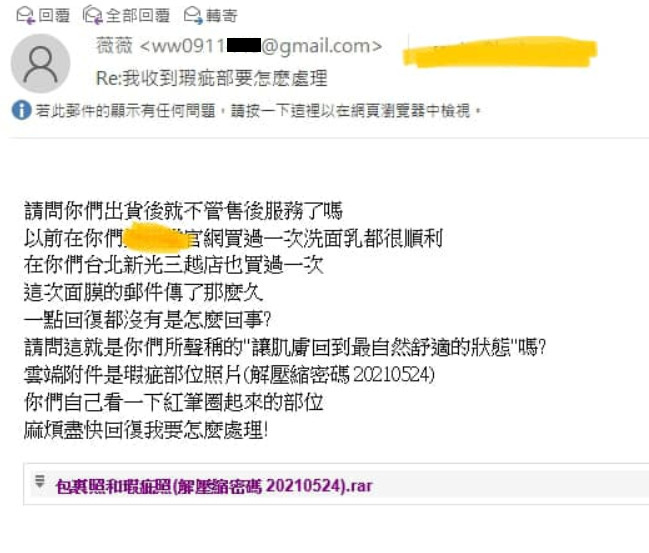

值得關注的是,從網友們公布的釣魚信內容可以看出,網路攻擊者假冒消費者以Gmail個人信箱來信,郵件內容都是正體中文,沒有簡體與亂碼,相當符合本地用戶信件撰寫方式;同時,信中內容提及收件者所屬公司的名稱與產品,謊稱之前已買過該組產品,因發現產品有瑕疵,要業者盡快回覆處理。顯然這樣的詐騙內容,已經過量身打造而讓人很難起疑心。

而出現這樣的釣魚郵件案例,不僅讓外界更清楚網路攻擊者的社交工程手法變化,也突顯了本土化,以及高度量身打造的釣魚郵件,其實都已更為普遍,此次鎖定客服人員的攻擊,就是一例。

國內中小電商頻接獲假客訴信,有營運長分享員工遇害經驗

以近期案例而言,在9月6日,有網友表示,公司的同事收到一封假借消費者名義的客訴信,信中指責該公司保養品出貨後就不顧售後服務,並提及電商的品牌與產品名稱,對方還附上了壓縮檔與密碼,說明附件內容是包裹與瑕疵照片。所幸她之前就看過相關提醒,有其他電商老闆在臉書分享遇害經過,因此,很早就將這樣的情資轉發到公司群組提醒,因此同事並未上當。

而這個透過臉書轉貼而曝光的事件,其實是發生在今年5月。有一家電商營運長分享了遭遇網路攻擊的經驗,他們就是因為開啟了假冒客訴信的釣魚郵件附檔而受害,幸好這家公司即時因應,而未受到重大影響,但也希望其他公司注意到這樣的威脅。

我們後來找到這家業者了解經過,該電商營運長表示確有其事,而且,直到9月9日他們依然收到假冒客訴釣魚郵件。

之前5月之所以發生遇害狀況,是因為員工開啟這類客訴釣魚郵件的附件壓縮檔──他依照對方的指示輸入解壓縮密碼,點擊當中看似文件檔的檔案,但發現什麼都沒有後,又看到電腦出現Runtime Broker已開啟此檔案的畫面,因此,他意識到可能中毒,於是,立即向公司通報。

該營運長表示,雖然他不是資安人員,但推斷公司電腦密碼可能已經被竊取,幸好該員工在家辦公沒連內網,因此,他們立即將中毒電腦與公司有關的密碼全部變更。

整體而言,他們採取的因應行動,包括:用另一臺乾淨的電腦更新電商平臺的後臺密碼,修改所有共用密碼,將該員工移除Line群與社群平臺,再將中毒電腦系統重灌。

幸好他們即時採取行動,因為後續狀況證明了公司電腦的密碼可能真的遭竊。

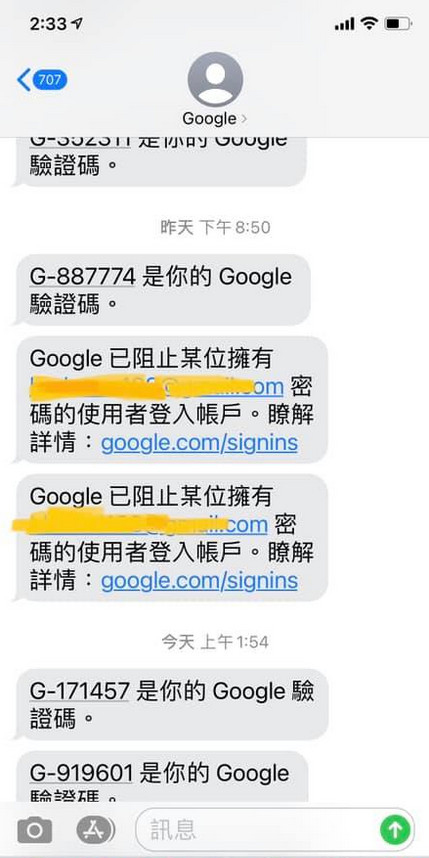

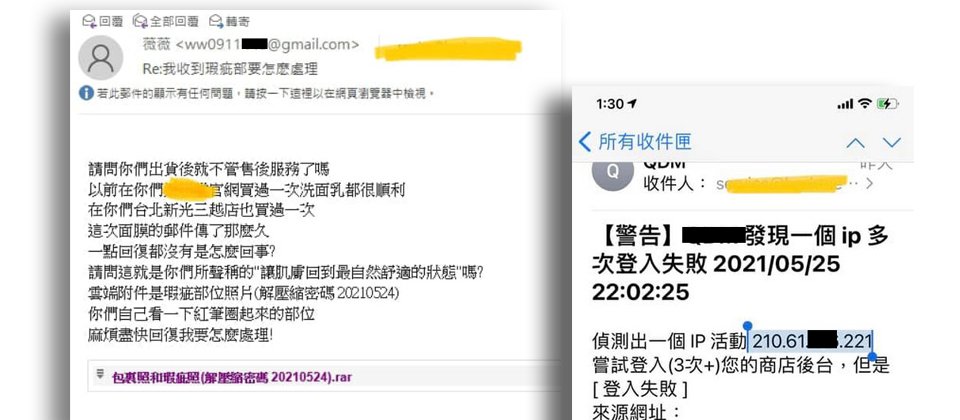

就在當晚,他們收到系統嘗試登入失敗通知,包括Google帳號與網路開店平臺帳號,而根據系統記錄的異常登入IP位址,則顯示位於台中(但不確定是否為跳板),至於該公司的臉書粉絲專頁及官方網站後臺,由於都已設定雙重認證(2FA),因此沒有系統被駭入。否則,一旦公司系統遭駭,例如使用的電商平臺遭駭,將導致客戶購買資料遭竊,後續恐引發冒名詐騙事件等。

從整起事件來看,一些細節未能完整還原,像是當時是否調查解壓縮後附檔所偽裝文件檔的真實檔案格式,以及其木馬程式的運作方式等,畢竟受害已有一陣子,但此事曝光也讓外界了解到遇害經歷。

國內電商接獲假客訴信,一旦開啟壓縮檔內附件就中木馬

今年出現鎖定國內中小電商業者的假客訴信,信中暗藏了包含惡意的郵件附檔,並以壓縮檔來迴避偵測機制,近期有國內電商業者分享遇害經歷。

這家電商營運長表示,他們在5月曾不慎中招,因客服人員開啟了這樣的郵件附檔,幸好察覺有異後,已及時變更受害電腦與公司系統相關的所有密碼,但當晚,他們的Google帳號與開店平臺後臺帳號,就被他人嘗試登入,顯然密碼已被竊取。

這類假客訴信內容有哪些特徵?寄件者是來自個人Gmail電子郵件信箱,信中標題以商品瑕疵為由,內容提及電商名稱與產品名稱,甚至表示在臺北的百貨公司曾經買過公司商品,並希望業者盡快回覆。整體上,此類信件的偽造程度很高,如同真實消費者的客訴信。

在這次資安事件的應變上,該公司也抱持積極態度,通報及時與迅速變更公司密碼之餘,這位營運長也特別強調,不要去責備員工,因為他讓全公司上了一課,同時希望將自家公司經歷分享給更多企業。

針對客服人員的假客訴惡意郵件,內容就像一般消費者以商品瑕疵為由來信,內容也相當逼真,不僅提及電商名稱與產品名稱,甚至也了解該公司曾在百貨公司設櫃位,但對方的目的,就是希望使用者點擊包含惡意的郵件附件,利用了業者與客服人員顧及客戶滿意度或商譽,急於了解狀況與回應的心理狀態,誘騙企業員工上當。

在客服人員開啟該釣魚郵件的附檔後,幸好已及時通報公司並變更所有密碼,當晚,該電商使用的開店平臺系統,就出現了登入失敗通知,顯然帳密可能已被竊取而被拿來濫用。此外,他們還發現Google帳號發出阻止登入的通知,以及發送驗證碼,顯然有人以這個外洩的帳號密碼嘗試登入。

在此類釣魚郵件的壓縮檔中,包含的是一個取名為包裹與瑕疵照片的惡意應用程式執行檔。

假客訴信攻擊活動持續近半年仍未停歇,公司的老闆與客服人員都要注意

對於這類社交工程手法的現況,國內郵件安全相關業者也有相關發現。

今年稍早,網擎資訊就曾發現類似案例。他們表示,在3月曾觀察到一波鎖定客服人員的攻擊活動,郵件內容與上述案例差不多,都是以商品瑕疵為由來信,將商品照片存成壓縮檔並加上密碼。一旦點擊壓縮檔內的Office檔案,防毒引擎可能跳出警告,用戶才驚覺異常,但若是病毒碼未更新,就可能被植入木馬病毒。

從上述這些狀況來看,這類假冒客訴的攻擊活動,在2021年至少已持續半年,至今仍不斷。因此,相關電商業者與企業客服仍必須多加留意。

此外,過往國外不時傳出假求職信的攻擊,同樣鎖定員工職務上的工作需求,由於寄件者一定是陌生的人,但負責徵才的公司人員就算有疑慮,還是要打開相關檔案來檢視對方的履歷相關資訊,對於警覺心不夠的企業員工,或是本身資安防護與管理不足的企業,必須設法強化,以免上當。

詐騙信很像真的客訴信,對方可能利用正體中文範本修改

另一關注焦點是,釣魚信逼真度高,負責人員不易設防。

或許有些人想像的釣魚郵件,可能是英文內容為主,或是簡體中文且文句翻譯不順等,應該容易看出破綻。但其實,這幾年來國內遭遇的釣魚郵件,高度本土化且量身打造的電子郵件並非新鮮事。趨勢科技資深技術顧問劉家麟表示,多年前駭客組織發動的APT攻擊,通常一開始入侵使用的釣魚郵件,就是製作逼真的郵件內容,讓企業員工上當,且內容會是更加針對個別目標而設計。

而從9月發生的這個案例來看,我們可以發現,該郵件內容不只使用通順的正體中文敘述,連寄件者名稱與附件檔名都以正體中文命名,僅有少數錯別字,加上已有不少資安業者指出,近年Phishing-as-a-Service越來越盛行,因此,攻擊者若要大規模攻擊,很可能是利用釣魚信件範本來修改,而且,對方只要事先搜尋目標企業的品牌與產品名稱,就可鎖定更多不同攻擊目標。

無論如何,面對這類威脅,包括企業與員工都該具備足夠的資安意識。對於企業而言,電腦上的端點防護相當必要,同時需做好時時更新,若要多層防護,除了郵件系統內建的基本防護,現在許多廠商也提供進階郵件安全機制,就是針對郵件附件或郵件網址過濾;對於一般員工而言,沒必要不應隨意開啟不明來源信件的連結或附檔,仍是最好的自保方式,如需開啟可疑郵件,建議透過虛擬機器,或是其他乾淨的備用主機開啟較佳。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09