微軟

去年底透過軟體供應鏈在微軟、FireEye及10多個美國聯邦政府機關植入後門程式的駭客組織,近日又被發現蠢蠢欲動,接連發動攻擊,在受害伺服器上植入後門程式FoggyWeb及Tomiris,以長期滲透或竊取資料。

去年底一個駭客組織藉由包括美國商務部、財政部及FireEye、微軟等眾多組織,所使用的IT管理平臺SolarWinds Orion駭入其客戶網路。這波攻擊背後的駭客組織,據信是和俄羅斯政府支持的Nobelium,又稱Cozy Bear、The Dukes或APT 29有關。它利用Orion的更新平臺下載後門程式,包括Supernova及Sunburst等到用戶網路上。

本周微軟及卡巴斯基安全研究人員分別發現兩個後門程式感染行動,且不約而同指向Nobelium。

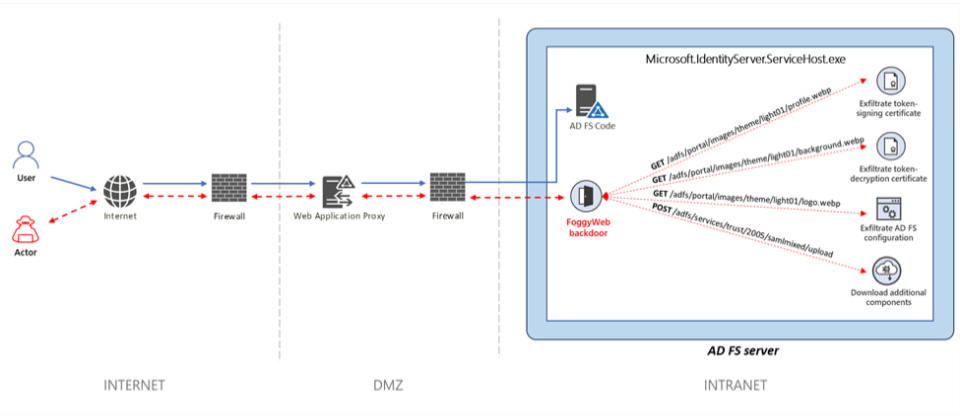

首先是微軟威脅情報中心發現,Nobelium鎖定微軟Active Directory Federation Services (AD FS)伺服器,在取得流出的用戶登入憑證後,就在AD FS伺服器內植入永久性的後門程式FoggyWeb。

圖片來源_微軟

FoggyWeb是一個「後開採」被動式後門程式,具高度目標性。在受害系統中,它濫用SAML(Security Assertion Markup Language)令牌,以攔截進出Active Directory Federation Services (AD FS)伺服器的流量。微軟相信,攻擊者利用FoggyWeb從受害伺服器中竊取用戶登入帳密、組態資料庫、解密令牌(token)的簽章憑證,並下載其他元件,像是進入記憶體中的惡意DLL。之後的行動可能包括執行惡意下載、接收C&C伺服器的指令,或是監控對內流量,攔截任何想知道的對象通訊內容。

微軟分析研判FoggyWeb今年4月初就被用於攻擊活動。微軟已通知所有遭到鎖定或已被駭入的客戶。不過微軟並未說明感染機器情形,或是分布範圍等。

卡巴斯基則是在今年6月於DNS劫持的攻擊中發現Tomiris。它的某些特徵和今年5月發現的Sunshuttle後門程式很像。Sunshuttle屬於SolarWinds Orion平臺被植入的Sunburst後門變種,因此卡巴斯基推測Tomiris也源於Nobelium。

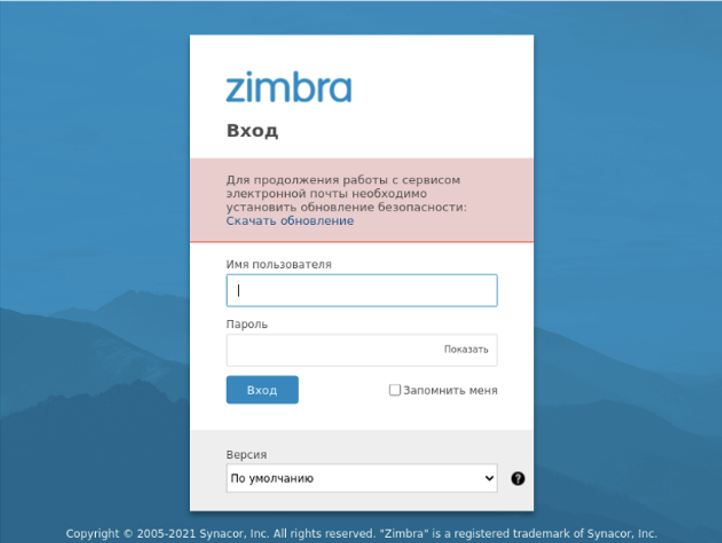

安全公司發現Tomiris是在去年12月到今年1月間,感染獨立國家聯合體(後蘇聯時代成立的9個國家)地區。駭客如何劫持受害者的DNS伺服器尚不得而知,推測可能是取得受害者使用的網域註冊機構的管理控制臺憑證。

一旦劫持DNS解析器成功,受害者的郵件伺服器流量會被重導引到駭客控制的網域,並透過假的登入頁,誘使用戶輸入帳密,少部份引誘用戶下載Tomiris後門程式。

圖片來源_卡巴斯基

Tomiris和Sunshuttle一樣,一經植入用戶電腦就會持續和外部C&C伺服器連線以下載之後的惡意程式,以在受害者網路上長期滲透。研究人員另外發現Tomiris變種還會尋找特定檔案類型,如.doc、.PDF、.rar等上傳外部伺服器。

卡巴斯基在感染Tomiris的網路上發現另一隻後門程式Kazuar,至於兩波感染是因果關係、個別發生,或是和Nobelium有沒關係尚則無法確定。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10