Morphisec

攻擊者為了規避資安系統的偵測,可能會運用較為少見的程式語言,來編寫指令碼。例如,最近資安業者Morphisec揭露名為MirrorBlast的攻擊行動,攻擊者使用極為輕量化的惡意Excel巨集,並藉由釣魚郵件來進行散布,目標是美國、加拿大、香港,以及歐洲等地的金融服務組織。

研究人員提到,駭客製作的惡意巨集難以被防毒軟體識別為有害,且攻擊過程中,他們用於連線C2中繼站的指令碼,是透過Rebol和KiXtart程式語言編寫而成。

至於這起攻擊事件背後的駭客身分為何?研究人員認為,這是駭客組織TA505(亦稱為Hive0065)所發起。這個組織最早約於2014年開始活動,其特色是用於發動攻擊的惡意軟體更換相當頻繁,且在散布惡意軟體的手法上,也相當跟得上全球攻擊行動的趨勢。

在過往TA505發動的攻擊行動中,該組織曾在2019年散布RAT木馬程式FlawedAmmyy,2020年透過HTML轉址手法發動FlawedGrace木馬程式攻擊,而這些攻擊事故中,臺灣都是遭到鎖定的目標。雖然Morphisec並未透露有多少電腦感染MirrorBlast,但這個駭客組織過往曾對臺灣下手,其攻擊行動還是相當值得我們留意。

攻擊範圍橫跨歐美與香港

究竟資安研究員如何發現MirrorBlast?Morphisec表示,他們最初是在9月,發現一起挾帶惡意Excel檔案的釣魚郵件攻擊,鎖定美國、加拿大、香港,以及歐洲等地的多個行業。

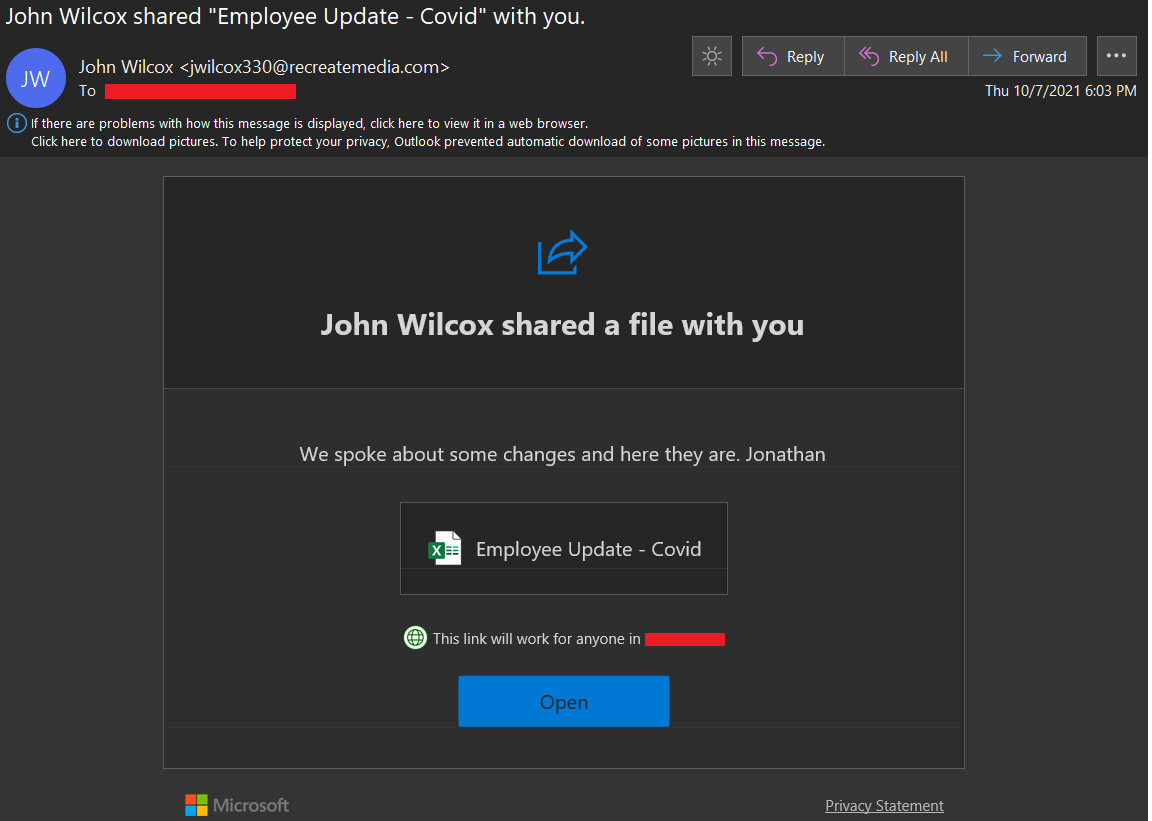

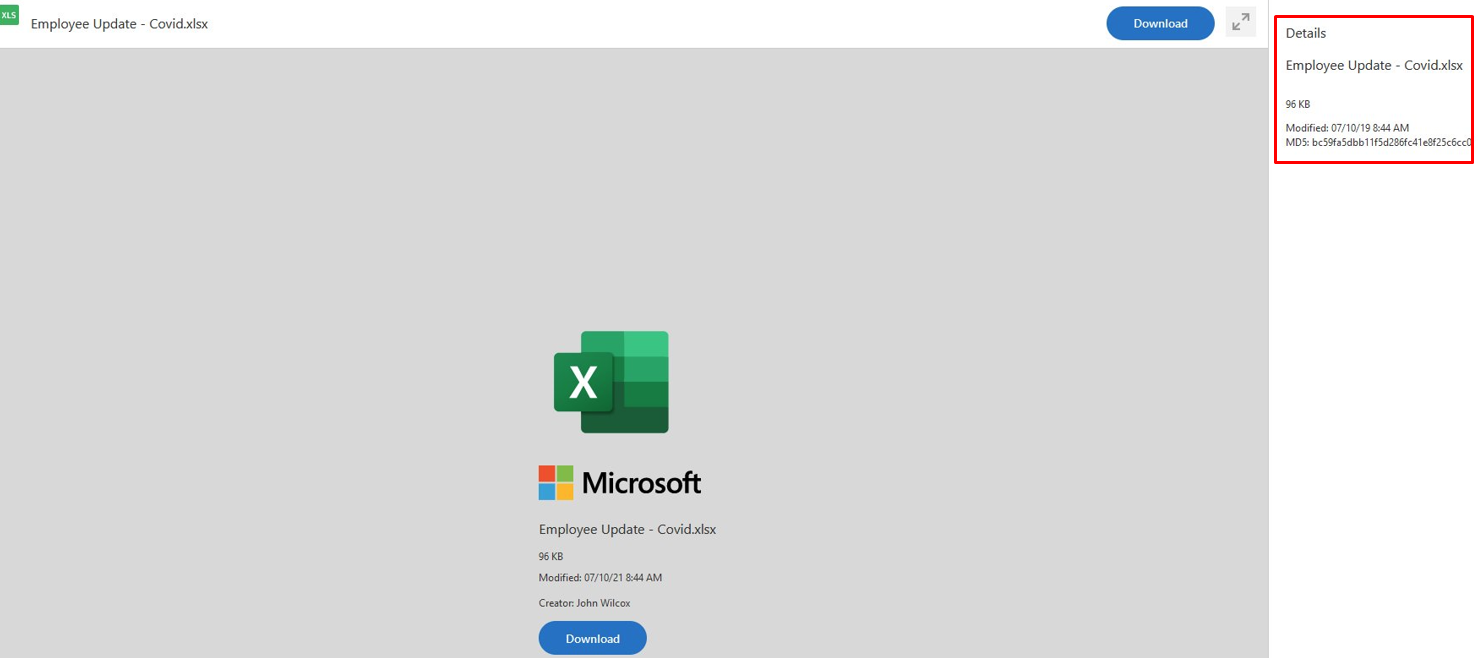

而在這起攻擊事件所使用的釣魚郵件中,研究人員看到原本的Excel檔案是以附件的方式挾帶,但在後繼的版本中,攻擊者改以檔案共用的方式,來引誘收信人下載檔案,而這麼做的目的,是為了規避資安系統的偵察──攻擊者不只將檔案存放於遭駭的SharePoint,或是假造的OneDrive網站,而下載連結的部分,也使用了Google Feedproxy的URL轉址服務,來避免惡意網域遭到封鎖。

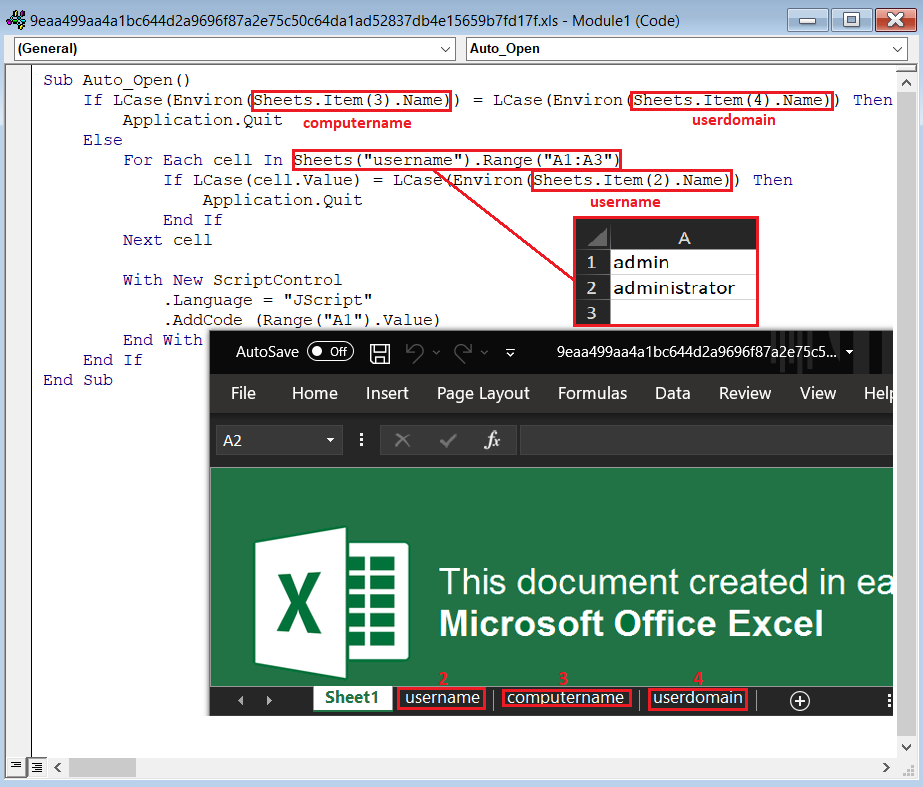

一旦受害者信以為真下載了Excel檔案並開啟,便會觸發惡意巨集,執行JavaScript指令碼,下載MSI安裝檔並執行。不過,研究人員指出,因為攻擊者使用了ActiveX元件,所以這個巨集只能在32位元的Office軟體運作。此外,為了防範資安人員在沙箱環境觸發,這個巨集也會檢查電腦和使用者的名稱──電腦的名稱是否與網域名稱相同,而且使用者名稱為Admin或Administrator的情況,而從攻擊者在巨集裡使用的手法來看,多數沙箱環境似乎已有一套可被識破的共通規則,若是組織所使用的沙箱環境也具備上述配置條件,那麼就可能被惡意程式以這樣的方式破解。

惡意巨集部署MSI安裝檔案,產生指令碼執行竊密

讓人在意的是,資安研究人員提到此巨集時,特別以極為「輕量」來形容,原因為何?

根據研究人員截圖所呈現的程式碼,內容僅有15行,包含前述檢查電腦名稱和使用者名稱的判斷式,在確認是真實電腦環境之後,便會執行Script Control的指令。

上述由巨集下載的MSI檔案,主要有2種版本,主要的差異在於,會產生來洩露受害電腦的敏感資訊,並向C2中繼站連結的指令碼,有Rebol或KiXtart程式語言編寫的版本。但有所不同的是,Rebol指令碼收集的資料,包含了作業系統版本、使用者名稱,以及電腦系統架構等;而KiXtart指令碼則是鎖定網域資訊、電腦名稱,以及處理程序清單。

針對這次的MirrorBlast攻擊行動,研究人員強調,在VirusTotal網站上,能識別這個惡意巨集有害的防毒引擎並不多,組織如果只依賴靜態的分析工具,很可能無法察覺這種攻擊手法。對此,Morphisec也將持續追蹤MirrorBlast的動態。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09

.png)