Forescout

研究人員發現Nucleus Net TCP/IP堆疊有13項漏洞,可能引發惡意攻擊及資料外洩,包括1個風險值9.8的重大漏洞,波及醫療器材、工業設備甚至汽車。

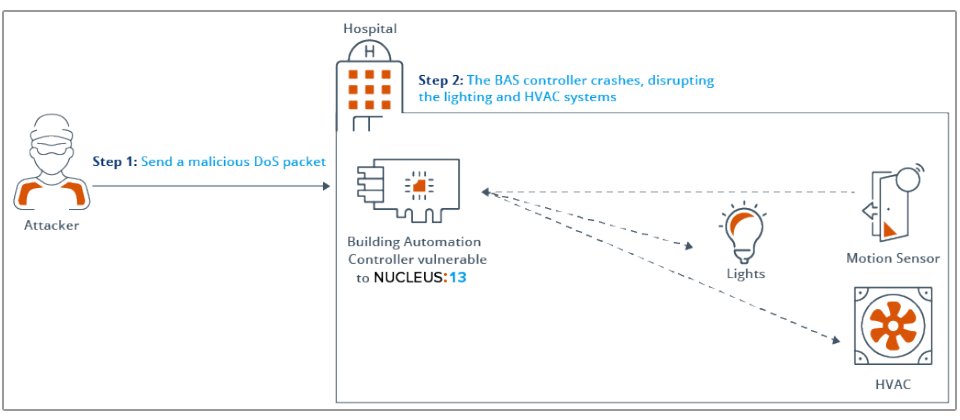

資安廠商Forescout Research Labs和Medigate合作下,發現13項影響Nucleus TCP/IP堆疊的安全漏洞,類型橫跨遠端程式碼執行、阻斷服務攻擊及資料外洩,研究團隊將之總稱為Nucleus:13。

Nucleus NET是Nucleus Real-Time Operating System (RTOS)的TCP/IP堆疊,已經問世28年,Nucleus NET和Nucleus RTOS被大量部署於具有安全要求的各種產業設備,像是醫療器材、汽車和工業系統中。以醫療器材而言,ZOLL 體外心臟電擊器和ZONARE超音波就是跑Nucleus RTOS。

這13個漏洞中,最嚴重的是CVE 2021-31886,為一影響FTP Server元件的遠端程式碼執行(RCE)漏洞,CVSS 3.1風險值達9.8。它是出在FTP Server未能適當驗證User指令的長度,導致攻擊者可傳送過長指令引發堆疊緩衝溢位(buffer overflow),結果可能包括阻斷服務(DoS)攻擊或遠端程式碼執行(RCE)。

FTP Server還有因未適當驗證PWD/XPWD、MKD/XMKD指令長度的漏洞,分別為CVE-2021-31887及CVE-2021-31888,可能引發DoS及RCE,風險值皆為8.8。

風險值8.8的漏洞還有CVE-2021-31884,位於DHCP用戶端。由於DHCP App假設提供”Hostname” DHCP選項的資料會以NULL結束,若輸入資料的Global Hostname變項未指明,可能導致越界讀取(Out-of-bound reads)或DoS攻擊。另一高風險漏洞還包括IP header中ICMP payload長度未檢查,所引發的資訊洩露或DoS漏洞(CVE-2021-31346)。

其他中度風險漏洞則包括資料洩露及DoS漏洞,影響TCP server、TFTP Server、DHCP 用戶端及ICMP、UDP(User Datagram Protocol)協定等元件。

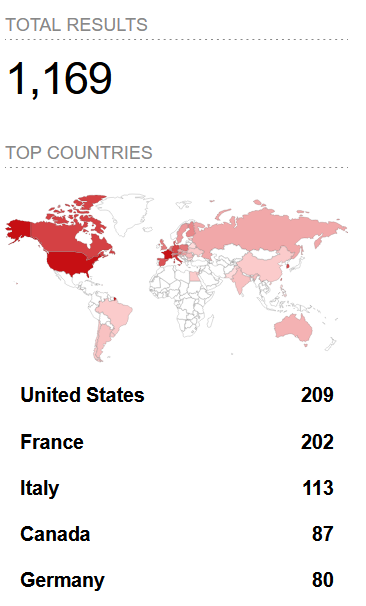

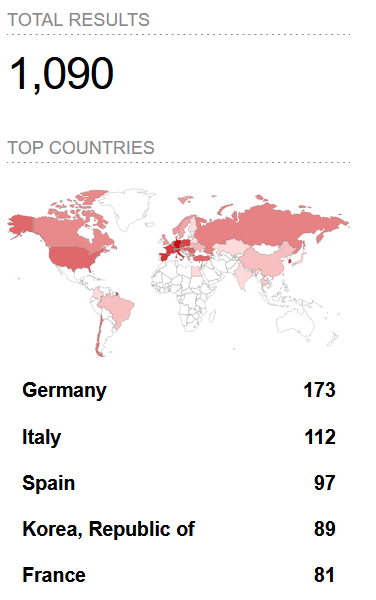

研究人員利用Shodan搜尋服務掃瞄網路上的裝置,顯示有近1,200臺執行Nucleus FTP的曝險裝置(左圖),並有超過1,000臺跑Nucleus RTOS的曝險裝置(右圖)。另外他們的127家客戶中,16家廠商共5,500臺裝置曝險。

圖片來源_Forescout

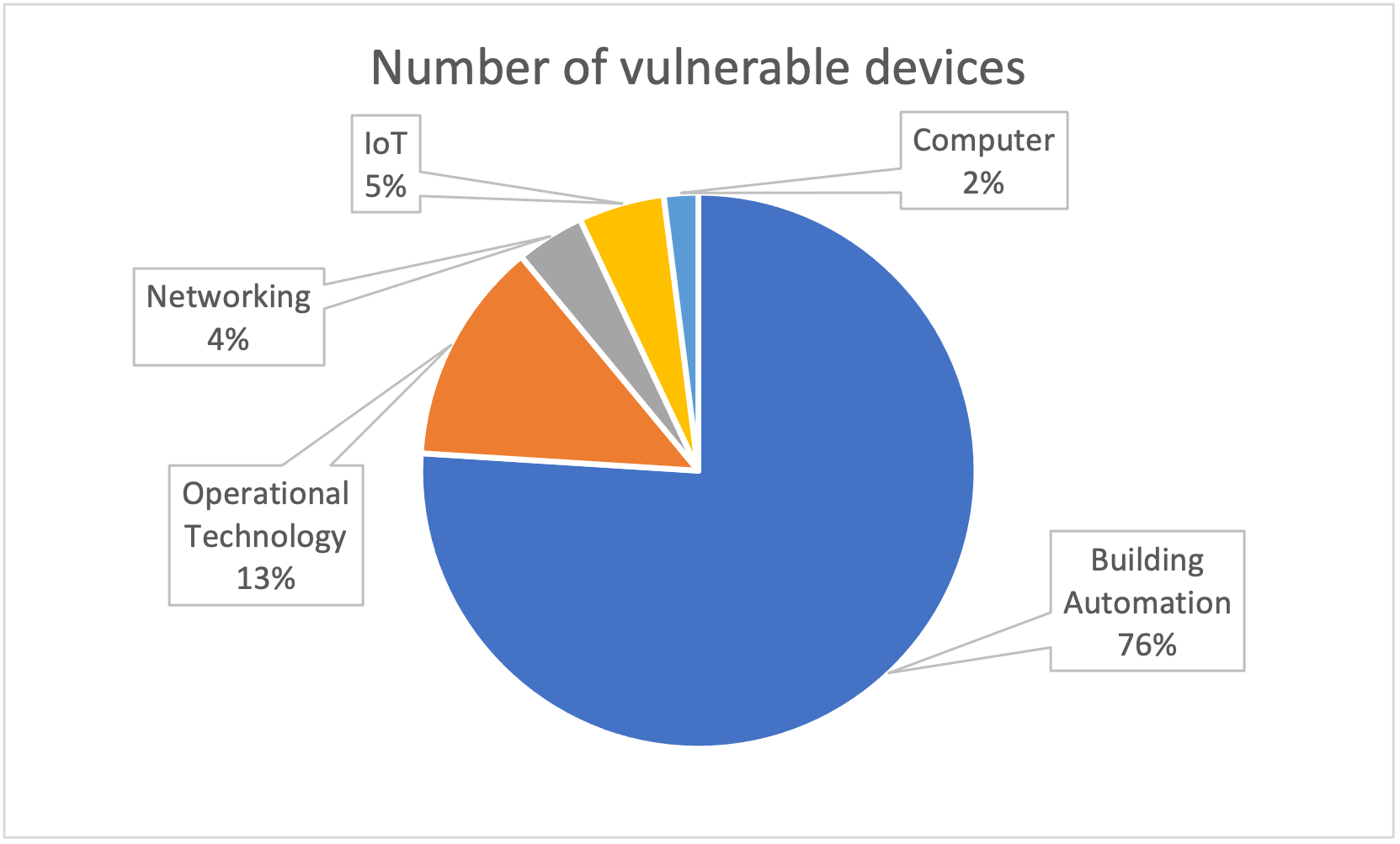

以功能區分,跑Nucleus TCP/IP堆疊的曝險裝置,以建物自動化(76%)占最大宗,其次為營運科技(OT),占13%。若看產業別,醫療機構占超過一半,政府次之。

圖片來源_Forescout

要避免這13項漏洞危害,需要修補跑Nucleus的裝置。目前Nucleus的所有者西門子已經釋出修補程式解決所有漏洞。除了儘速安裝修補程式外,研究人員也建議企業應盤點網路環境中所有跑Nucleus的裝置、執行網路分區(segmentation)控制、以及監控所有網路可疑封包。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10