BSI

自駕車與車聯網的技術發展,正受到全球重視,現階段2021年自駕車的能力,已經到達半自駕車的Level 3水準,未來10年,將朝向全自駕的Level 5邁進,臺灣產業也正積極要投入,但新的科技應用之下,也將面臨新的風險,因此,車聯網資安同樣備受關注,近日BSI國際資安標準年會上,特別提到這方面的資安標準進展。事實上,今年8月車輛網路安全標準ISO/SAE 21434已經發布,不僅如此,在供應鏈透明化的趨勢下,之前已存在於汽車產業的TISAX規範,也值得重視。

BSI臺灣隱私保護與車聯網資安產品經理孫文良表示,聯網汽車與物聯網的概念是一樣的,在相互連結的過程中,不只包含車輛與駕駛員的互動,也有車輛與其他車輛之間的互動(V2V),車輛與交通基礎設施的互動(V2I),以及車輛與雲端的互動(V2C)等。

關於自駕車的分級,業界普遍採用國際汽車工程師協會(SAE)的定義,從無自動化的Level 0,到全車自動化的Level 5,共有6個等級。自動化程度越高,車上的駕駛電腦輔助系統、感測器與影音需求,將產生大量即時資料,並透過網路交換。未來,要實現的Level 5自駕車,每小時將向雲端發送多達25 GB的資料。

為了提升汽車產業安全,從產業標準生態來看,孫文良表示,可分成三大構面來看,不僅是傳統的功能安全(Functional Safety)、品質(Quality),並擴及到資訊與網路安全(Information & Cyber Security)。

以功能安全面而言,有產業界熟知的ISO 26262,以及仍在開發的ISO/PAS 21448等;在品質方面,則有IATF 16949、ISO 9001等;在資訊與網路安全方面,資安管理標準ISO 27001是所有產業適用的基本要求之外,還有今年正式出爐的ISO/SAE 21434,以及信任資訊安全評估交流機制TISAX等,而後兩者是現階段汽車產業的矚目焦點。

ISO/SAE 21434標準要求整個汽車供應鏈確保網路安全

以ISO/SAE 21434而言,其重要性顯而易見。孫文良指出,在當今的車輛安全法規潮流之下,已規範車輛製造商須符合網路安全管理體系(Cyber-Security Management System,CSMS)的要求,這將是重要組成,同時,ISO/SAE 21434標準,其實就是CSMS的展現。

ISO/SAE 21434也將為整個汽車產業帶來許多優點,例如,對於客戶要求的合規性,有助於組織增強相關的準備,可採取合理且相稱的措施來預防網路安全問題,同時,也證明了自身對網路安全的承諾,以及能培育組織的網路安全文化。

關於ISO/SAE 21434標準的內容架構,孫文良提出簡單的說明。他表示,基本上,此標準從SAE J6031演進而來,因此,與普遍企業熟知的ISO/IEC 27001相比,較為不同,當中並沒有管理系統的架構,以及PDCA的循環等。

在此標準第5到第8的條款裡面,一開始就是瞭解全組織層面的網路安全政策,以及建立與維護組織層面的規則與流程,並且特別著重在專案管理,以及強調持續性風險與漏洞管理的監控,還有定義新的網路安全風險程度評估方法。這當中,主要還是基於ISO 31000風險管理原則的方法論,但也有強化威脅建模的概念。

而在第9到第11的條款,主要考量車輛整體開發流程(V-model)與產品生命週期的概念,從概念開發、驗證到生產、維運、退役等各階段,提出要求。

特別的是,他指出,這裡的每個條款都要有對應產出的文件。例如,在概念階段,為識別產品中的網路安全風險,須產出網路安全概念的驗證報告;在產品開發階段,須產出完善的網路安全規範、開發後期的網路安全要求,完善的網路安全規範的驗證報告;而在網路安全驗證階段,須產出驗證規範與驗證報告。因此,當客戶要求實施ISO/SAE 21434來確保運作程度,在每個產品生命週期的每個階段,產出必要的文件,並透過相應的風險控制方法來實作。

關於ISO/IEC 27001與ISO/SAE 21434的異同,孫文良認為,前者考量的是組織自身安全的問題,而後者考量的範圍是整個供應鏈,例如,在第15條款包括整個供應鏈的要求,因此,整體構面更為開闊。

而在ISO/SAE 21434風險評鑑方法上,他指出,其實與ISO 27001的風險識別有一點類似,但更為擴展,而在附錄E中的網路安全保證等級(Cybersecurity Assurance Levels,CAL),是從4個攻擊面向與4種影響程度,訂出CAL 1到CAL 4的網路安全評估等級。

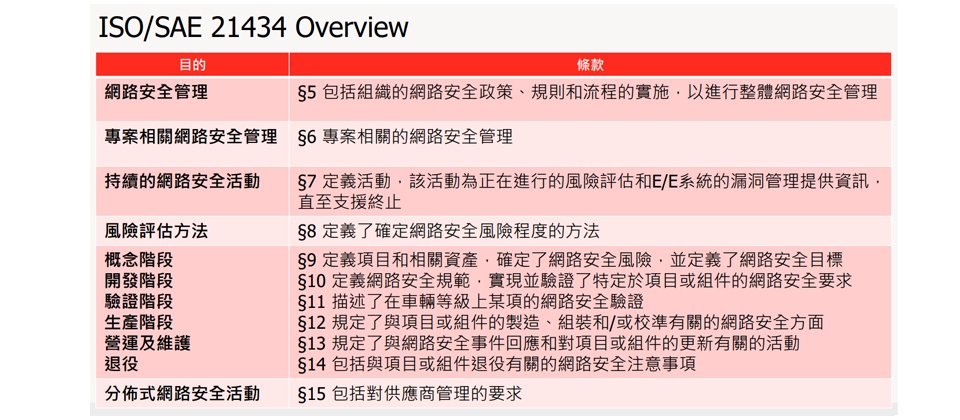

ISO/SAE 21434條款內容簡介

| 目的 | 條款 |

| 網路安全管理 | § 5 包括組織的網路安全政策、規則和流程的實施,以進行整體網路安全管理 |

| 專案相關網路安全管理 | § 6 專案相關的網路安全管理 |

| 持續的網路安全活動 | § 7 定義活動,該活動為正在進行風險評估和E/E系統的漏洞管理提供資訊,直至支援終止 |

| 風險評估方法 | § 8 定義出確定網路安全風險程度的方法 |

| 概念階段 | § 9 定義項目和相關資產,確定了網路安全險,並定義了網路安全目標 |

| 開發階段 | § 10 定義網路安全規範,實現並驗證了特定於項目或組件的網路安全要求 |

| 驗證階段 | § 11 描述在車輛等級上某項的網路安全驗證 |

| 生產階段 | § 12 規定與項目或組件的製造、組裝或校準有關的網路安全方面 |

| 營運及維護 | § 13 規定與網路安全事件回應和對項目或組件的更新有關的活動 |

| 退役 | § 14 包括與項目或組件退役有關的網路安全注意事項 |

| 分散式網路安全活動 | § 15 包括對供應商管理的要求 |

| 資料來源:BSI,iThome整理,2021年11月 | |

TISAX將幫助供應鏈安全透明化並減少稽核所需資源

另一關注焦點,是資訊產業較陌生的TISAX規範,全名是可信任資料安全評估交換(Trusted Information Security Assessment Exchange),這是德國汽車工業聯合會(VDA),以及歐盟汽車製造及供應商協會(ENX),所共同推出的機制,已經存在多年。

基本上,這套資訊安全管理機制,聚焦於汽車供應鏈,主要針對的是組織業務合作夥伴。孫文良表示,資訊安全交換的作用,就是希望安全能夠透明化,進而確保大家都能達到一致的安全評估等級,在TISAX平臺之上,無論是供應鏈中的那個環節,都可藉由此一受認可的資訊安全評估流程,將稽核結果將放在TISAX平臺,以利於資訊交換,甚至是較敏感資料的交換。目前,已經有超過40國、2,500家公司使用這樣的機制。

那麼,TISAX與ISO 27001之間有何關連?彼此的差異是?孫文良表示,以VDA-ISA TISAX評估機制而言,在資訊安全評估要求中,主要分為三個領域,包括資訊安全、原型保護與資料保護。

而關於資訊安全的41個控制項,其實與ISO 27001附錄A的控制項類似,但TISAX還多了另兩個領域;原型保護的部分,有22個控制項;資料保護則對應GDPR第28條款,有4個控制項。因此,如已取得ISO 27001認證,也將容易執行評估獲得TISAX標章。

此外,ISO 27001側重組織自身資訊安全,TISAX強調組織資訊安全管理制度中第三方的資訊安全。

目前,TISAX畫分8個評估項目,以及3種評估等級。而當中的Level 1為最基本,標準供應商只需完成VDA ISA調查問卷,並在TISAX中發布自我評估;Level 2屬於複雜度較高的供應商,將經過核可的稽核者透過電話進行合理性調查;Level 3為高度敏感資料的供應商,將進行現場稽核。

孫文良指出,現在的安全不再只是廠商自己單打獨鬥,而是整個供應鏈共同承擔的事情。透過TISAX這樣的產業機制,能讓整個供應鏈了解彼此的安全程度,當中已經建立了標準化的範圍,用於確保業務合作夥伴適當解決資訊安全風險。

而這麼做的最大好處,就是幫助汽車產業在資訊安全評估的共同認可,避免重複評估的成本問題,並建立通用的資訊安全等級,使得製造商與供應商在合作上更有效率。

BSI臺灣隱私保護與車聯網資安產品經理孫文良表示,TISAX平臺的資訊安全交換機制,其作用是希望安全能夠透明化,進而確保處於供應鏈的安全程度都能朝向一致,而在TISAX VDA-ISA評估機制中,包含三個領域:分別是資訊安全、原型保護與資料保護,其中資訊安全的安全控制措施,其實與ISO/IEC 27001相近。(圖片來源:BSI)

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06