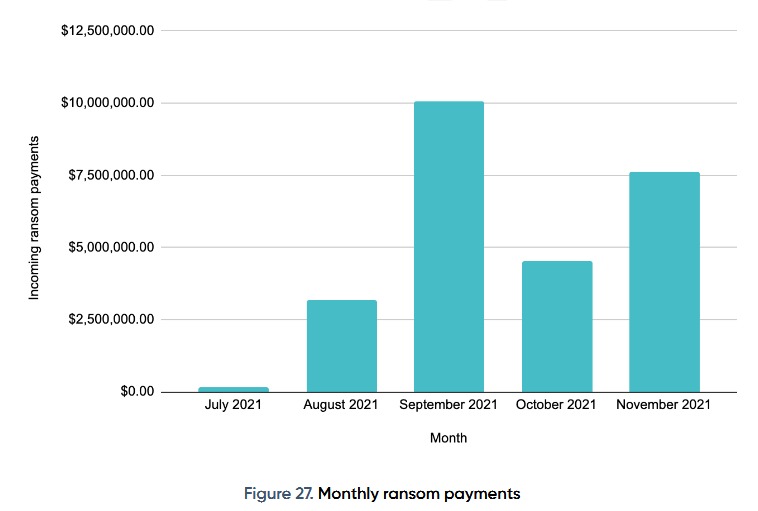

在勒索軟體攻擊中,惡名昭彰的Conti,發動攻擊的情況不時有消息傳出,但這個組織究竟向受害者拿到了多少贖金?最近有資安業者揭露他們協同區塊鏈分析公司追蹤的結果:光是自今年7月到現在,這個組織就進帳超過2,500萬美元,且有部分轉入「整合錢包」(Consolidation Wallet)。雖然該公司沒有說明駭客為何要使用整合錢包,但他們指出,執法單位將比較有機會追回這些贓款。

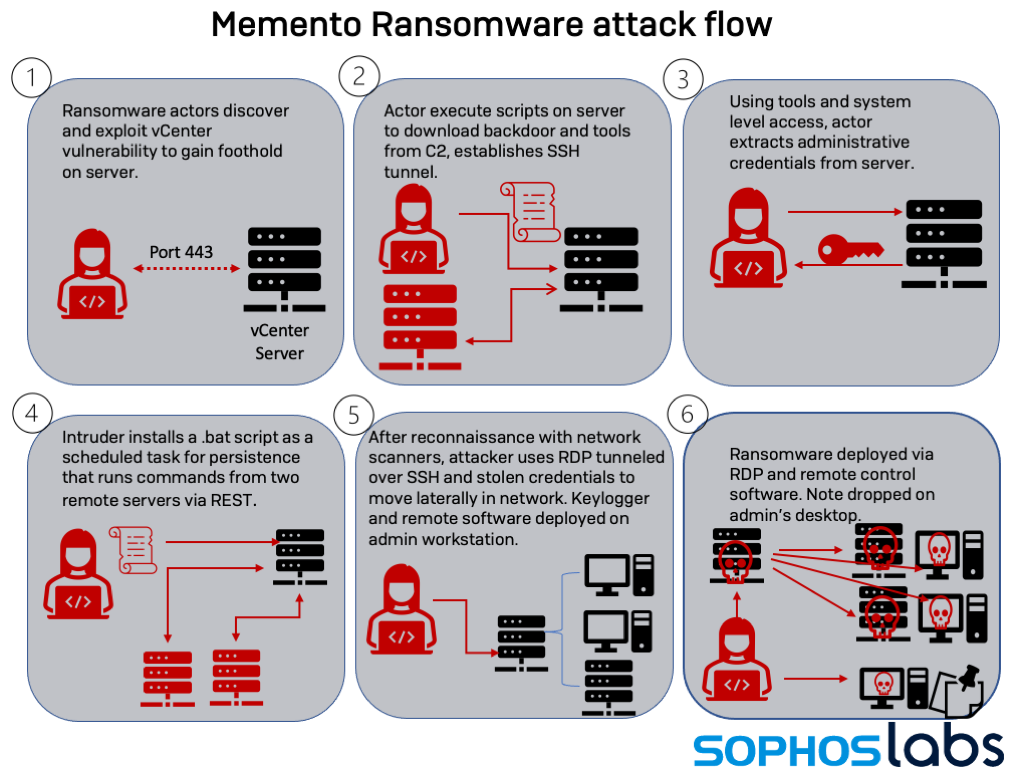

另一個比較特別的勒索軟體攻擊事故,是駭客發現自製的勒索軟體會被受害組織的防毒軟體攔截,改以WinRAR壓縮軟體來發動攻擊,他們將受害電腦的檔案打包到受密碼保護的RAR壓縮檔,再向受害者勒索。而這種利用常見的壓縮軟體發動攻擊的手法並非首例,今年4月,鎖定威聯通NAS的Qlocker勒索軟體攻擊,實際上就是運用開源壓縮軟體7-Zip來「加密」檔案。

而除了勒索軟體攻擊的態勢之餘,新興攻擊手法的揭露也相當值得留意。有資安公司最近揭露了能繞過Windows事件追蹤器(ETW)的攻擊手法,並指出多家端點偵測與回應(EDR)系統,都會透過這個內建模組來監控電腦的活動,影響範圍可能相當廣泛,且因為會造成資安系統無法偵測攻擊行動,攻擊者一旦運用這種手法,也將會難以察覺。

【攻擊與威脅】

勒索軟體Conti近半年不法所得達2,550萬美元

資安業者Prodaft於11月18日發布針對勒索軟體Conti的研究報告,該公司與區塊鏈分析公司Elliptic聯手進行調查發現,勒索軟體駭客組織Conti所持有的113個加密貨幣錢包,自2021年7月以來,贖金等不法所得進帳至少有500個比特幣,相當於2,550萬美元。其中,攻擊者將其中約620美元的比特幣分成數筆款項,並存入「整合錢包」(Consolidation Wallet)列管,而對於駭客使用整合錢包的發現,研究人員認為有利於執法單位追討不法所得。

勒索軟體駭客以受密碼保護的RAR檔案發動攻擊

資安業者Sophos在10月下旬,發現新的勒索軟體駭客組織Memento Team,但這個組織並非使用勒索軟體發動攻擊,而是使用廣為人知的WinRAR壓縮軟體,將受害電腦的檔案加入被密碼保護的RAR壓縮檔案,然後再將原始檔案刪除。而這個駭客組織入侵受害組織的管道,疑似是利用VMware vCenter伺服器的漏洞CVE-2021-21972。

北韓網路間諜組織TA406鎖定多個國家發動攻擊

資安業者Proofpoint指出,他們發現北韓政府資助的駭客組織TA406,在今年的3月和6月利用不同的惡意軟體發動攻擊,鎖定外交政策專家、記者,以及非政府組織(NGO)成員。TA406鎖定的國家相當廣泛,包括北美、俄羅斯、中國、南韓、日本、德國、法國、英國、南非,以及印度等。除了透過網路釣魚發動惡意軟體攻擊,TA406也從事加密貨幣竊盜。

駭客利用網域前置手法,在緬甸組織植入Cobalt Strike.jpg)

思科的威脅研究團隊Talos於今年9月,發現鎖定多個緬甸組織的攻擊行動,並在受害組織植入Cobalt Strike。其中,針對緬甸政府,攻擊者運用了網域前置(Domain Fronting)的手法,藉由Cloudflare的CDN,將緬甸政府的網域導向攻擊者的伺服器。

鎖定企業進行間諜行動的駭客組織RedCurl,今年已發動4起攻擊

威脅情報業者Group-IB針對從事企業間諜行動的駭客組織RedCurl,公布他們追蹤的結果。他們發現該組織今年發動4次攻擊,其中有2次是鎖定1家俄羅斯大型零售業。這2次攻擊時間間隔約7個月,RedCurl疑似在第2次攻擊前大幅改良攻擊手法,從先前使用的批次檔和PowerShell指令碼進駐受害電腦,轉變成使用可執行檔,且成功規避防毒軟體的偵測,然後在受害組織的網路橫向移動。

網路釣魚攻擊利用Glitch服務竊取帳密

資安業者DomainTools揭露一起利用軟體專案管理平臺Glitch的網釣攻擊,攻擊者以看似無害的PDF檔案做為誘餌,引導受害者存取建置於Glitch的釣魚網站。這起攻擊約自7月30日起開始活動,並利用免費版本Glitch網頁只能執行5分鐘的限制,讓研究人員難以追查行蹤。

冒牌Netflix註冊系統挾持用戶帳號

卡巴斯基揭露鎖定Netflix影音串流平臺用戶的網路釣魚攻擊,駭客同時針對想要訂閱該平臺服務的新用戶與現有用戶下手,目的是挾持使用者的Netflix帳號。對於新用戶而言,他們成立了冒牌的註冊網頁,並使用熱門影片的預告來引誘新用戶上當;而針對現有的Netflix用戶,他們則是發送付款確認通知的釣魚信,要求用戶依照指示處理,否則將關閉帳號。無論是新舊Netflix用戶,一旦遵照歹徒的指引,就有可能面臨信用卡遭到盜刷,或是Netflix帳號被轉賣給他人的情況。

研究人員揭露可繞過Windows事件追蹤器的手法,恐影響EDR系統運作.png)

韌體安全業者Binarly在Black Hat Europe 2021上,揭露2種可繞過Windows事件追蹤器(ETW)的攻擊手法,並實際利用Process Monitor與Microsoft Defender展示。由於ETW受到不少端點偵測與回應(EDR)系統使用,此次研究人員展示的ETW繞過手法,將會讓多款EDR系統無法發揮作用。雖然該公司針對Windows內建的防毒軟體進行展示,但他們強調,這種手法恐導致運用ETW的資安系統失效,而且難以被發現。

全球駭客偏好開發中國家的頂級網域

資安業者Palo Alto Networks調查了全球惡意網域所使用的頂級網域名稱(Top-Level Domains,TLD),結果發現,駭客所使用的惡意網域名稱,有超過9成集中在25個頂級網域名稱,而且特別偏好開發中國家的國家頂級網域名稱(ccTLD),像是.tk、.pw及.ws等。

【漏洞與修補】

Netgear網路設備存在RCE漏洞

資安研究團隊Grimm指出,Netgear旗下鎖定小型辦公室的網路設備,包含了路由器、數據機、Wi-Fi訊號延伸器等,存在RCE漏洞CVE-2021-34991,一旦攻擊者利用這項漏洞,可在區域網路的環境裡,取得Root權限來發動遠端程式碼攻擊,CVSS風險層級為8.8分。Netgear獲報後也發布修補程式,並呼籲用戶應儘速更新。

AMD Radeon GPU存在18個高風險漏洞

最近AMD修補50個漏洞,其中有18個為高風險漏洞。新聞網站Digital Trends呼籲用戶要進行修補,因為除了資安漏洞獲得緩解,廠商也可能同時會改善顯示卡的執行效能。根據他們的測試,安裝最新軟體的AMD RX 6800 XT顯示卡,效能比上市時要多出9%。

【資安防禦措施】

美國K-12學校雲端防護不足

美國的幼稚園、國小,以及中學(統稱K-12)學校普遍將學校的基礎設施,建置於雲端,且逾半數學校(56%)認為他們的雲端環境安全且兼顧隱私。但根據EdWeek研究中心與雲端監控平臺業者ManagedMethods聯手進行的調查指出,約有半數學校對於雲端環境的資安防護狀態不佳,部分並未部署有關的防護系統,部分則是不清楚他們是否已擁有這類防護機制。

【近期資安日報】

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09