Cleafy

攻擊者發動木馬程式攻擊,目標從過往的個人電腦,漸漸轉移到行動裝置。其中,安卓手機的使用者,能夠從官方市集以外的來源安裝應用程式,而成為不少木馬程式鎖定的目標。

在11月中旬,研究人員揭露多個新興的安卓木馬程式,分別為BrazKing、SharkBot,以及Gravity,攻擊手法相當狡猾,若不慎上當、安裝這些惡意程式,裝置存放的個人資料不只會被竊取,對方也可能透過手機裡的銀行App,將受害者的銀行帳戶的存款領走。

雖然這些惡意軟體的攻擊手法有不少差異,但相同的是,這些木馬程式都採用多種反偵測的機制,如:不會在Android模擬器環境執行、程式碼採用演算法進行混淆等,且研究人員難以確認攻擊者身分。

攻擊者透過C2中繼站下達命令,向使用者進行詐欺

為了能夠在受害裝置暢行無阻,許多木馬程式都會強迫使用者授予各式的存取權限。但也有攻擊者反其道而行,只濫用輔助服務,最終照樣能執行各種竊密的工作。

IBM威脅情報團隊針對新版BrazKing銀行木馬分析後,就有類似的發現。他們表示,攻擊者採用相當少見的手法,來迴避資安系統的偵測。例如,BrazKing因為直接使用系統的輔助服務,而只需要少量的權限即可執行竊密工作;對於覆蓋手機螢幕的內容,BrazKing會偵測正在執行的處理程序,再從C2中繼站下載所需的工具,而能躲過資安人員設置的沙箱或虛擬機器環境。

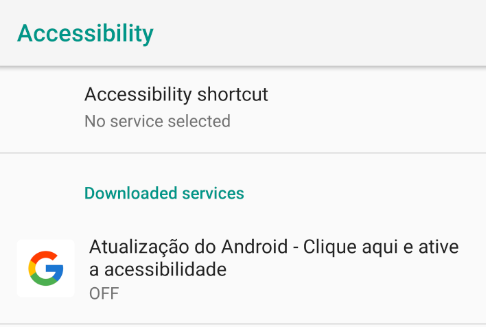

BrazKing在受害者安裝完成後,會請求輔助服務的存取權限,但這個木馬程式會顯示如Google圖示,藉此讓受害者誤以為是Google的應用程式請求有關存取權限,而上當、同意給予權限。

研究人員表示,BrazKing的獨特之處,在於它是透過C2中繼站進行分析之後,確認受害裝置是真實的行動裝置,且位於目標地區:巴西,才會偵測受害手機狀態,顯示對應的覆蓋畫面。一旦BrazKing發現自己處於沙箱,或是裝置位於巴西以外的國家,便不會攻擊。

究竟BrazKing是如何在缺少各式權限的情況下,進行竊密的工作?IBM指出,攻擊者主要是充分利用輔助工具達成。例如,針對手機螢幕呈現內容的擷取,BrazKing是透過程式語言來解析,而非螢幕截圖。

而對於簡訊與聯絡人資料的獲取,BrazKing也透過解析螢幕畫面的內容來達成,不需存取簡訊與聯絡人資訊的許可。除了設法拿到裝置裡儲存的簡訊與聯絡人資料,攻擊者也運用相同手法,側錄使用者在手機螢幕虛擬鍵盤輸入的內容。

由此看來,BrazKing很依賴C2中繼站發號司令,而為了持續通訊,這個木馬程式,使用的通訊協定是WebSocket,並非許多木馬程式使用的HTTP。事實上,WebSocket通訊協定提供了雙向通訊的管道,並在交握時採用升級版HP標頭,來排列BrazKing的工作,而這些工作將會個別執行,並從C2接收不同的任務。

而對於攻擊者運用BrazKing的方式,研究人員指出,主要是藉由C2中繼站進行控制,來進行詐欺攻擊。

例如,攻擊者可向BrazKing下達顯示螢幕通知的命令,引誘受害者開啟銀行App,然而,針對線上交易常見的雙因素驗證(2FA),BrazKing也有方法突破——在手機接收到簡訊驗證碼後,顯示假的PIN碼輸入畫面,進而讓攻擊者取得這筆驗證碼,完成詐騙交易。

能擅自從手機App洗劫受害者的銀行帳號

駭客藉由木馬程式來竊取受害者銀行帳密的手法,屢見不鮮,但近期這類惡意軟體的攻擊方式,也出現變化。

例如,提供網路詐騙防治解決方案的資安業者Cleafy指出,10月底他們發現新的安卓木馬程式SharkBot,一旦受害手機安裝了這個惡意軟體,攻擊者將會透過系統的輔助服務,掌控用戶的銀行資訊,且竊取帳密與信用卡資料,此外,這支木馬程式,亦具備攔截銀行發送的SMS簡訊的能力。

分析殭屍網路的架構之後,Cleafy認為,該殭屍網路鎖定目標,可能是英國、義大利及美國的銀行與加密貨幣交易所。Cleafy指出,他們至少看到22個組織遭到攻擊,這些單位多半是英國與義大利的銀行,其中,有5個是提供加密貨幣服務的業者。

相較於其他現存惡意程式,Cleafy認為,SharkBot屬於世代較新的行動裝置惡意軟體,因為它能發動「自動轉帳系統(Automatic Transfer System,ATS)」攻擊手法,利用受害者的裝置,將用戶的銀行帳戶存款偷走。

什麼是自動轉帳系統攻擊?這其實是一種進階攻擊手法,相關的工具能在遭駭的裝置裡,於銀行App上自動填入特定的資料,進而在受害者最少操作次數的狀況下,將銀行帳戶存款轉走。不過,能夠發動ATS攻擊的木馬程式,SharkBot並非首例。在2019年3月出現的Gustuff,就具備這類機制。

銀行木馬SharkBot採用自動轉帳系統(ATS)的攻擊手法,能自動將受害者的銀行存款,轉到攻擊者的帳戶,圖中便是SharkBot執行ATS攻擊,將使用者在銀行App輸入的國際銀行帳戶號碼(左),置換成攻擊者的帳戶號碼(右)。

根據SharkBot具備ATS攻擊能力的這項發現,Cleafy推測,攻擊者應該是濫用輔助服務,亦即Android作業系統的內建功能,從而繞過許多銀行與金融服務裡,所採行的使用者行為偵測措施,像是生物辨識的驗證機制,來達成自動化攻擊。

而在攻擊者濫用Android的系統輔助功能後,不只可以發動ATS攻擊,還能藉此執行其他行動。例如,進行螢幕覆蓋攻擊(Overlay Attack)竊取登入應用程式的帳密,以及信用卡資料;或者,攔截或隱藏受害裝置收到的簡訊。研究人員認為,攻擊者甚至能取得完整的系統存取控制權,可從遠端控制受害的Android裝置。

除了上述攻擊手法,這個惡意軟體具備多種反偵測能力,像是可以反制模擬器的檢查功能、隱藏應用程式的圖示等。而在與C2中繼站通訊的過程中,SharkBot不只使用網域產生演算法(DGA)來連線,全程也使用Base64演算法遮掩。

駭客謊稱是即時通訊App,並成立介紹網站

有些駭客組織原先是鎖定個人電腦下手,後來移轉目標到行動裝置。例如,近期出沒的Gravity木馬程式,早期主要是針對Windows電腦出手,曾於2018年攻擊印度武裝部隊而引起資安人員的注意。到了這2到3年,Gravity又衍生出Android與macOS的版本,而不再只是針對Windows發動攻擊。

根據資安業者Cyble最近的發現, 有人從印度上傳新版Gravity木馬程式,到VirusTotal分析。他們研究這個木馬之後,發現攻擊者將其包裝成名為SoSafe Chat的即時通訊App,而且是針對Android裝置而來,讓受害者以為自己安裝新的即時通訊軟體而上當。

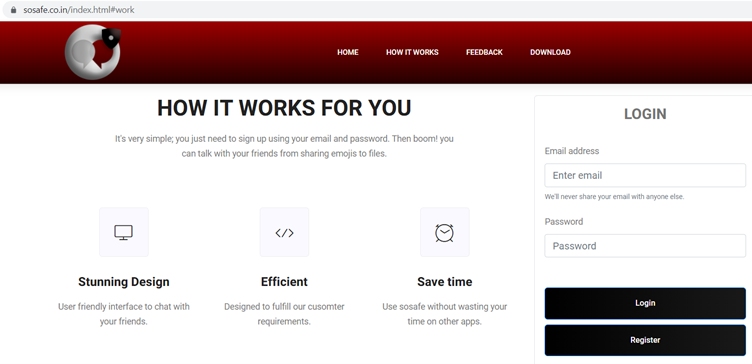

攻擊者為了讓受害者上當,不僅將Gravity偽裝即時通訊軟體,還成立了「官方網站」,煞有其事地介紹這套軟體。不過,Cyble指出,這個網站的下載按鈕,以及使用者註冊的功能,似乎都遭到了停用。

為了讓受害者相信SoSafe Chat是正派的即時通訊軟體,Gravity木馬程式的攻擊者設立專屬網站,當中不只有軟體的簡單介紹,也有使用者登入與申請帳號的介面。無論從應用程式的圖示,或是網站上的說明資訊,受害者都很難察覺這其實是捏造的即時通訊軟體。

一旦受害者在手機上安裝了這款惡意App,聯絡人資料、簡訊,以及機密文件等資料將會遭到竊取。Gravity會向使用者要求多達42項權限,但實際濫用的共13項,有了這些,對方可存取簡訊、聯絡人、通話記錄、修改系統設定、讀取電信網路的資訊,以及讀取及寫入檔案、錄音、取得裝置的地理位置、取得網路連線。

但發動攻擊的組織或個人身分,至今仍不得而知。Cyble指出,無論是從木馬程式或網站進行分析,仍然難以確認背後的攻擊者。雖然,先前使用Gravity木馬程式的攻擊裡,研究人員懷疑,可能就是巴基斯

坦的駭客組織所為,但是,目前Cyble所採集到的證據有限,尚無法印證攻擊者就是來自巴基斯坦。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10