今天最受到矚目的資安新聞,應該是日本家電大廠Panasonic證實遭到入侵,雖然該公司沒有透露太多細節,但當地媒體指出,駭客存取該公司網路至少接近半年的時間才被發現。究竟如何遭到入侵,以及資料外洩的程度如何?顯然有待進一步的調查。

而在國際間的資安新聞中,也有針對性的攻擊事件,例如,北韓駭客Zinc發動的釣魚郵件攻擊,他們並非直接在附件挾帶惡意程式,也沒有在信件附上URL,而是用無法開啟的PDF文件當誘餌,收信人很可能為了開啟文件,而上當依照指示安裝PDF檢視器,在此同時,電腦也被植入安裝程式所挾帶的木馬程式。這種過往相當少見的攻擊手法,也值得留意。

至於國內新聞的部分,多半是資安事故的後續:證券交易所聯手證券、期貨相關單位,成立了資安事故的緊急應變支援小組,剛好上週證券業者、期貨業者接連遭到攻擊,這樣機制或許能幫助到這些業者來因應資安事故。再者,則是台灣大哥大A32手機出廠被植入惡意程式的事故,有了新的進展。

【攻擊與威脅】

Panasonic證實遭到入侵,內部資料被非法存取

日本家電大廠Panasonic於11月26日發布新聞稿指出,他們於11月11日發現,內部網路遭到第三方非法存取。該公司已經向有關執法單位通報,並強化資安,且會同外部專家進行調查,以釐清本次事故中,是否有客戶的個資或敏感資料與社交基礎架構(Social Infrastructure)有關。根據當地媒體NHK與每日新聞的報導,攻擊者疑似在6月22日至11月3日之間,多次存取Panasonic的內部網路,直到網路流量異常才被發現。

北韓駭客Zinc偽裝三星徵才,鎖定資安研究人員下手

Google在近期推出的Threat Horizons威脅情資報告裡,提及他們發現了背後有北韓政府撐腰的駭客組織Zinc,佯裝成三星的人力資源部門發動釣魚郵件攻擊,向南韓防毒軟體公司的員工發出求才信件做為幌子,這封信件會挾帶PDF文件。但Google指出,實際上這個PDF文件的格式錯誤,無法透過一般的PDF檢視器檢視,一旦收信者向對方反應,駭客便會提供「安全的PDF檢視器」應用程式的下載連結。Google分析之後指出,這個安裝檔案是攻擊者將PDFTron檢視器加入惡意程式而成,一旦收信人信以為真依照指示安裝,電腦就會被植入木馬程式。

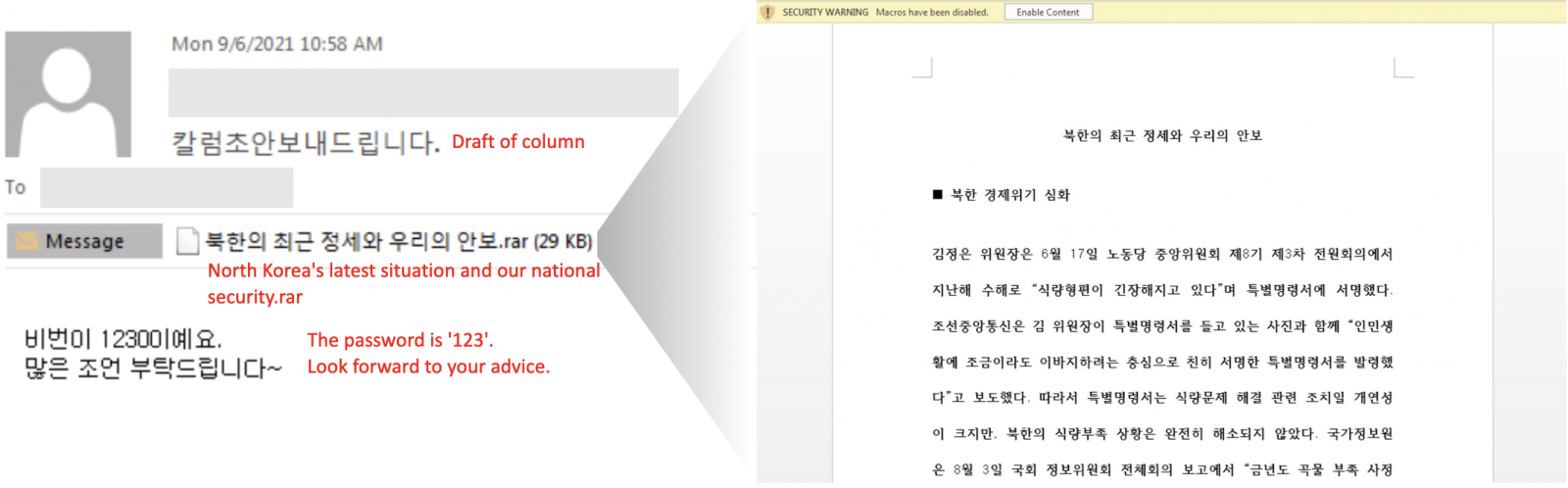

駭客組織ScarCruft監視脫北者和人權鬥士

卡巴斯基日前接受新聞網站NK News的委託,在進行資安事故調查提供協助,他們遂而對於駭客組織ScarCruft(亦稱APT37、Temp.Reaper)進一步調查。這個組織專門鎖定脫離北韓的人士(脫北者)、專門報導北韓新聞的記者,以及與北韓有關的政府組織。卡巴斯基發現,ScarCruft至少使用3種類型不同,但功能相似的惡意軟體,這些惡意軟體為分別是透過PowerShell執行的程式碼、Windows應用程式,以及Android應用程式。其中,Windows版惡意軟體透過釣魚郵件散布,一旦成功入侵後。會檢查受害電腦是否安裝卡巴斯基防毒軟體,再竄改登錄檔啟用Visual Basic應用程式(VBA)巨集的存取。

Wirte駭客組織鎖定中東地區政府單位下手

卡巴斯基發現名為Wirte的駭客組織,涉及一項自2019年以來針對政府組織的攻擊行動,這起事故中使用惡意的Excel 4.0巨集發動攻擊,主要的目標為中東的知名公共與私人實體,包含外交單位、金融機構、政府、律師事務所、軍事機構,以及科技公司,不過,Wirte也曾對其他地區發動攻擊。卡巴斯基指出,與其他的駭客組織相比,Wirte具有較好的操作安全(OpSec)與更為隱蔽的手法,而能夠長時間躲避資安系統的偵測。

國際刑警組織逮捕逾千名網路詐騙嫌犯

國際刑警組織(Interpol)於11月26日宣布,中國、印度、印尼、日本、南韓、馬來西亞、新加坡、羅馬尼亞、泰國、越南,以及西班牙等20個國家聯手,自今年6月至9月,執行名為HAECHI-II的掃蕩行動,總計逮捕1,003名涉及網路金融詐騙的嫌犯,封鎖2,350個銀行帳戶,攔截近2,700萬美元的詐騙所得,並發現10個新型態的犯罪手法。

Google針對自家雲端服務進行研究,不當組態設定的GCP虛擬機器,半小時就可能遭到攻擊

Google針對50個遭到入侵的Google Cloud Platform(GCP)虛擬機器進行分析發現,75%的受害虛擬機器,源自安全措施不足,或者是使用有問題的第三方軟體;其中,48%受害者帳號與API連線,因為使用弱密碼甚至是沒有設置密碼,使得攻擊者容易進行暴力破解,而有26%則是與部署存在漏洞的外部軟體有關。研究人員指出,駭客攻擊GCP所需時間並不長,4成個體在8小時內就被攻破,其中最短可能只需30分鐘。

台灣大哥大A32手機出廠被植入惡意程式,受害者等近一年未有妥善協調,臺南市議員再開記者會籲企業應善盡責任

年初台灣大哥大Amazing A32手機在供應鏈被惡意軟體滲透事件餘波蕩漾,多位手機用戶因此淪為詐騙人頭帳號並被傳喚出庭,從事件揭露至今快要一年,即便NCC指出台灣大哥大需賠償用戶經濟損失,還要訂出相關賠償標準,然而至今賠償問題仍未解決,臺南市議會王家貞議員接獲自救會陳情,原訂於11月29日上午10時召開「Amazing A32讓萬人驚嚇的台哥大手機事件」記者會,邀請包括臺南市政府法治處主任消保官、臺南示警察局刑警大隊,以及與台灣大哥大代表出席,對此次資安事件後續帶來的損害與賠償做進一步協調,但台灣大哥大拒絶派遣高階主管與會,市議員呼籲企業應善盡責任。

民眾遭詐騙26萬卻謊稱銀行資安有問題,銀行提起告訴以正視聽,臺中地院判決出爐

去年底有民眾向社團與媒體爆料,宣稱網路銀行帳戶款項遭盜用,並直指國泰世華銀行資安防護不安全,銀行在詳細調查後,於今年4月向該民眾提起提出妨害名譽及信用罪等告訴,今年11月,台中地方法院對此案判決出爐,指出實際情形是該江姓民眾遭詐騙集團話術所騙,自行操作網路銀行App匯款,因擔心受騙被家人發現,在社群媒體上散布不實資訊,騙稱國泰銀行有安全性因素而遭盜轉,並接受媒體採訪散布於眾及引導風向,最終法院判決散布文字誹謗罪與誹謗罪,處拘役60日,可易科罰金6萬元。

【漏洞與修補】

Zoom驚傳程式碼執行漏洞,影響個人電腦與手機用戶

Zoom於11月24日修補2項漏洞,這些漏洞是Google研究員發現及通報,它們是CVE-2021-34424與CVE-2021-34423。前者為高風險緩衝溢位漏洞,CVSS風險層級為7.3分,一旦攻擊者加以利用,就能導致應用程式或系統服務當機;後者則是中度風險的記憶體洩露漏洞,攻擊者一旦利用,就有機會讀取Zoom的應用程式記憶體區塊。執行於Windows、macOS、Linux、Android,以及iOS作業系統的Zoom皆有可能受到影響。

【資安防禦措施】

證交所針對證券、期貨業者,設置資安事故緊急應變支援小組

券商、期貨商的資安事故接連發生,使得有關業者的應變處理能力變得相當重要。為了能強化該產業處理資安事故的能量,臺灣證券交易所等證券期貨相關機構於11月30日,共同成立「證券暨期貨市場電腦緊急應變支援小組(Securities and Futures Computer Emergency Response Team,SF-CERT)」,將全天候協助證券期貨業者因應資安事件。

為達到資安聯防的策略,臺灣證券交易所、臺灣期貨交易所、財團法人中華民國證券櫃檯買賣中心、臺灣集中保管結算所、中華民國證券商業同業公會、中華民國期貨業商業同業公會,以及中華民國證券投資信託暨顧問商業同業公會等相關機構,將共同維運此資安事件應變處理體系。

【資安產業動態】

Google雲端安全管理平臺納入新過濾能力,能緘默特定調查結果

Google為旗下的安全管理平臺(Security Command Center,SSC)增加新的功能,其中,為了讓資安分析師能更有效率識別與修復關鍵的風險,Google加入了「緘默(Mute)」功能,協助用戶減少需過濾的事件數量,並能實際應用組織的風險模型與優先層級,集中調查資源在特別需要優先處理的事故上。即使用戶開啟了緘默功能,SSC仍會記錄其他事件,以便日後能用於稽核與法規遵循。

在資安業者協助下,義大利逮捕透過Telegram兜售假疫苗接種證明文件的嫌犯

為了規避沒有接種武漢肺炎疫苗而可能無法出國、入境的情況,不時傳出有人在販售接種證明(亦稱綠色通行證)的現象。義大利金融犯罪防治局(GdF)宣布,他們在威脅情報業者Group-IB的協助下,順利逮捕涉嫌在網路上販賣假疫苗認證文件的歹徒。這些人透過Telegram頻道來進行宣傳,警方至少發現35個Telegram頻道,擁有超過10萬名用戶,這些歹徒以100歐元(113美元)的價格,兜售宣稱與某些國家的衛生部門串通後,所產生「有效的」疫苗接種證明。

【近期資安日報】

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10