關於本身的軟體與服務面臨各種資安威脅的處理,微軟雖然一直是眾矢之的,但能夠主動公開揭露各種資訊,並且持續進行相關的修正宣導,積極擴充弱點偵測、修補,以及事故應變的能力,這樣努力不懈的過程已長達20年以上,堪稱是業界典範。

為了提供這樣的資安服務,微軟內部其實成立了相當多的團隊,來實現保護他們本身,以及用戶的環境,而這當中大家最熟悉的,應該是微軟安全應變中心(Microsoft Security Response Center,MSRC),任何曾檢視微軟資安摘要(Security Advisories),以及資安公告(Security Bulletins)的人,應該都對MSRC發布這些資訊有印象。此外,微軟從2003年10月開始,每個月固定於第二個週二發布安全更新,也就是大家所熟悉的Patch Tuesday / Update Tuesday,MSRC也是推動這項計畫的團隊之一。

關於MSRC的發展現況,微軟安全回應中心副總裁暨Azure Security副總裁Aanchal Gupta在12月3日發布談話,回顧他們這一年來的營運狀況與成效(2020年7月1日到2021年6月30日)。

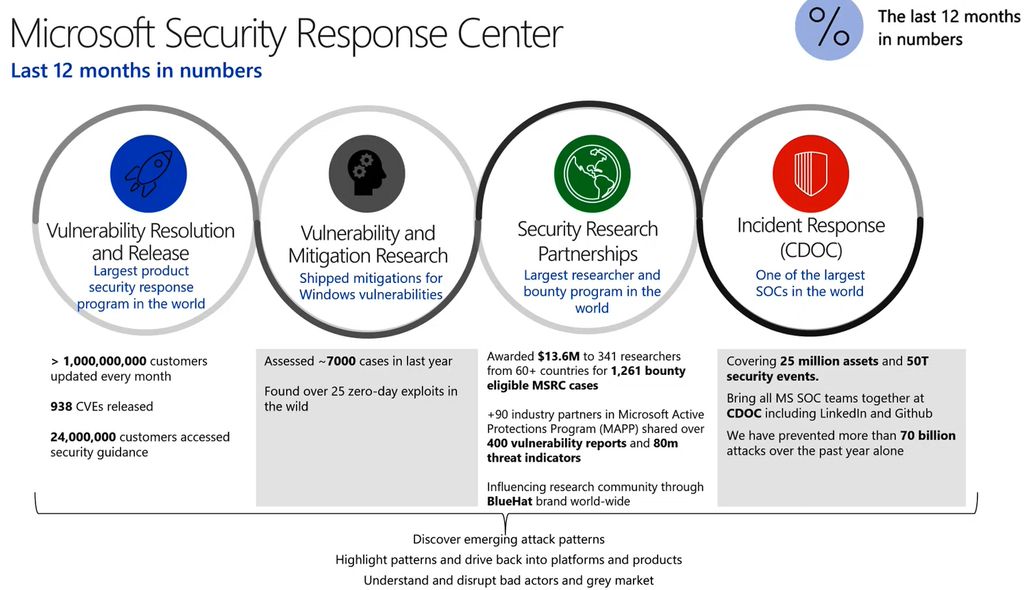

在資安防護成效上,微軟公布了4大類型的狀態統計資訊,分別是:弱點的解析與公布、弱點與緩解方式的研究、資安研究的合作、事故回應。以每月進行更新的用戶規模來看,已高達10億人,存取安全指引的用戶也多達2千4百萬人;而在弱點評估的案例上,MSRC這段期間就處理了7千個,而對於零時差漏洞濫用,他們也發掘出超過25起活動。

推動廣泛而多元的交流,匯集超大規模網路數據與威脅情報

在內部與外部的合作上,MSRC與那些團隊與單位一起與其協同運作?以公司內部而言,包含:微軟威脅情報中心(Microsoft Threat Intelligence Center,MSTIC)、微軟數位犯罪部門(Microsoft Digital Crimes Unit,DCU)、微軟Defender團隊、微軟偵測與回應小組(Microsoft Detection and Response Team,DART);而在外部聯繫上,參與微軟主動防護計畫(Microsoft Active Protections Program,MAP或MAPP)的合作廠商,以及資安研究社群。

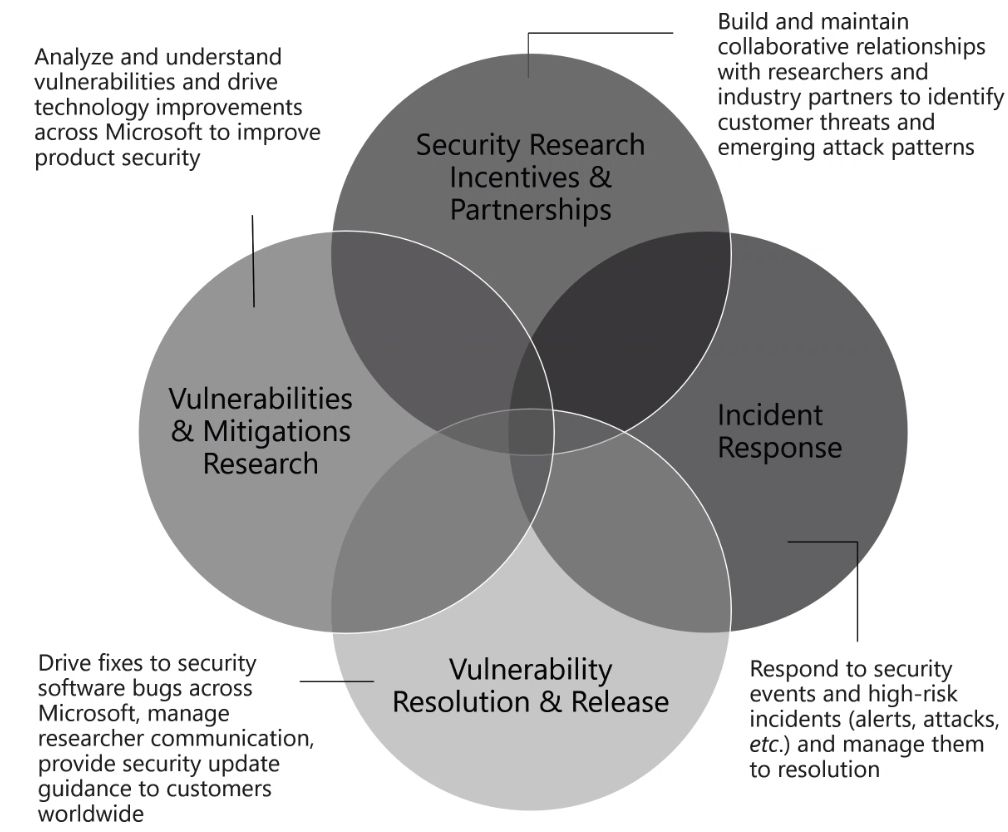

關於MSRC負責的保護範圍,Aanchal Gupta表示,目前涵蓋下列四大領域。

●第一、資安研究、獎勵與合作關係,微軟與資安研究人員、業界合作廠商之間,持續建立與維持協同合作的關係,以便識別用戶面臨的資安威脅,以及新興的網路攻擊模式。

●第二、資安突發事故的因應,針對資安事件,以及警告、攻擊等高風險的資安事故,提出處置措施、對策,並且進行管理,以便找到解決方式。

●第三、弱點解析與公布,針對微軟整體負責的系統、服務當中的軟體應用,推動資安臭蟲的修正,同時,也須管理研究人員之間的溝通,並且對全世界的用戶提供資安更新指引。

●第四、弱點與緩解方式的研究,針對微軟整體的技術應用,提供弱點的分析與理解,並且以此來驅動技術改良,促成產品安全的提升。

以資安研究的合作關係推動而言,針對發現、回報微軟產品與服務資安漏洞的研究人員,微軟多年以來持續提供獎勵,希望透過此種所謂的協調性弱點揭露機制(Coordinated Vulnerability Disclosure,CVD)來保護用戶,並使其能夠獲得防禦先機。同時,Aanchal Gupta也強調,這當中也涵蓋了各種差異的機會平等,像是地區平等、性別平等。

目前,微軟旗下總共有17個漏洞懸賞計畫,發出的獎勵金額已達到1千3百60萬美元,總共有橫跨58個國家、341位研究人員獲獎,最終形成的漏洞懸賞事例達到1,261個。而關於微軟主動防護計畫的成果上,有超過90家廠商參與其中,彼此共享的資安弱點報告數量,也已經超過400份,當中蘊含了8千萬筆入侵威脅指標。

除此之外,微軟持續提升漏洞懸賞計畫,例如,針對Teams Mobile、Power Platfor等新平臺增設計畫、聚焦在研究領域的挑戰而提出更高的獎金,MSRC也於10月底在研究員專屬網站入口,成立交流專區Communication Hub,方便MSRC與資安研究人員快速溝通。

微軟表示,這些舉動,都是希望能促進資安研究社群與微軟用戶都會能獲得雙贏,他們相信,與全球資安研究社群的關係越緊密,可提供更多用戶協助、發展更廣泛的生態體系,以及實現更安全的IT環境。

在資安社群的交流上,Aanchal Gupta也在此提到微軟主辦的藍帽資安大會(BlueHat Conference),目的是促成全球研究人員社群之間的交流。值得注意的是,因為COVID-19肆虐,微軟這兩年並未舉辦BlueHat大會,但他們在11月仍舉行線上座談,並預告2022年3月2日至3日,將舉行BlueHat大會。

設置世界級的安全維運中心,展現驚人的資安情報處理能力

而在事故反應的部分,Aanchal Gupta特別提到MSRC整合的網路安全防護營運中心(Cyber Defense Operations Center,CDOC),他們自詡CDOC是全世界最大的安全維運中心之一,目前已經涵蓋2千5百萬個資產,以及50萬億筆資安事件,而且,CDOC會結合微軟旗下所有的資安團隊,包含LinkedIn與GitHub,也都是會在他們統合的範圍之內。關於網路威脅預防的成效上,Aanchal Gupta表示,CDOC這一年來所阻止的攻擊活動超過700億起,相當驚人。

關於AI資安技術的應用上,微軟也揭露2020年7月1日到2021年6月30日的處理規模。就人手的投入而言,微軟總共動員了8,500位以上的資安專家,每天處理的資安相關資訊超過24萬億筆,而在AI與自動化技術的幫忙之下,他們成功阻擋數十億、甚至百億的資安威脅,其中數量最龐大的是電子郵件類型的威脅,多達320億個,其次是身分類型的威脅,有310億個,第三是端點類型的威脅,有90億個。

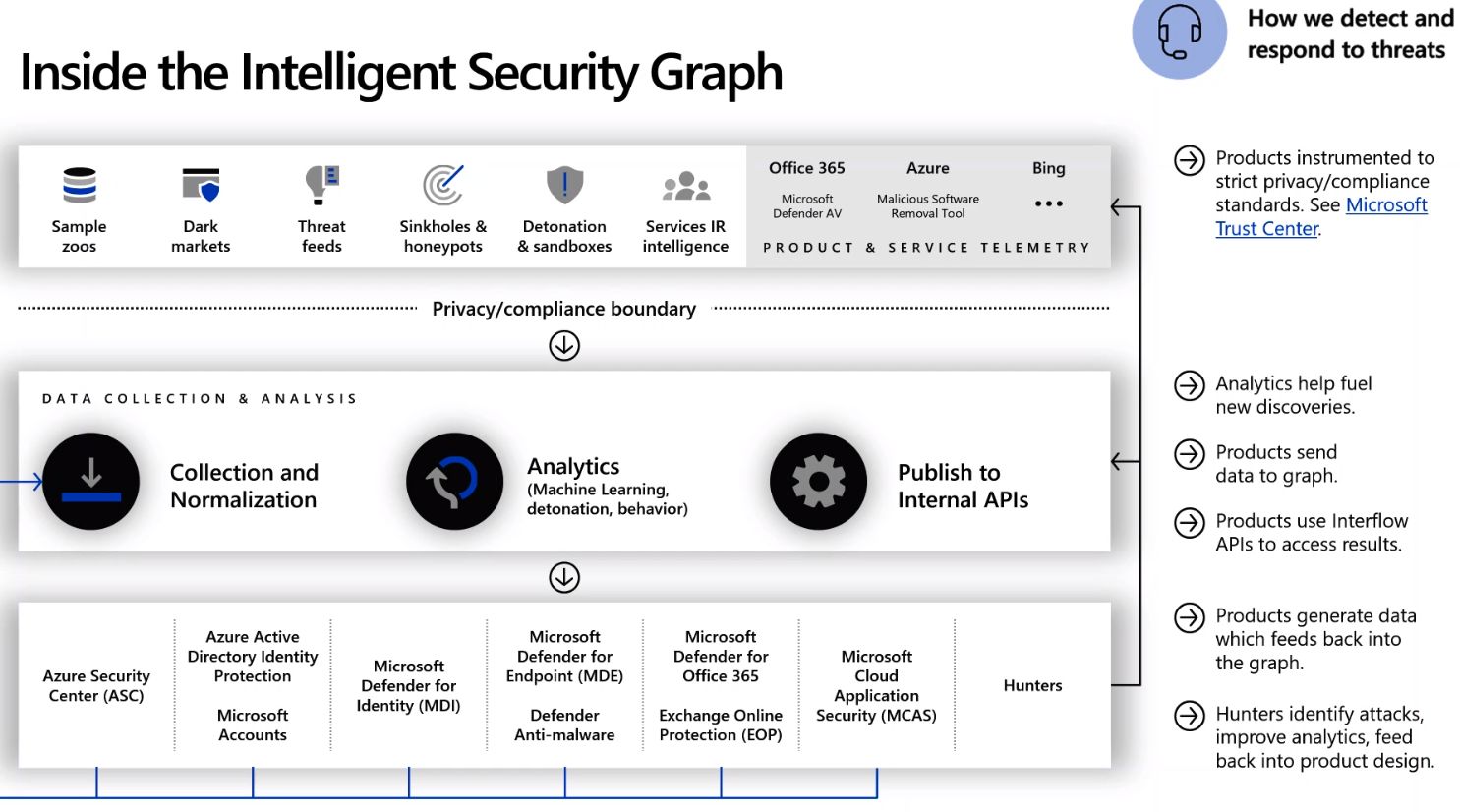

在偵測與因應各種資安威脅的架構上,微軟所憑藉的是他們發展的智慧型資安圖學資料處理系統,名為Microsoft Intelligent Security Graph(ISG),運用這項服務來減少手動作業、誤判狀況的處理,並且加速資安威脅的偵測。

ISG本身的負載能力相當強大,處理的資料量與偵測、分析的對象數量,也大多是億級規模,例如,掃描的網頁數量是180億個以上,分析的電子郵件有4千億封,每月處理的身分認證相關資訊,甚至高達6,300億筆;關於Windows更新與掃描的裝置數量,ISG收集的目標有10億臺以上,每月偵測到的裝置威脅則是9.3億個。

在ISG內部,微軟又是透過什麼樣的過程來處理如此龐大的資料量?以數據來源而言,這裡首先是運用微軟旗下產品與服務的遙測,涵蓋雲端服務Office 365、Azure、網路搜尋引擎Bing,以及遍布於Windows電腦的端點與系統防護軟體元件,像是Windows內建的防毒軟體Microsoft Defender,以及透過Microsoft Update廣泛部署的Windows惡意軟體移除工具。

同時,ISG也收集第三方的威脅情資,像是:威脅樣本聚集地(Sample Zoo)、暗網黑市(Dark Market)、威脅情報訂閱服務、陷坑(Sinkhole)與蜜罐系統(honeypot)、惡意程式引爆作業區(Detonation)與沙箱(Sandbox),以及服務業者本身的快速應變(IR)情資。

微軟本身也彙整威脅獵捕團隊,以及旗下多個資安服務的資料,像是:Azure雲端服務的Azure Security Center,身分防護與管理服務相關的Azure AD Identity Protection與Microsoft Account,使用者與端點安全解決方案的Defender for Identity、Defender Antimalware,雲端與郵件防護服務整合的Defender for Microsoft 365、Exchange Online Protection、Cloud Application Security Services。

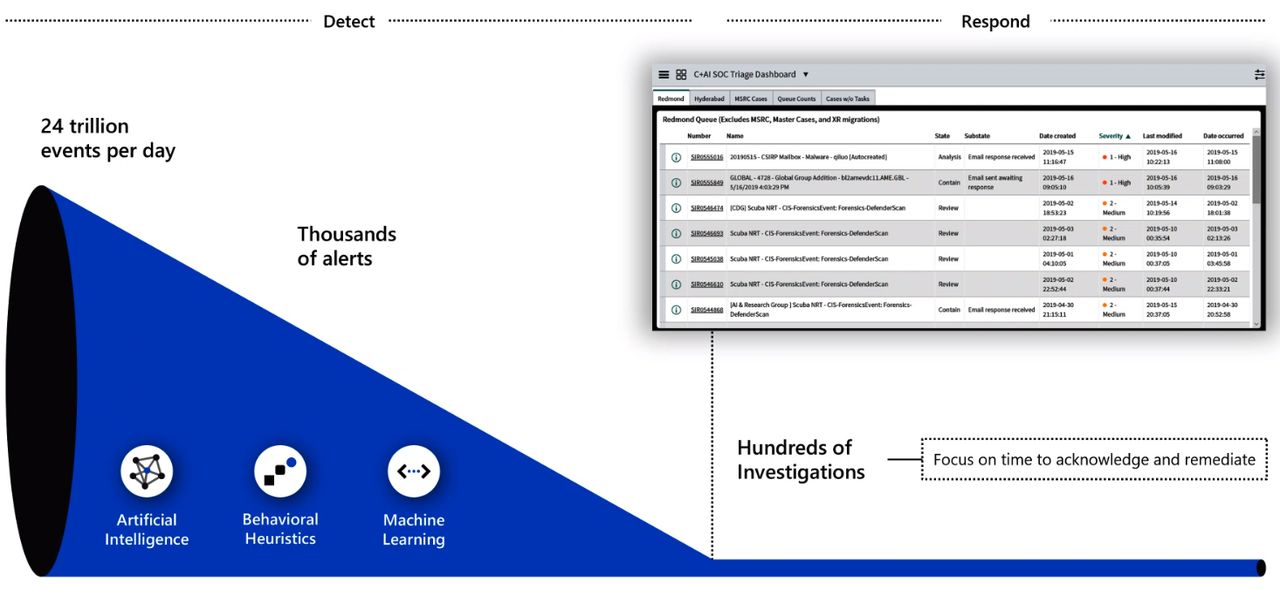

因此,MSRC每天要面對24萬億筆資安相關信號與數據的整理,然而,該如何兼顧提升正確偵測率與及時發現等工作目標?微軟運用了行為啟發式分析、機器學習等技術,根據龐大的資訊量而產生數千個警示,再從中找出需要深入調查的幾百件活動,以便能夠及早確認與進行矯正措施。

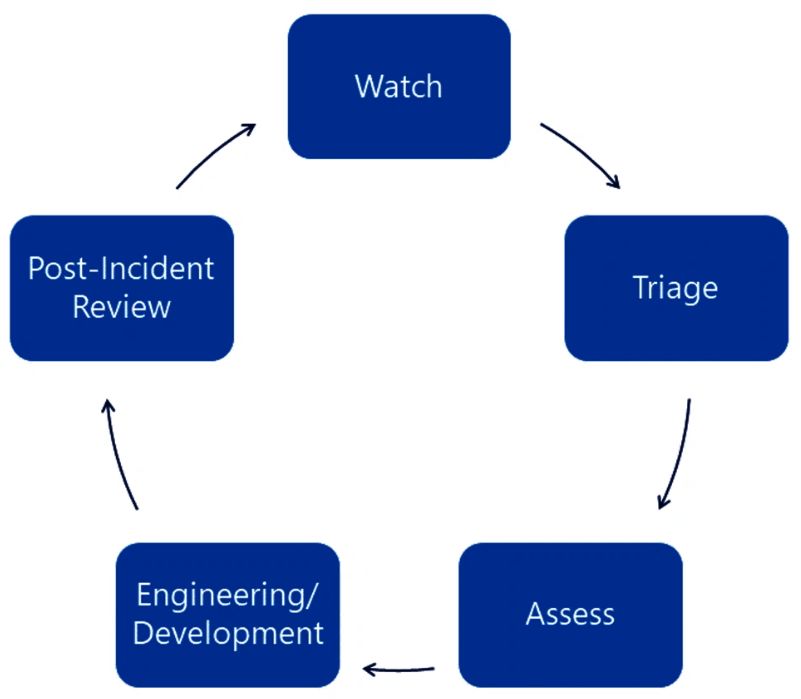

關於微軟自身產品與服務的事故應變,微軟也制定標準處理流程,稱為軟體與服務事故應變計畫(Software and Services Incident Response Plan,SSIRP),透過監視、分類、評估、工程設計與開發、事件過後檢討,形成不斷進行的循環。

Aanchal Gupta強調,微軟並不是閉門造車,而是與任何可能的人員合作,當資安事故發生之際,他們會非常聚焦在用戶上,雖然開發出修補程式需要時間,但他們也不能馬上推出,之後又讓用戶必須安裝另一套修補程式。微軟會關注在那些能馬上進行緩解的機制上,如何能促使Defender獲得更多信號,以便在廣泛發布修補程式之前,也能保護用戶,因此,微軟也與參與主動防護計畫的廠商合作,去發布同樣的防禦機制,讓更大的社群能夠受到保護,而不只是微軟的用戶獲益,也能讓這些廠商的用戶得到保護。

而從處理的事故裡面,微軟的資安專家也能趁機了解許多當前的攻擊態勢,以便掌握新興的威脅活動。

SSIRP平時也與多個專家團隊協同運作,包含上述的微軟網路安全防護營運中心(CDOC)、微軟威脅情報中心(MSTIC)、微軟數位犯罪部門(DCU)、微軟偵測與回應小組(Microsoft Detection and Response Team,DART)、微軟產品與服務的資安團隊,以及關鍵資安技術團隊,像是Microsoft Defender,以及用戶支援團隊,因為,大家的目標都是保護用戶。

而在外部聯繫上,微軟透過漏洞懸賞計畫來鞏固與全球資安研究社群的關係,另一股支撐力量,則是微軟主動防護計畫(Microsoft Active Protections Program,MAP或MAPP),Aanchal Gupta表示,現行有82家合作廠商與機構(根據MAPP網頁所示,目前總共有87家),範圍橫跨20個國家,微軟會在每月週二的例行性安全性更新發布之前,與他們共享偵測高風險漏洞(6到10分)的指引,以及概念驗證(POC)資訊。

談到這樣漏洞資訊提前分享給上述資安廠商與機構的計畫,微軟認為,能在他們每月發布安全性修補資訊,以及用戶部署這些修補程式之間的空窗期,提供預防的機制,根據微軟的估計,由於有MAPP的協助,已經擋下數萬起漏洞濫用攻擊。

回顧MAPP的年度成效,微軟表示,合作業者與組織總共回報390個資安漏洞,其中有21個零時差漏洞,而由此而產生的入侵威脅指標(IoC)數量,多達1.75億個。

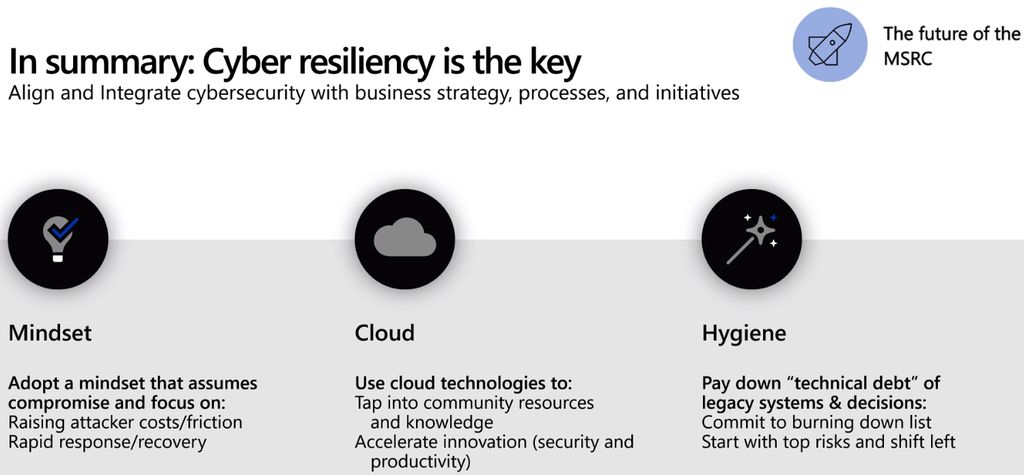

展望MSRC未來的發展,Aanchal Gupta表示,網路韌性(Cyber Resiliency)是關鍵,除此之外,別無他法可擺脫當前的資安攻守不對等的劣勢。對此,微軟首先聚焦在心態(mindset)、雲服務,以及資安衛生(Hygiene)。

以心態而言,必須假設我們必然會發生各種外洩行為,而不是自認為因各種特定的理由,因此需要設法提高攻擊者發動攻勢的成本與摩擦阻力,並且制定更好的應變與復原計畫。

在雲服務的部分,許多企業與使用者都亟於使用這項技術,卻很少用於資安,因此,相對地,可以採用雲服務來加速資安的創新,像是透過雲端服務而能更快處理網路威脅情報。

關於資安衛生,Aanchal Gupta坦言,目前微軟還在努力向用戶推廣更新與修補等基本的議題,如此才能進一步去避免零時差漏洞攻擊的發生。事實上,有很多的資料外洩並非肇因於零時差漏洞遭到駭客把持,用戶可能都落實更新的部署,但以整個社群來說,仍有許多人遲遲未套用修補程式,而這樣的局面也形同一種技術債(technical debut),所以,我們應該儘快解決這樣的債務清單。談到

除此之外,我們也須從風險最高的狀況著手,並能在系統開發這類更早期階段中,著手進行測試與修正。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-09