密碼是你我日常生活中,最常見的帳號保護措施,但也存在容易遭竊或是盜用的情形。在今天的新聞中,有2則新聞與密碼保護有關,一個是攻擊者利用竊密軟體RedLine的攻擊行動,其中有員工將存取公司VPN的帳密儲存於網頁瀏覽器裡,該帳密被竊後成為攻擊者初步入侵企業的管道。研究人員特別呼籲,最好不要使用瀏覽器來存放密碼。

但使用專屬的管理軟體來保存密碼,難道就比較安全了嗎?知名的密碼管理系統LastPass,近期就有多名用戶指出他們帳號遭到異常存取,LastPass認為攻擊者是透過帳號填充(Credential Stuffing)的手法,存取用戶的帳號所致。但攻擊者如何得知用戶的帳密?目前仍不得而知。

而在個人的帳密保護之外,企業也有可能因為雲端配置不當,曝露自己員工或客戶的資料。這樣的情況也相當值得留意,

在上述的資料外洩事件之餘,延燒快一個月的Log4Shell漏洞,最近Apache又再度發布Log4j修補程式2.17.1,修補RCE漏洞CVE-2021-44832,而這已是Log4Shell被發現的第5個漏洞。

【攻擊與威脅】

竊密軟體RedLine鎖定網頁瀏覽器儲存的帳密下手,攻擊者藉此得到存取組織內部網路的管道

資安業者AhnLab指出,他們看到竊密軟體RedLine的攻擊行動,在其中一起事故裡,在家工作的員工透過公司提供的電腦,藉由VPN連線存取公司資源。被鎖定的員工使用網頁瀏覽器來儲存VPN帳密,且電腦遭到RedLine感染,攻擊者竊得該名員工的VPN帳密後,在3個月後用來攻擊這家公司。研究人員警告,瀏覽器儲存帳密的功能極為便利,但可能因電腦感染惡意軟體而外洩,使用者最好透過啟用雙因素驗證的方式,來保護自己各式網路服務的帳號。

資安業者AhnLab指出,他們看到竊密軟體RedLine的攻擊行動,在其中一起事故裡,在家工作的員工透過公司提供的電腦,藉由VPN連線存取公司資源。被鎖定的員工使用網頁瀏覽器來儲存VPN帳密,且電腦遭到RedLine感染,攻擊者竊得該名員工的VPN帳密後,在3個月後用來攻擊這家公司。研究人員警告,瀏覽器儲存帳密的功能極為便利,但可能因電腦感染惡意軟體而外洩,使用者最好透過啟用雙因素驗證的方式,來保護自己各式網路服務的帳號。

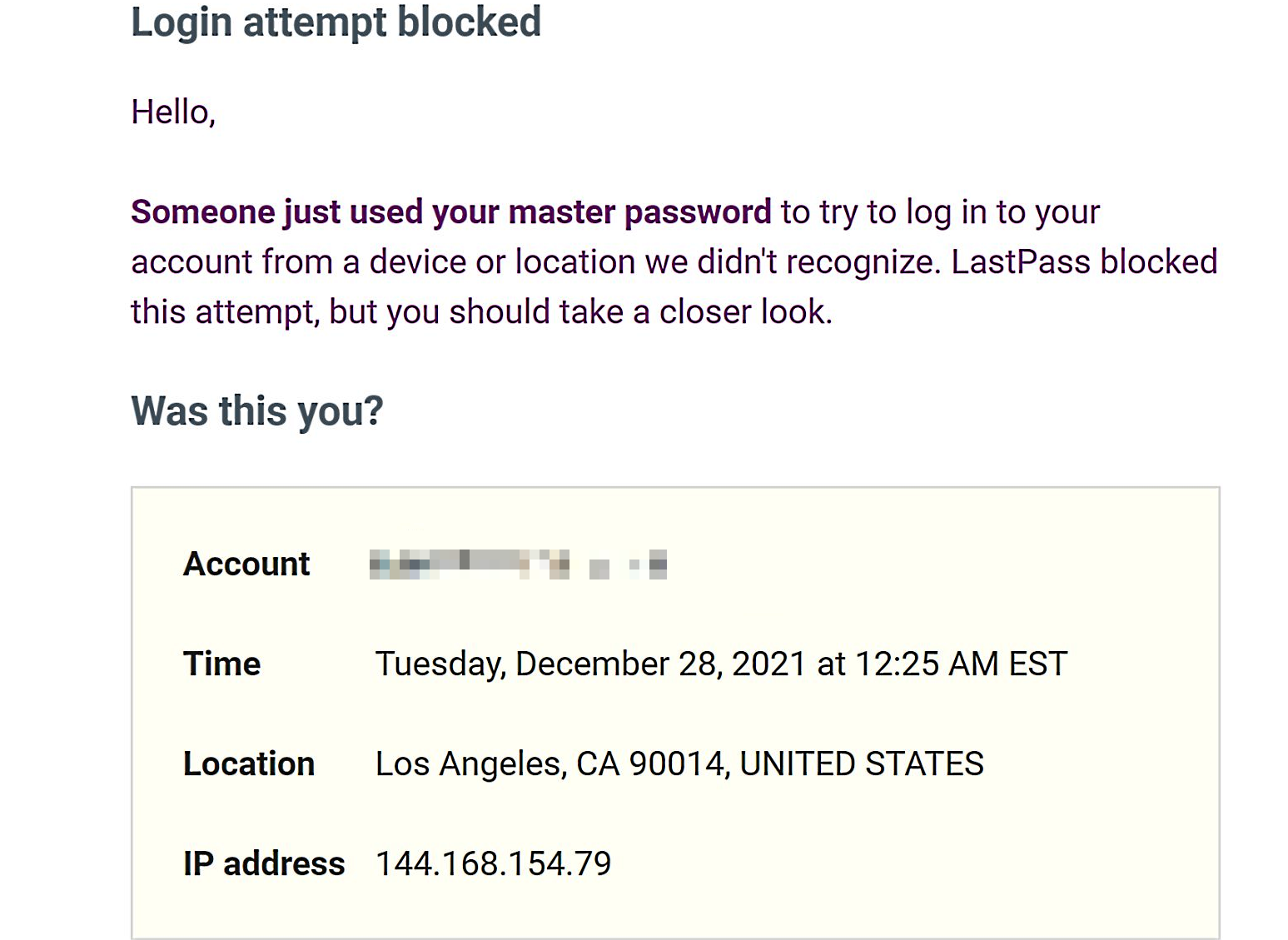

密碼管理系統LastPass驚傳遭到帳號填充攻擊

根據資安新聞網站Bleeping Computer的報導,近期有許多密碼管理系統LastPass的用戶指出,他們收到有人異常存取自己帳號的通知。對此,母公司LogMeIn表示,這起事故攻擊者疑似是透過帳號填充(Credential Stuffing)的手法,企圖掌控用戶的帳號。資安研究人員Bob Diachenko也發現有數千個被竊密軟體RedLine偷到的LastPass帳密。但對於業者和資安人員公布的資料,許多受害者指出,他們的LastPass帳號使用獨立的密碼,且與資安人員找到的資料無關。究竟他們的帳密如何被外洩?有待進一步釐清。

根據資安新聞網站Bleeping Computer的報導,近期有許多密碼管理系統LastPass的用戶指出,他們收到有人異常存取自己帳號的通知。對此,母公司LogMeIn表示,這起事故攻擊者疑似是透過帳號填充(Credential Stuffing)的手法,企圖掌控用戶的帳號。資安研究人員Bob Diachenko也發現有數千個被竊密軟體RedLine偷到的LastPass帳密。但對於業者和資安人員公布的資料,許多受害者指出,他們的LastPass帳號使用獨立的密碼,且與資安人員找到的資料無關。究竟他們的帳密如何被外洩?有待進一步釐清。

美國物流龍頭D.W. Morgan雲端配置不當,曝露財星500大客戶資料

架站教學網站Website Planet指出,他們發現美國大型物流業者D.W. Morgan使用的AWS S3儲存桶,不需身分驗證就能存取,該儲存桶含有超過100 GB資料,至少有250萬個檔案,曝露員工個資及客戶資料,包含思科、愛立信等財星500大及全球500大企業客戶受到波及。D.W. Morgan獲報後數天已採取保護措施。

音訊裝置大廠Sennheiser驚傳雲端資料庫配置不當,近3萬客戶資料外洩

VPN服務評論網站vpnMentor於10月底發現,音訊裝置大廠Sennheiser所持有的AWS S3儲存桶缺乏相關安全配置,導致存放的資料曝露在外,當中含有55 GB資料,超過40.7萬個檔案,影響超過2.8萬人。這些資料建立的時間,從2015年12月到2018年3月。Sennheiser獲報後於11月1日加入保護措施。

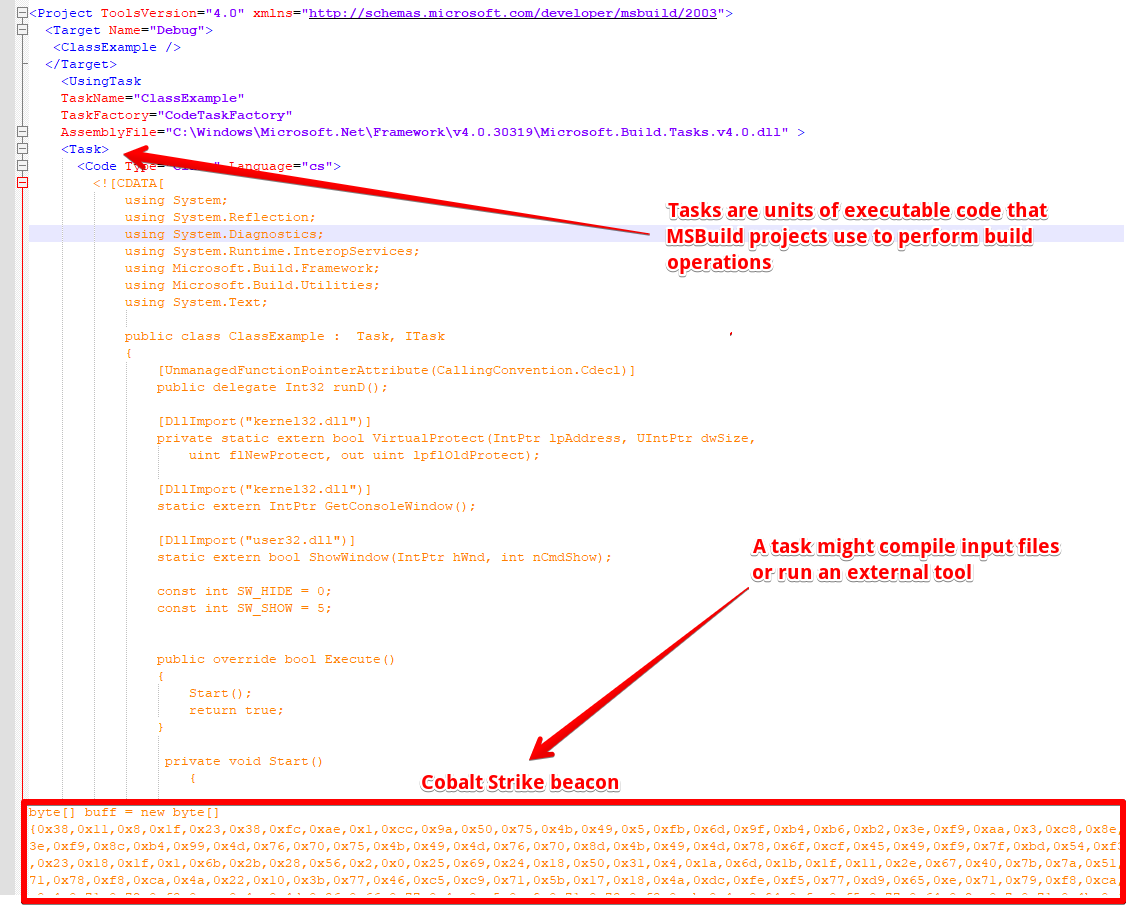

攻擊者濫用MSBuild發動寄生攻擊,執行滲透測試工具Cobalt Strike

Morphus實驗室研究人員Renato Marinho指出,他在1週內觀察到2個濫用MSBuild的惡意程式碼攻擊行動,攻擊者疑似利用遠端桌面協定(RDP)來存取受害電腦,並經由服務控制管理器(Service Control Manager,SCM)進行橫向移動,然後濫用微軟的應用程式編譯引擎Microsoft Build Engine(MSBuild),來執行滲透測試工具Cobalt Strike Beacon,攻擊者使用MSBuild的目的,在於編譯並執行特定的C#程式碼,再解譯組裝為Cobalt Strike,且執行Beacon。為防範相關攻擊,研究人員呼籲組織應利用應用程式權限控管的方式,來防堵這種攻擊手段。

Morphus實驗室研究人員Renato Marinho指出,他在1週內觀察到2個濫用MSBuild的惡意程式碼攻擊行動,攻擊者疑似利用遠端桌面協定(RDP)來存取受害電腦,並經由服務控制管理器(Service Control Manager,SCM)進行橫向移動,然後濫用微軟的應用程式編譯引擎Microsoft Build Engine(MSBuild),來執行滲透測試工具Cobalt Strike Beacon,攻擊者使用MSBuild的目的,在於編譯並執行特定的C#程式碼,再解譯組裝為Cobalt Strike,且執行Beacon。為防範相關攻擊,研究人員呼籲組織應利用應用程式權限控管的方式,來防堵這種攻擊手段。

中國駭客組織BlackTech使用Flagpro惡意軟體,攻擊日本組織

日本大型IT業者NTT的資安團隊發現,中國駭客組織BlackTech約自2020年10月開始,攻擊日本國防科技、媒體、電信業者,並使用名為Flagpro的惡意軟體,進行網路偵察、探測環境,然後下載第2階段的惡意軟體並執行。研究人員發現,攻擊者的程式碼不只能在日文環境運作,亦可在中文及英文環境執行,他們研判攻擊者也鎖定臺灣或其他英語系國家。

購物季搶貨機器人Grinch Bot大多來自美國

資安業者Kasada近日揭露他們在購物季發現的威脅態勢,指出今年購物季出現越來越多的自動化機器人(Bot)攻擊,帳號填充攻擊增加10倍、禮品卡詐欺增加4倍。其中,特別值得留意的是自動化搶貨機器人Grinch Bot,攻擊者利用這種Bot程式大肆在購物季搶下多種商品,再予以高價賣出。Kasada表示,這種Bot軟體透過API重放遭竊的遙測資料,運作成本極低且能有效攻擊,還能繞過現行電子商城的偵測機制。研究人員也提及,在黑色星期五與網路星期一,大部分的惡意Bot軟體來自美國,澳洲和英國次之。不過,在美國使用Bot程式的駭客,買下了特定零售業者曾經使用的IP位址來犯案,而使得電子商城難以區分此種惡意流量。

【漏洞與修補】

Apache修補第5個Log4Shell漏洞

Apache基金會於12月28日,再度針對Log4j發布2.17.1版,修補CVSS風險層級為6.6分的RCE漏洞CVE-2021-44832。這項漏洞與Log4j缺乏對於JNDI存取的額外控制有關,一旦攻擊者取得能修改記錄事件的組態,可藉由JDBCAppender惡意配置,以參照JNDI的URI來執行遠端程式碼。而這項漏洞已是自12月9日開始,第5個被發現的Log4Shell漏洞。

【資安產業動態】

金管會強制要求上市櫃公司設資安長正式實施,上百家企業需於2022年底完成設置

在12月28日,金管會正式發布修正「公開發行公司建立內部控制制度處理準則」,明訂符合條件的上市櫃公司需指派資訊安全長,應設置資訊安全專責主管及資訊安全人員,以利進行差異化管理。分級標準有三種,第一級的條件是資本額100億元以上,前一年底屬臺灣50指數成分公司,以及電商或人力銀行業,將於2022年底設置完成。至於其他上市櫃公司屬於第二級與第三級,虧錢公司採鼓勵設置方式,其他公司則要在2023年底設置資安專責單位。臺灣符合第一級規模的企業,估計有上百家,屆時將要指派資訊安全長。

【近期資安日報】

2021年12月28日,資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

2021年12月27日,IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

2021年12月24日,Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

2021年12月23日,阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

2021年12月22日,Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

2021年12月21日,比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

2021年12月20日,Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10