引起全球IT界震驚的Log4Shell漏洞,最近又傳出新的受害者,這次是越南知名的加密貨幣交易所ONUS,他們的付款系統存在相關漏洞,而成為勒索軟體入侵的管道。即使付款系統業者於12月13日發布修補程式,但在此之前,駭客已成功侵入該公司的付款系統。

但除了上述的漏洞攻擊行動,電信業者傳出用戶面臨挾持SIM卡攻擊(SIM Swapping)的情況,也不時有攻擊事故發生,這次攻擊者針對的T-Mobile使用者而來,而該電信業者今年已有數起資安事件傳出。

【攻擊與威脅】

勒索軟體透過Log4Shell漏洞攻擊越南大型加密貨幣交易所

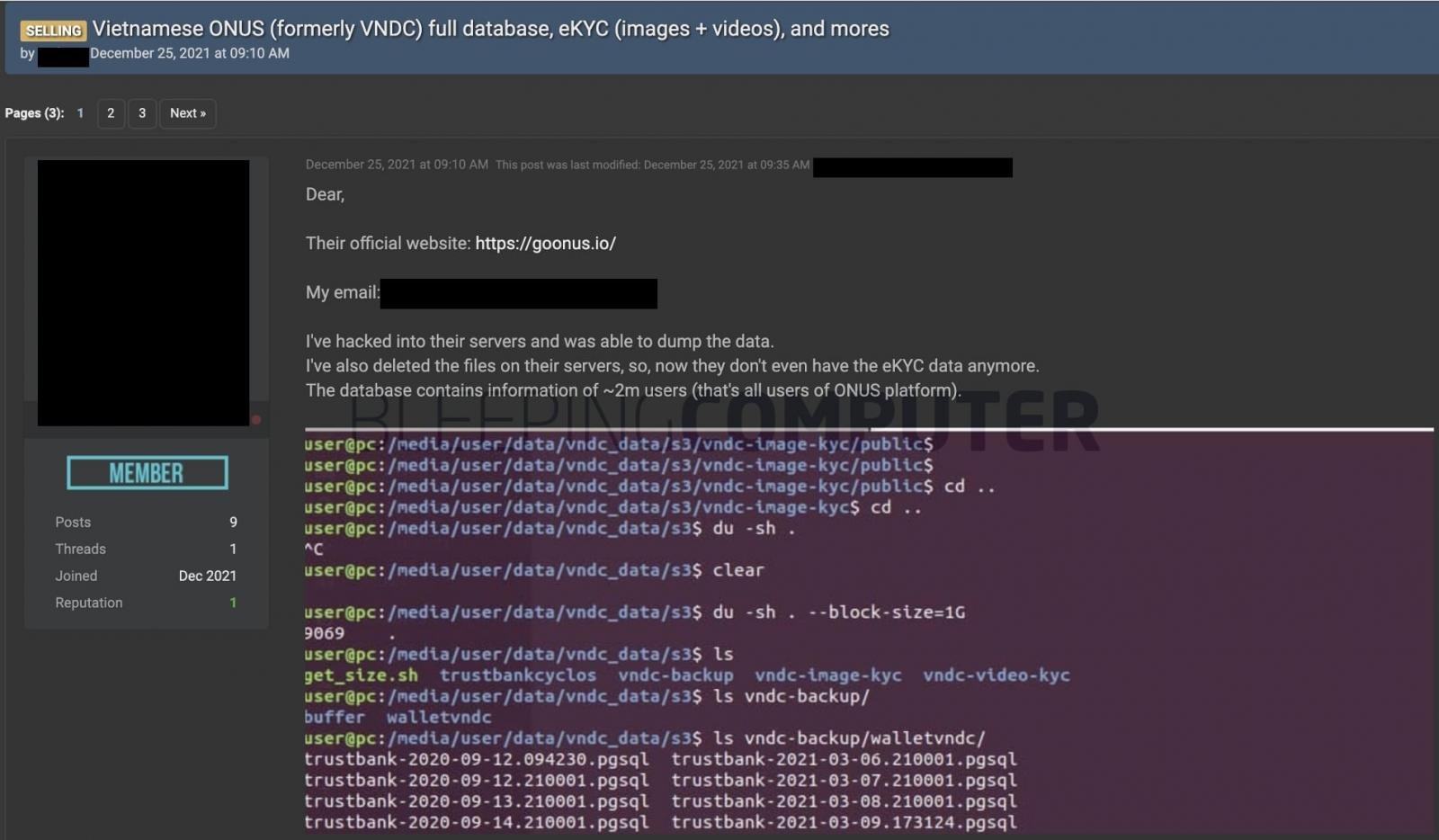

越南大型加密貨幣交易所ONUS傳出遭到勒索軟體攻擊,駭客於12月11日至13日之間,鎖定存在Log4Shell漏洞的付款系統Cyclos下手,這套付款系統含有近200萬筆客戶資料,包含了「了解你的客戶(E-KYC)」資料與密碼。駭客向ONUS勒索500萬美元遭拒,將竊得的資料於駭客論壇求售。

越南大型加密貨幣交易所ONUS傳出遭到勒索軟體攻擊,駭客於12月11日至13日之間,鎖定存在Log4Shell漏洞的付款系統Cyclos下手,這套付款系統含有近200萬筆客戶資料,包含了「了解你的客戶(E-KYC)」資料與密碼。駭客向ONUS勒索500萬美元遭拒,將竊得的資料於駭客論壇求售。

金融業恐淪Log4j漏洞風暴最大受害者!可能有高達一半比例的公司各自使用10個以上有漏洞的版本

開放原始碼軟體資安廠商WhiteSource代理商叡揚資訊,針對多個產業用戶進行調查,結果發現許多產業都無法倖免Log4Shell漏洞的風險。但其中,金融業所要處理的Log4j漏洞管理作業可能最繁重,因為他們的金融業用戶中,使用有漏洞Log4j版本超過10個的公司,竟高達50%。

微軟防毒驚傳誤報,將自家的Log4j元件掃描工具識別為有害

Microsoft Defender for Endpoint傳出誤報事件,而且,還是針對自家提供的Log4j元件掃描工具所出現的烏龍。根據資安新聞網站Bleeping Computer的報導,大約自12月23日起,開始有IT人員反應收到警示通知,指出名為OpenHandleCollector.exe的處理程序,疑似存在記憶體內感測器篡改(Possible sensor tampering in memory)的威脅,而這個處理程序,其實是日前微軟針對Microsoft 365 Defender用戶推出的Log4Shell檢測工具。微軟後來證實是誤報,並著手進行修正問題。

電信業者T-Mobile證實用戶遭到SIM卡挾持攻擊

大型電信業者T-Mobile近期對於部分用戶發出聲明,指出某些帳號出現未經授權的攻擊行動,攻擊者可能會用來檢視客戶專用網路資訊(CPNI),或是進行SIM卡挾持(SIM Swapping)攻擊,該公司宣稱,只有一些資訊遭到曝露。根據資安新聞網站Bleeping Computer的確認,T-Mobile才坦承他們通知的客戶,大多是SIM卡挾持攻擊的受害者。

大型電信業者T-Mobile近期對於部分用戶發出聲明,指出某些帳號出現未經授權的攻擊行動,攻擊者可能會用來檢視客戶專用網路資訊(CPNI),或是進行SIM卡挾持(SIM Swapping)攻擊,該公司宣稱,只有一些資訊遭到曝露。根據資安新聞網站Bleeping Computer的確認,T-Mobile才坦承他們通知的客戶,大多是SIM卡挾持攻擊的受害者。

挪威大型媒體Amedia遭到網路攻擊,報紙暫停出刊

挪威大型新聞媒體Amedia於12月28日公告,他們遭遇到嚴重的網路攻擊,數個中樞的電腦系統被迫關閉,29日的報紙無法印製。此外,該公司的廣告與讀者訂閱系統也受到影響而無法運作。而對於此起事件是否洩露了用戶個資,該公司表示正在調查,並指出客戶的姓名、地址、電話號碼、訂閱記錄可能會受到影響,密碼、付款資料則沒有影響。

美國西維吉尼亞州醫院遭到BEC攻擊

位於美國西維吉尼亞州的Monongalia Health System(Mon Health)於12月21日表示,他們有數個電子郵件帳號自5月10日至8月15日,遭到未經授權人士存取,直到7月28日,有供應商發現沒有收到該醫療組織的付款後,Mon Health才意識遭到商業郵件詐騙(BEC)攻擊,經調查後發現,有人存取他們承包商的電子郵件帳號,試圖透過詐欺電匯騙取資金。

惡意軟體鎖定HPE伺服器管理元件iLO,刪除硬碟內容

威脅情報業者Amnpardaz發現名為iLOBleed的Rootkit,鎖定HPE伺服器的管理元件Integrated Lights-Out(iLO)而來,這起攻擊行動約從2020年初開始,攻擊者透過假的iLO更新名義,引誘管理者安裝iLOBleed。由於iLO具備自己的處理器、儲存裝置、記憶體、網路卡,而能讓管理員遠端控管伺服器,研究人員指出,有攻擊者藉著iLOBleed藏匿於iLO,在受害組織重新安裝伺服器作業系統後仍能繼續進行活動。至於攻擊者的身分和目的,目前仍不明朗,Amnpardaz只有看到攻擊者用來刪除伺服器硬碟資料的情況。

攻擊者採用更為隱密的手法進行挖礦,使用混淆5次的程式碼下達命令

資安業者Aqua Security揭露一起他們追蹤3年的挖礦攻擊行動,攻擊者掃描具有錯誤配置的Docker API,使用惡意程式碼執行參照的Apline映像檔,然後下載Shell程式碼autom.sh發動攻擊。研究人員指出,自2020年開始,攻擊者開始使用多種手法來埋藏挖礦行為,包含停用作業系統的防火牆元件Uncomplicated Firewall(UFW)、硬體錯誤通報機制Non-maskable interrupt(NMI)等,而在今年的攻擊行動中,攻擊者使用5次Base64演算法,來混淆Shell程式碼,且使用排程工具Cron定時執行,每55分鐘就會啟動挖礦作業。

勒索軟體AvosLocker入侵美國警察局,但隨後免費提供解密工具

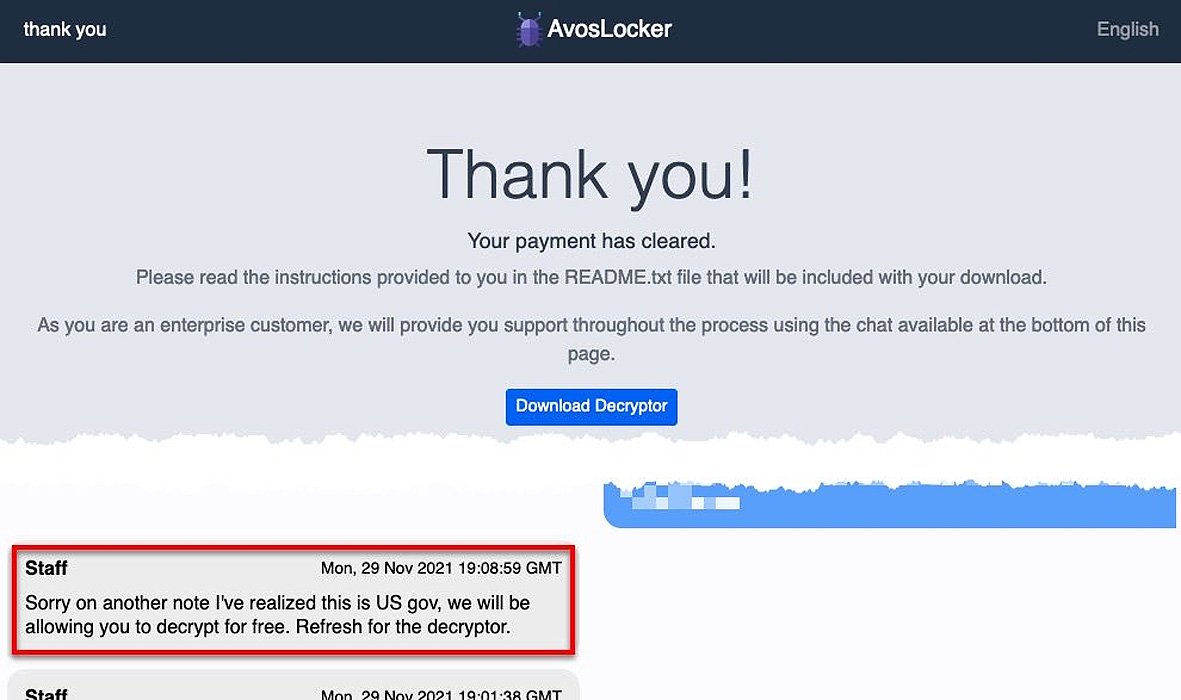

資安研究員панкейк發現,勒索軟體AvosLocker的營運者,疑似因為使用他們作案工具的駭客,攻擊了美國政府機構,他們發現後免費提供了解密工具,而這個政府單位是11月遭到攻擊的美國警察局。AvosLocker成員向資安新聞網站Bleeping Computer透露,他們通常會避免對政府和醫療機構下手。但上述排除政府單位為攻擊目標的做法,是否與美國政府大動作掃蕩勒索軟體有關?該組織表示是納稅人的錢往往難以到手。

資安研究員панкейк發現,勒索軟體AvosLocker的營運者,疑似因為使用他們作案工具的駭客,攻擊了美國政府機構,他們發現後免費提供了解密工具,而這個政府單位是11月遭到攻擊的美國警察局。AvosLocker成員向資安新聞網站Bleeping Computer透露,他們通常會避免對政府和醫療機構下手。但上述排除政府單位為攻擊目標的做法,是否與美國政府大動作掃蕩勒索軟體有關?該組織表示是納稅人的錢往往難以到手。

【近期資安日報】

2021年12月29日,密碼管理系統LastPass驚傳遭到帳號填充攻擊,音訊設備大廠、美國物流業者雲端配置不當

2021年12月28日,資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

2021年12月27日,IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

2021年12月24日,Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

2021年12月23日,阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

2021年12月22日,Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

2021年12月21日,比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

2021年12月20日,Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06