安全研究人員發現微軟Microsoft Defender存在一項漏洞,能讓攻擊者用來躲避偵測植入惡意程式。安全研究人員相信這漏洞至少去年,甚至8年前就存在。

日前才揭露USB over IP軟體漏洞的SentinelOne研究人員Antonio Cocomazzi,上周再揭露存在Defender防毒產品的漏洞。這是因為防毒產品掃瞄會造成系統效能下降、有時還會誤判而造成運作失常,因此和所有其他防毒軟體一樣,Defender也讓用戶設定系統上的例外位置,使防毒掃瞄略過那些區域。只要找到記錄這些例外位置的清單,攻擊者就能將惡意程式儲存在那些區域,而不會被防毒軟體偵測到。

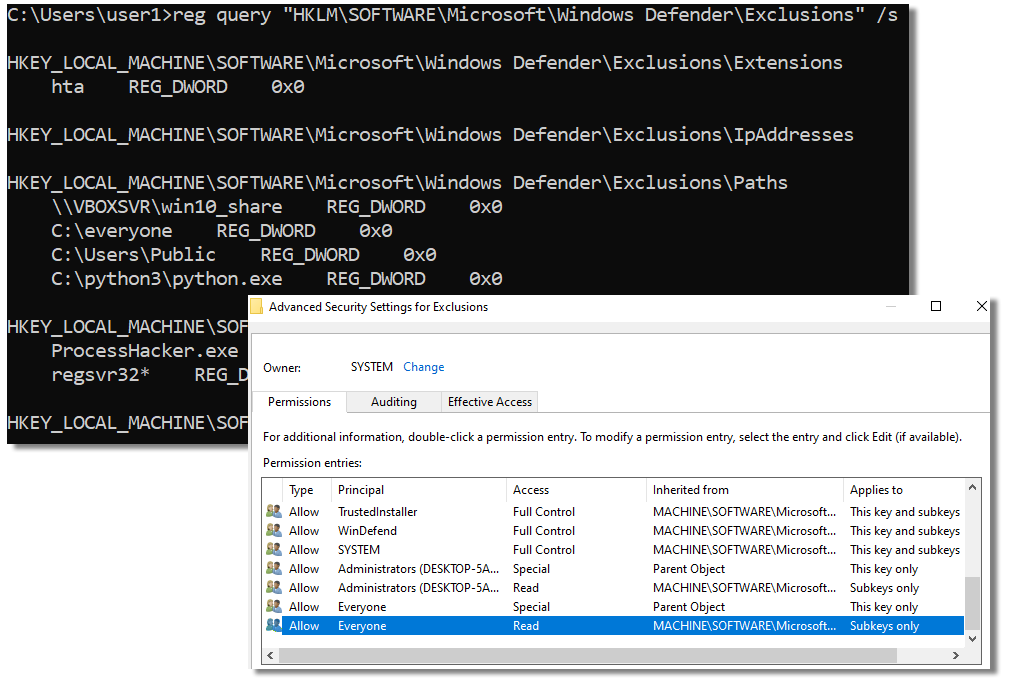

這就是Defender的漏洞所在。Cocomazzi發現只要在Windows搜尋列中搜尋「HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions」及「HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Exclusions」可以找到用戶對Defender設定的例外清單,即使是一般權限用戶也可透過GUI工具找到。此外,在PowerShell cmdlet指令中執行GetMpPreference,也可以存取到這資訊,不過這需要具有管理員權限。

Cocomazzi指出,這項存取控制清單(access control list,ACL)組態存誤漏洞,影響所有版本Windows 10及Windows Server 2019,但不影響Windows 11。研究人員Nathan McNulty證實至少在去年釋出的Windows 21H1及21H2,已經存在這漏洞。

代號SecurityAura的研究人員相信這漏洞至少已經存在8年。Paul Bolton去年5月曾向微軟安全研究中心通報這問題,但後者僅視為產品建議而未有動作。

McNulty指出PowerShell上很早以前即已限制存取權限,但GUI上的漏洞卻未曾解決。他還說,不記得微軟何時曾經強化過登錄檔(registry)的安全性。

媒體測試將勒索軟體樣本儲存在Defender例外清單的資料夾中,Defender果真不會顯示出任何可疑程式的警告。

微軟官方目前尚未做出說明。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10