在1月中旬烏克蘭政府遭到攻擊的事故,駭客組織不只攻陷超過70個網站並放上恐嚇訊息,且運用名為WhisperGate的惡意軟體,破壞政府電腦裡的機密資料。WhisperGate會假冒勒索軟體向受害者要贖金,但實際目的是破壞受害電腦的資料,作案手法與2017年出現的勒索軟體「NotPetya」極為相似。或許我們可能還存在僥倖的心理,認為遇到勒索軟體加密電腦檔案的情況,多半可以付錢恢復原狀,但這種以破壞為目的的攻擊行動,即使受害者雙手奉上贖金,資料還是救不回來。

而隨著Omicron疫情不斷蔓延,駭客組織也運用這項全球關切的議題,發動網釣攻擊的情況也急劇上升。有資安業者發現,在2021年1月中旬相關事故的數量,比去年10月初多出5倍。

基於防疫考量而日漸廣泛運用的QR Code,先前在去年6月在臺灣就傳出實名制的條碼有可能被竄改,駭客用於引導民眾到惡意網站的疑慮。而最近這樣的情況在美國可能變得相當嚴重,因為,美國聯邦調查局(FBI)在1月19日提出警告,要民眾小心相關手法並加以防範,而這已經是最近3個月來,該國第3度向民眾提出警告。

【攻擊與威脅】

鎖定烏克蘭政府的惡意軟體WhisperGate,與勒索軟體NotPetya攻擊手法雷同

在1月上旬,假冒勒索軟體、攻擊烏克蘭政府機關的惡意軟體WhisperGate,研究人員揭露更多發現。思科指出,此惡意軟體藉由破壞主要開機磁區(MBR)的方式, 讓受害者誤以為電腦資料遭到挾持,但實際上沒有加密電腦的檔案,這樣的攻擊手法,與2017年出現,也同樣主要鎖定烏克蘭的勒索軟體NotPetya類似。研究人員認為,使用WhisperGate的駭客很可能在數個月前就已經埋伏,背後的攻擊者疑似是APT駭客。思科呼籲烏克蘭的相關組織,可以參考美國網路安全暨基礎設施安全局(CISA)提供的建議,來防範有關攻擊行動。

Omicron疫情有關的網釣攻擊在3個月裡爆增5倍

武漢肺炎變種病毒Omicron在全球肆虐,相關的檢驗與防疫用品訊息,也成為網路釣魚攻擊者偏好的名義,但這樣的情況有多嚴重?根據網路安全業者Barracuda的調查,在2021年10月初到2021年1月中旬,有關Omicron的網釣攻擊增加521%,其中最值得留意的是,在許多企業恢復在辦公室上班的時候,會要求員工提供疫苗接種的資訊,駭客也可能會佯裝人力資源部門,以上述名義引誘受害者打開惡意連結,進而竊取對方的雲端服務帳號和密碼。

武漢肺炎變種病毒Omicron在全球肆虐,相關的檢驗與防疫用品訊息,也成為網路釣魚攻擊者偏好的名義,但這樣的情況有多嚴重?根據網路安全業者Barracuda的調查,在2021年10月初到2021年1月中旬,有關Omicron的網釣攻擊增加521%,其中最值得留意的是,在許多企業恢復在辦公室上班的時候,會要求員工提供疫苗接種的資訊,駭客也可能會佯裝人力資源部門,以上述名義引誘受害者打開惡意連結,進而竊取對方的雲端服務帳號和密碼。

美國警告竄改QR Code的攻擊行動

因疫情使得QR Code運用更加普及,但這種條碼人類無法直接看出其中所代表的網址,一旦遭到變造、置換成有問題的條碼,很難察覺異狀。美國聯邦調查局(FBI)於1月18日提出警告,呼籲民眾留意竄改QR Code的相關手法,駭客會藉此將受害者導向惡意網站,或是下載惡意軟體、甚至是將錢轉帳給歹徒。FBI公布數種攻擊者可能會使用的手法,其中特別提及一種以付款失敗的電子郵件通知,來引誘消費者掃描QR Code重新付款的情況,該單位呼籲民眾若是收到這類電子郵件,最好打電話給賣家進行確認。

美國指控勒索軟體Diavol出自使用TrickBot的駭客組織

在2021年下半,資安業者發現疑似與經營TrickBot殭屍網路的駭客,正在開發名為Diavol的勒索軟體,而這樣的跡象現在可能有了更多的證據。美國聯邦調查局(FBI)於1月19日指出,他們在2021年10月得知Diavol的動態,並確認該勒索軟體由TrickBot組織旗下的開發者相關。威脅情報業者Advanced Intelligence指出,FBI很可能是在逮捕專門為TrickBot開發惡意軟體的婦女Alla Witte之後,才認定該勒索軟體出自使用TrickBot的駭客組織。

4成勒索軟體受害者選擇支付贖金

為了讓內部網路環境快速恢復運作,許多遭到勒索軟體攻擊的企業會選擇支付贖金,來換取受害系統復原。例如,最近資安業者Anomali針對美國、英國、阿拉伯聯合大公國(UAE)等國家、800個企業的資安決策者,來進行調查,結果顯示,當中有52%曾遭到勒索軟體攻擊,且39%受害組織選擇付錢,其中,有7%支付逾百萬美元。

攻擊者鎖定工控系統下手,企圖竊取企業帳密

過往駭客可能從企業員工的電腦下手,進而橫向移動,以便接下來更進一步掌控整個企業網路,但近年來智慧工廠、智慧製造的導入,使得工業控制系統(ICS)與企業內部網路環境的界線更加模糊,攻擊者很可能透過工業控制系統做為跳板,進而入侵受害企業。有資安業者的調查證實,攻擊者確實利用這樣的管道來進入企業網路環境。

過往駭客可能從企業員工的電腦下手,進而橫向移動,以便接下來更進一步掌控整個企業網路,但近年來智慧工廠、智慧製造的導入,使得工業控制系統(ICS)與企業內部網路環境的界線更加模糊,攻擊者很可能透過工業控制系統做為跳板,進而入侵受害企業。有資安業者的調查證實,攻擊者確實利用這樣的管道來進入企業網路環境。

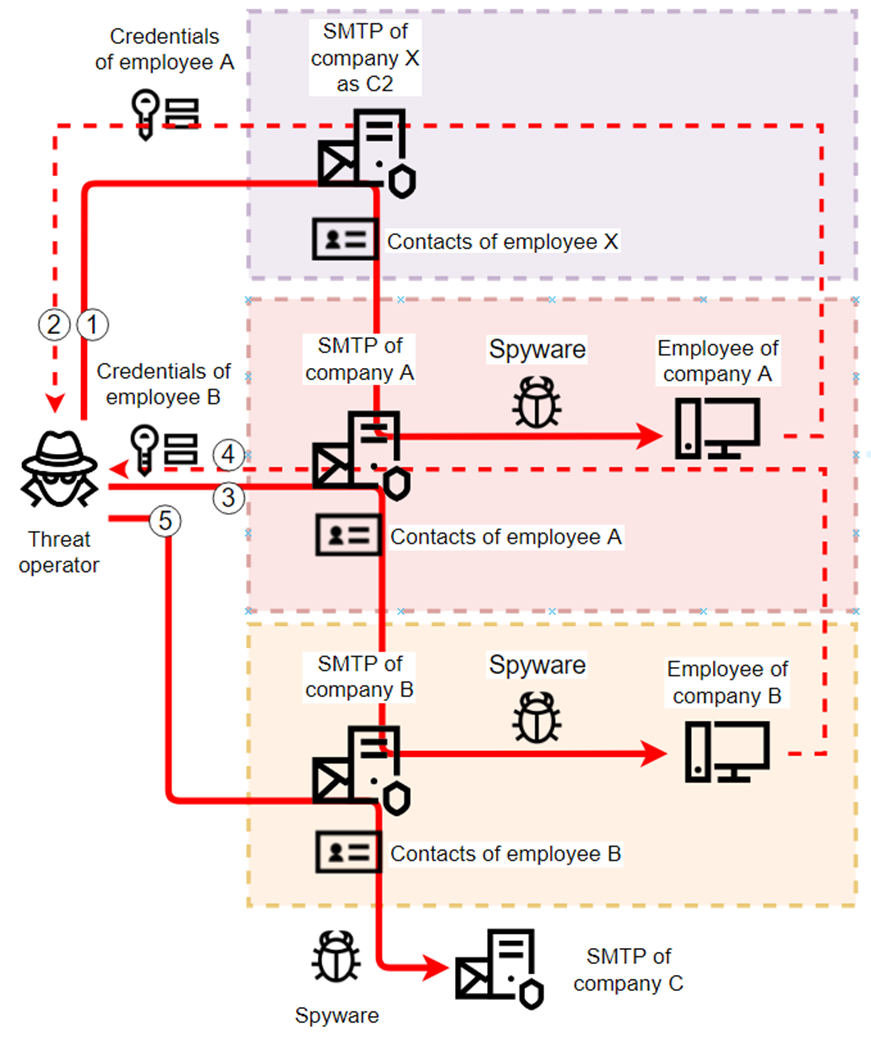

根據卡巴斯基針對2021年上半的ICS威脅研究報告指出,他們看到一波針對工業控制系統攻擊的行動,駭客在這類環境裡植入Agent Tesla、Masslogger、Azorult等竊密軟體,並藉由傳送電子郵件的SMTP通訊協定,向C2中繼站傳送竊得的資料。研究人員指出,與過往針對工控系統的攻擊有所不同的是,大多數攻擊的時間被控制在25天以內,而非長期埋伏數個月、數年,總共超過2千個電子郵件帳號被當作C2伺服器,以及7千個帳號遭到其他方式濫用。

【近期資安日報】

2022年1月22日,WordPress佈景供應商網站驚傳遭駭;攻擊者冒用物流業者名義散布木馬程式

2022年1月21日,Zyxel設備、Serv-U因Log4Shell漏洞遭鎖定;中國駭客組織Winnti二度針對UEFI韌體下手

2022年1月20日,臺灣驚傳首宗SIM卡挾持攻擊事件、視訊會議系統Zoom修補無須使用者互動就能觸發的漏洞

2022年1月19日,再生能源相關組織遭到網釣攻擊,歐美執法單位查封駭客匿蹤的VPN伺服器

2022年1月18日,數個WordPress外掛驚傳CSRF漏洞,SAP開發平臺重大漏洞恐被用於供應鏈攻擊

2022年1月17日,俄國攻擊烏克蘭數十個政府網站,又大舉逮捕勒索軟體REvil成員,引起全球關注

2022年1月14日,美國商討Log4Shell開源軟體安全;電子零組件大廠臺灣東電化驚傳員工竊取機密投靠競爭對手

2022年1月13日,俄羅斯APT駭客接連攻擊關鍵基礎設施,引起美國政府關注、億聯IP電話驚傳會向中國回傳資料

2022年1月12日,微軟發布1月例行修補,修補近百個漏洞、Log4Shell漏洞出現數起攻擊行動

2022年1月11日,網站的URL解析器程式庫驚傳漏洞、數千個應用系統服務中斷,原因是NPM套件作者自毀程式碼

2022年1月10日,Log4Shell再被用於攻擊VMware遠端工作平臺,小心透過Google語音電話挾持帳號的詐騙

2022年1月7日,NCC警告小米手機會比對用戶是否使用中國政府封鎖的關鍵字,Java的RMI協定可被用於SSRF攻擊

2022年1月6日,駭客針對17家公司進行撞庫攻擊,惡意軟體ZLoader透過網管軟體投放

2022年1月5日,研究人員發現70個網站快取中毒漏洞,摩根史坦利支付6千萬美元和解資料外洩訴訟

2022年1月4日,從網頁複製指令貼上恐被用於攻擊行動、偵測物聯網裝置威脅出現新的方法

2022年1月3日,Log4Shell漏洞被用於攻擊學術機構,網路叫車系統Uber郵件系統可被冒名寄詐騙郵件

2021年12月30日,加密貨幣交易所因Log4Shell漏洞成勒索軟體受害者、T-Mobile用戶遭到SIM卡挾持攻擊

2021年12月29日,密碼管理系統LastPass驚傳遭到帳號填充攻擊,音訊設備大廠、美國物流業者雲端配置不當

2021年12月28日,資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

2021年12月27日,IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

2021年12月24日,Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

2021年12月23日,阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

2021年12月22日,Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

2021年12月21日,比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

2021年12月20日,Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09