資安業者Proofpoint上周揭露名為OiVaVoii的惡意活動,它利用挾持的Office 365租戶,再加上惡意的OAuth程式來展開網路釣魚攻擊,目前對方已成功接管了許多企業高階主管的帳號,包括執行長、總經理、前董事會成員與董事長等。

OAuth是個以權杖來取代帳號與密碼輸入的開放標準,目的是為了減少帳號與密碼的曝光,基於OAuth的程式通常會要求使用者賦予特定權限,包括讀寫檔案、存取行事曆及電子郵件,寄送電子郵件或建立郵件規則等。一般而言,這些OAuth程式,都是由通過驗證的發行者所建立。

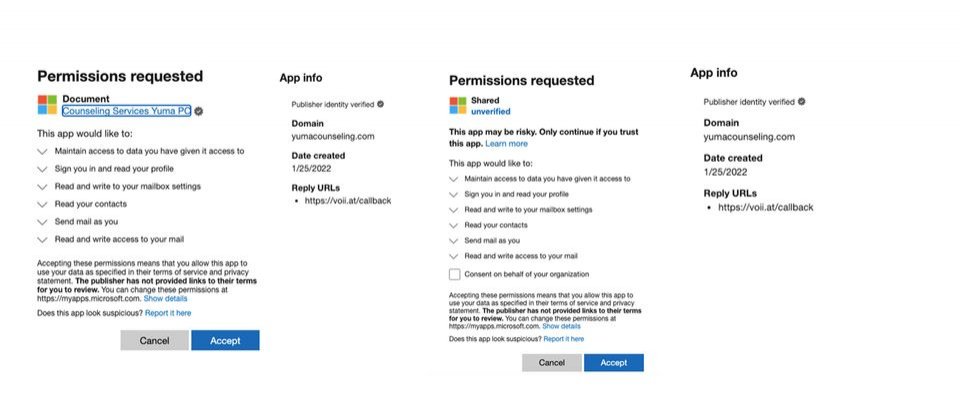

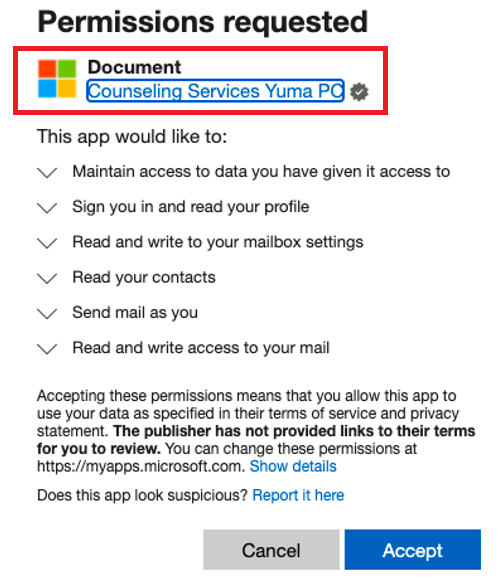

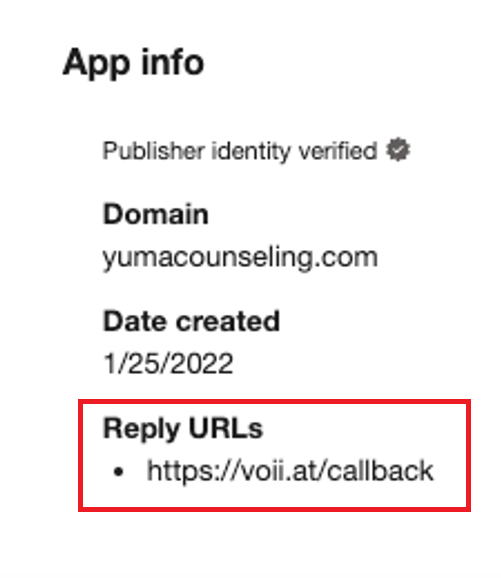

然而,這樣的印象已經被推翻了!Proofpoint最近發現了5款惡意的OAuth程式,它們的命名很尋常,有兩個名為Upgrade、其餘是Document、Shared與UserInfo,駭客透過所挾持的電子郵件帳號向特定的使用者送出程式授權請求,包括C級高階主管在內,由於其中3款是由兩家通過驗證的發行者所建立,看起來太像真的,使得駭客成功接管許多受害者的帳號。基於這樣的狀況,使得研究人員不得不懷疑駭客已危害了發行者帳號。

事實上,愈高層級的用戶被駭,影響就愈大,因為他們通常擁有檢視機密資料的權限,而且,如果駭客透過這些帳號來發送網釣或惡意郵件,收到這些訊息的同事很難不上當。

除了竊取機密資料及發送網釣郵件之外,一般帳號如果被接管,還有助於駭客於組織內橫向移動,或是散布其他惡意程式。

雖然目前微軟已封鎖其中4款程式,但Proofpoint認為,若發行者帳號已遭入侵,那麼,對方應該會不斷建立及驗證新的OAuth程式,而讓微軟猝不及防,該公司也呼籲組織應立即採取防範措施,包括限制用戶的程式授權,或是採取多層防禦等,倘若已遭波及,則應儘速撤銷及移除惡意程式,並檢查郵件規則、檔案及訊息的完整性。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10