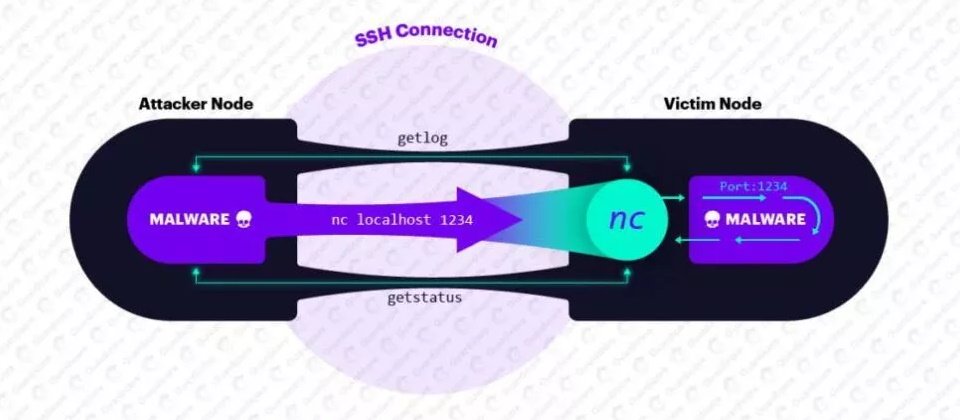

FritzFrog為一以Golang撰寫的無檔案惡意程式,它以SSH公鑰的形式在受害系統上建立後門,以讓駭客能夠持續存取被駭系統,且採用P2P形式,代表每一臺被感染的機器都具備傳遞、接受與執行命令的能力。(圖片來源/Akamai)

美國內容遞送網路業者Akamai於本周指出,在2020年8月被揭露的FritzFrog殭屍網路在沈寂一年之後,於去年底重返市場,且於1個月內的感染率激增10倍,估計已有超過1,500臺主機受到感染,以用來開採門羅幣,其中高達37%的受害機器位於中國。

當初發布FritzFrog殭屍網路報告的Guardicore Labs已被納入Akamai的麾下,現為Akamai Threat Labs,該團隊持續追蹤FritzFrog的動向。

FritzFrog為一以Golang撰寫的無檔案惡意程式,它以SSH公鑰的形式在受害系統上建立後門,以讓駭客能夠持續存取被駭系統,且採用P2P形式,代表每一臺被感染的機器都具備傳遞、接受與執行命令的能力。

Akamai Threat Labs團隊指出,FritzFrog在2020年8月被揭露之後,沈寂了很長一段時間,然而該團隊卻在去年12月偵測到FritzFrog再度展開積極的攻擊行動,在1個月內感染率激增10倍,估計已有1,500臺機器遭到感染。

捲土重來的FritzFrog同樣瞄準大型主機,它在攻擊時特別過濾了低階系統,例如Raspberry Pi裝置或是AWS上缺乏資源的EC2映像等,也過濾資安業者所置放的誘捕系統。

成功被感染的主機則遍布不同的產業,涵蓋健康醫療組織、高等教育機構或政府組織等,受害者包括歐洲的電視臺、俄羅斯的醫療設備製造商,以及東亞地區的多所大學等,並有多達37%的受害機器位於中國。

有鑑於FritzFrog所使用的SCP函式庫作者為中國人,再加上駭客所使用的錢包位址與另一個殭屍網路Mozi一致,而Mozi成員最近亦於中國被逮捕,使得Akamai Threat Labs推論FritzFrog可能來自中國,或至少偽裝來自中國。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10