本週全球矚目的焦點,莫過於俄羅斯與烏克蘭之間的緊張情勢,俄羅斯總統普丁於臺灣時間2月24日上午下令進行武裝攻擊。但在軍事行動之前,烏克蘭的政府機關與兩大銀行,於23日遭到DDoS及資料破壞攻擊,而這已是自2022年以來的第3起大規模網路攻擊事故。

但除了烏克蘭與俄羅斯之間的情勢,國家級駭客頻頻針對關鍵基礎設施(CI)下手的情況,也相當值得留意。例如,伊朗駭客組織MuddyWatter針對全球電信、國防、能源產業、地方政府的攻擊行動,或是美國國防業者遭到後門程式SockDetour下手,這些事故也相當值得有關單位加以留意。而在伊朗,從去年年初開始,國營的鐵路、石油公司陸續遭到攻擊,近期同一組駭客疑似對於電視臺下手,播放反政府的訊息。

焦點回到國內,多家券商、期貨商在去年11月底遭到攻擊,而導致異常下單的事故,但發生的原因為何?最近臺灣資安業者奧義智慧揭露他們的調查結果,指出是中國駭客組織的一系列攻擊行動,而且,在2月初還進行了第二波攻擊行動。

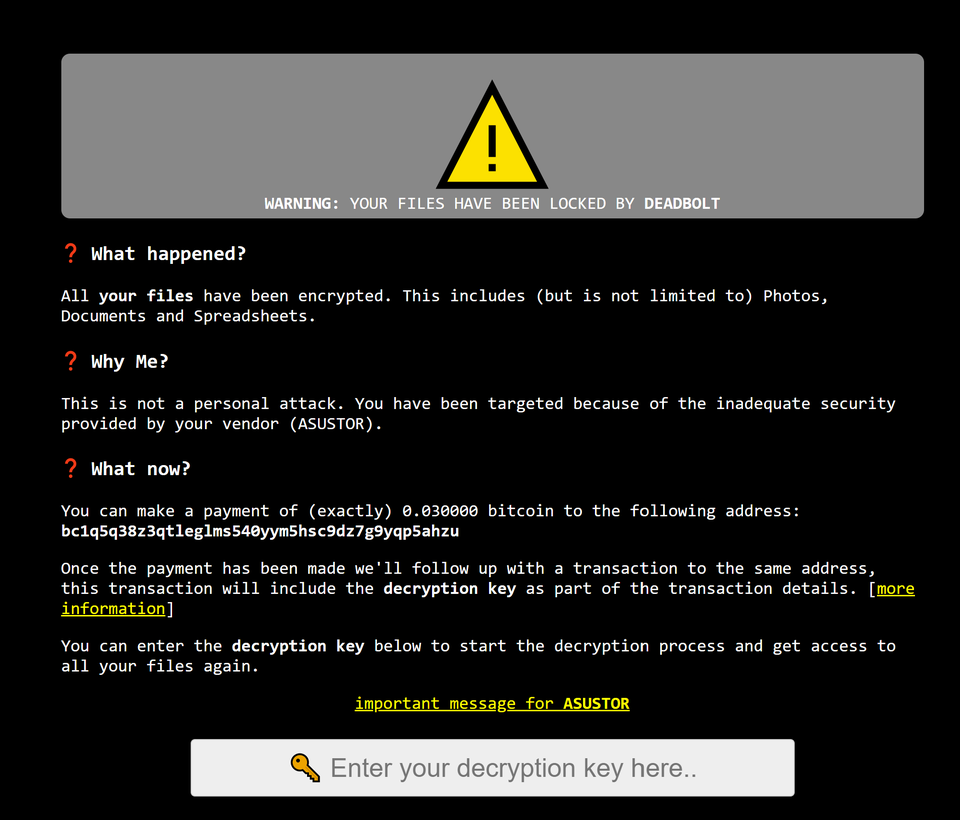

除了針對關鍵基礎設施的攻擊行動,駭客使用勒索軟體攻擊NAS設備的事故,也相當值得留意。本週傳出勒索軟體DeadBolt攻擊華芸科技(Asustor)的NAS設備,疑似是鎖定該廠牌NAS作業系統ADM元件的漏洞下手。而這種NAS設備的安全也值得用戶留意,因為,在上述針對美國國防承包商的攻擊,駭客傳送後門程式的媒介,疑似就是透過存在漏洞的威聯通(QNAP)設備進行。

但不只是上述的NAS設備要做好防護,國家級駭客也鎖定了中小企業、SOHO族使用的防火牆設備。美國和英國近日提出警告,俄羅斯駭客Sandworm使用殭屍網路病毒Cyclops Blink,鎖定WatchGuard防火牆設備而來,很有可能取代2018年影響眾多廠牌家用網路設備的VPNFilter,值得留意的是,Cyclops Blink下手的是資安設備,而不再只是針對一般的家用網路設備。

【攻擊與威脅】

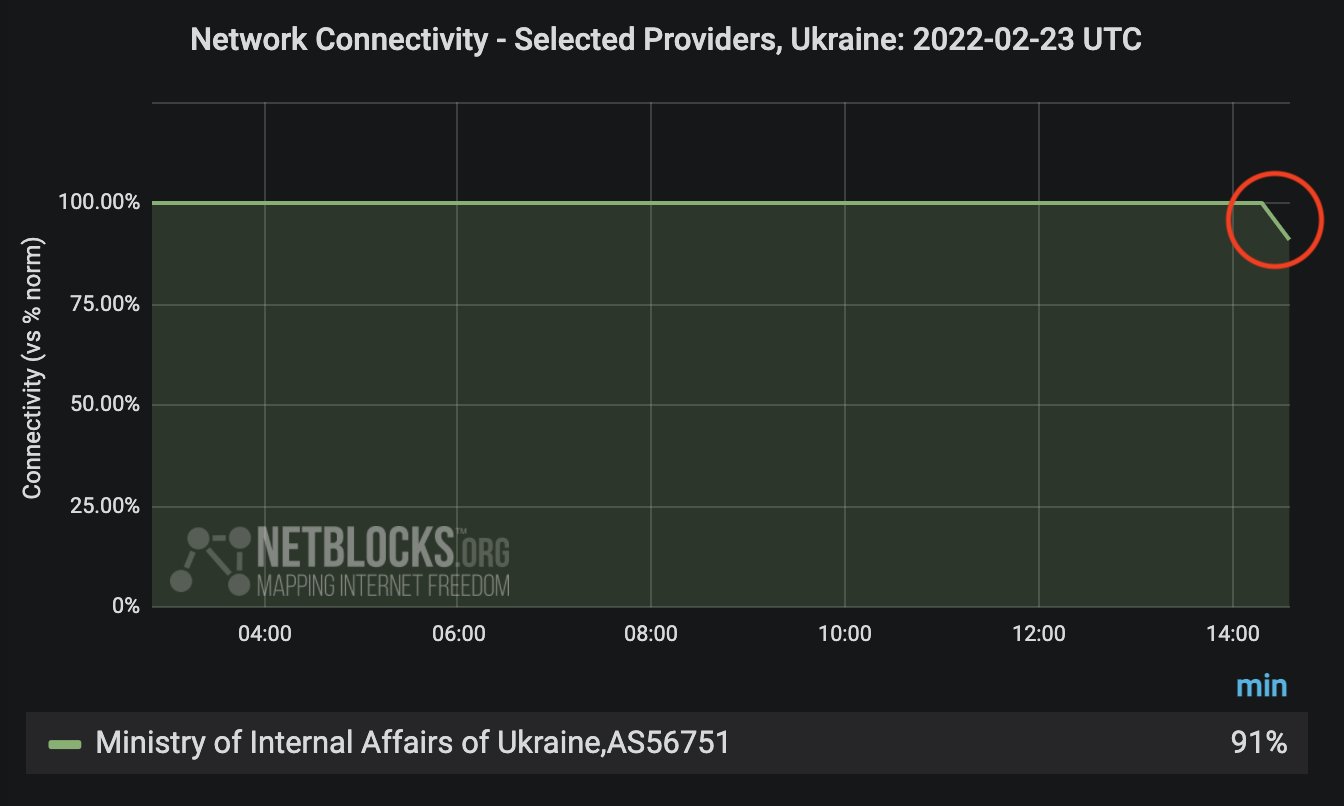

俄羅斯與烏克蘭之間的情勢緊張,自今年1月上旬、2月中旬出現鎖定烏克蘭政府單位的網路攻擊事件後,最近又再傳出事故。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於2月23日指出,多個政府機構與銀行的網站遭到大規模DDoS攻擊,遭到攻擊的資訊系統被迫中斷服務,或是運作狀態時好時壞。

俄羅斯與烏克蘭之間的情勢緊張,自今年1月上旬、2月中旬出現鎖定烏克蘭政府單位的網路攻擊事件後,最近又再傳出事故。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)於2月23日指出,多個政府機構與銀行的網站遭到大規模DDoS攻擊,遭到攻擊的資訊系統被迫中斷服務,或是運作狀態時好時壞。

根據網路流量分析業者NetBlocks的調查,該國外交部、國防部、內政部、烏克蘭國家安全局(SSU)、內閣總理的網站,以及該國的兩大銀行PrivatBank與Oschadban,皆被迫中斷運作。

再者,駭客不只對於網站發動DDoS攻擊,還疑似使用資料破壞工具(Wiper)下手。資安業者ESET與賽門鐵克發現,這次的攻擊行動中,駭客使用了新的資料破壞工具,感染數百臺電腦。

ESET指出,這次攻擊採用的惡意軟體HermeticWiper,為2021年12月28日編譯,研判駭客很可能從2個月前開始策畫,且該軟體為盜用合法簽章的驅動程式,並以服務的型式於受害電腦執行。此資料破壞工具同時能針對電腦的主要開機磁區(MBR)下手,使得電腦無法進入作業系統。賽門鐵克亦公布此軟體的入侵指標(IoC),根據VirusTotal約70款防毒引擎的偵測,僅有不到30款識別為有害。

俄羅斯於2月24日對烏克蘭宣戰並發動攻擊,美國與歐盟多國嚴厲譴責,但傳出美國可能會透過網路攻擊來重創俄羅斯的國力,讓俄羅斯及早撤軍。NBC News取得4名知情人士(包含2名美國情報員、1名西方情報員,以及另一名未透露身分的人士)的說法指出,美國正在打算俄羅斯發動大規模的網路攻擊,美國總統拜登正在與相關人士討論如何出手,知情人士透露,這些攻擊目標包含了中斷俄羅斯的網路、停止電力供應,或是操控鐵路等策略,來阻絕俄羅斯對於軍隊的後勤補給能力。

消息人士指出,美國政府很可能會暗中發動攻擊,而不會承認他們正在籌畫此事。針對上述報導,美國國家安全會議發言人Emily Horne予以否認,認為報導內容偏離事實,未反映任何白宮所討論的事項。

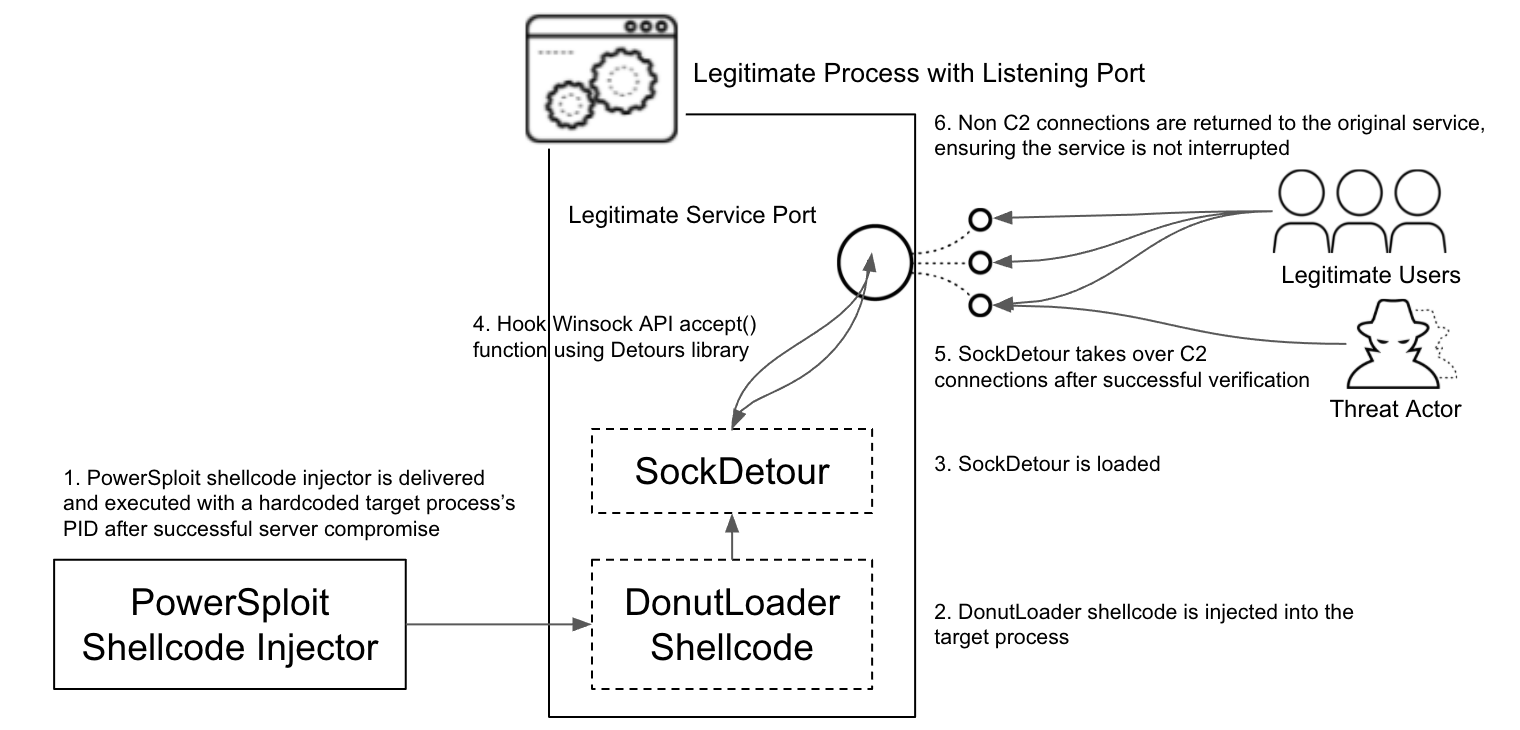

美國國防產業遭駭客鎖定的情況,最近有研究人員發現埋藏超過2年的攻擊行動。資安業者Palo Alto Networks揭露在名為TiltedTemple的攻擊行動裡,駭客所運用的後門程式SockDetour,鎖定4家以上的美國國防業者下手,且至少有其中一家受害。駭客疑似從2019年7月開始利用此款後門程式,並藉由挾持網路連線的方式,在受感染的Windows伺服器上,以無檔案(Fileless)與無網路介面(Socketless)的方式靜悄稍地運作,而使得資安防護系統難以察覺異狀。

美國國防產業遭駭客鎖定的情況,最近有研究人員發現埋藏超過2年的攻擊行動。資安業者Palo Alto Networks揭露在名為TiltedTemple的攻擊行動裡,駭客所運用的後門程式SockDetour,鎖定4家以上的美國國防業者下手,且至少有其中一家受害。駭客疑似從2019年7月開始利用此款後門程式,並藉由挾持網路連線的方式,在受感染的Windows伺服器上,以無檔案(Fileless)與無網路介面(Socketless)的方式靜悄稍地運作,而使得資安防護系統難以察覺異狀。

值得留意的是,駭客傳送這個後門程式的媒介,疑似是透過威聯通NAS設備,且很可能利用CVE-2021-28799等多個漏洞來入侵這些設備而得逞。對此,研究人員呼籲NAS用戶,要儘速安裝廠商提供的更新軟體,以免自己的NAS設備成為駭客作案工具。

伊朗駭客MuddyWatter鎖定全球關鍵基礎設施下手,美國、英國公布駭客使用的惡意程式

繼美國日前警告俄羅斯駭客針對關鍵基礎設施(CI)的攻擊行動後,伊朗撐腰的駭客組織也對這類設施出手。美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)、美國網路司令部國家派遣部隊(CNMF)、英國國家網路安全中心(NCSC)聯合發出公告,表示他們觀察到伊朗駭客組織MuddyWater(亦稱Static Kitten、TEMP.Zagros),近期針對亞洲、非洲、歐洲、北美的政府與企業進行網路間諜行動,這些遭到鎖定的組織類型,涵蓋了電信、國防、能源產業,以及地方政府。

美國和英國指出,駭客運用多種惡意軟體發動攻擊,包含了PowGoop、Small Sieve、Canopy、Mori、Powerstats等,這些單位也公布上述惡意軟體的特徵,供相關組織防範。

殭屍網路Cyclops Blink鎖定WatchGuard防火牆設備,美國、英國提出警告

新興的殭屍網路病毒鎖定中小企業、SOHO族的網路設備而來,使得美國和英國政府提出警告。英國國家網路安全中心(NCSC)、美國聯邦調查局(FBI)、美國國家安全局(NSA)、美國網路安全暨基礎設施安全局(CISA)聯合指控,俄羅斯政府支持的駭客組織Sandworm,自2019年6月開始,使用名為Cyclops Blink的殭屍網路病毒,攻擊WatchGuard小型網路設備。

WatchGuard也對此發布公布指出,該廠牌約有1%防火牆遭到相關攻擊,但尚未出現客戶資料外洩的跡象。

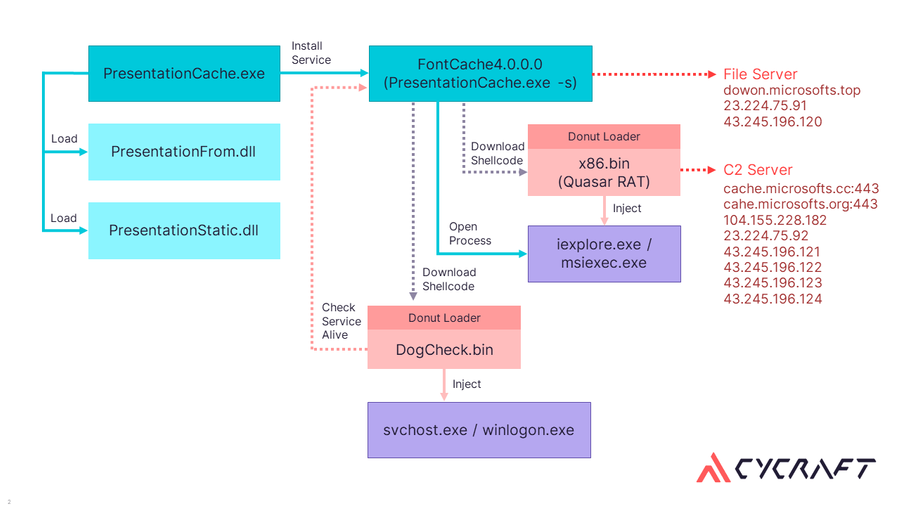

去年11月,臺灣多家證券商與期貨商遭受駭客撞庫攻擊,導致下單異常的情況,但此事並未就此落幕。臺灣資安廠商奧義智慧科技於2月21日提出警告,根據他們參與事件處理(IR)的調查結果,發現這是中國駭客組織APT10的長期攻擊行動,且在11月底到2022年2月初,監控到第二波的駭客入侵行為,呼籲相關單位應儘快採取因應措施。

去年11月,臺灣多家證券商與期貨商遭受駭客撞庫攻擊,導致下單異常的情況,但此事並未就此落幕。臺灣資安廠商奧義智慧科技於2月21日提出警告,根據他們參與事件處理(IR)的調查結果,發現這是中國駭客組織APT10的長期攻擊行動,且在11月底到2022年2月初,監控到第二波的駭客入侵行為,呼籲相關單位應儘快採取因應措施。

第二波事故屬於軟體供應鏈攻擊活動,主要利用某個證劵軟體系統管理介面的網站服務漏洞入侵,並使用名為QuasarRAT的後門程式。經過綜合分析多項情資,研究人員研判,此攻擊行動是中國國家級駭客APT10所為,並將這次攻擊活動命名為「咬錢熊貓」(Operation Cache Panda),同時提供入侵指標(IoC)供外界檢查,並說明緩解措施。

針對伊朗關鍵基礎設施(CI)而來的攻擊行動,近幾個月已有數起,如今駭客盯上了媒體。資安業者Check Point揭露發生在1月27日的EvilPlayout攻擊行動,駭客鎖定伊朗伊斯蘭共和國廣播電視臺(IRIB)下手,導致數個國營電視頻道遭到挾持,並播放伊朗人民聖戰者組織(MEK)領導人的訊息,鼓吹暗殺伊朗總理。研究人員發現,駭客不只植入帶有抗議訊息的惡意軟體,並使用擦除軟體進行破壞。雖然伊朗政府認為MEK是本次事故的幕後黑手,但聲稱曾攻擊伊朗鐵路、石油公司的駭客組織Predatory Sparrow,表明是他們對IRIB出手。

又是Exchange Server遭到鎖定的攻擊行動!資安業者Mandiant揭露駭客組織UNC2596的攻擊行動,這些駭客鎖定尚未修補重大漏洞的Exchange Server,如ProxyLogon、ProxyShell,入侵受害組織散播勒索軟體Cuba(亦稱Colddraw),主要是針對政府組織與公營事業單位而來,約有8成的受害者位於北美。

研究人員指出,UNC2596入侵受害組織的方式,從過往的垃圾郵件、惡意程式,如今偏好藉由應用系統的漏洞下手。因為,相較於透過釣魚郵件,利用應用程式的漏洞入侵受害組織較為容易成功,加上近年來被公布的漏洞數量大幅增加,使得許多駭客組織也傾向針對這些漏洞出手──特別是已經公布、但企業尚未修補的漏洞。研究人員認為,駭客透過這些已知漏洞的入侵受害組織的手法,未來將會更為頻繁。

駭客利用Cobalt Strike攻擊微軟SQL Server,植入後門程式並進行挖礦

利用滲透測試工具Cobalt Strike的攻擊行動可說是相當常見,最近有駭客用於攻擊資料庫。資安業者AhnLab揭露鎖定微軟SQL Server的攻擊行動,駭客透過網路掃描的方式,找出可透過TCP的1433埠存取的伺服器,再針對這些設備進行攻擊。駭客之所以得逞,主要是透過對sa管理員帳號執行暴力破解,來嘗試存取SQL Server,為了進行控制,他們會經由PowerShell下載Cobalt Strike,並注入MSBuild處理程序執行。此外,駭客還會投放挖礦軟體Lemon Duck、KingMiner,以及Vollgar來牟利。

勒索軟體攻擊NAS設備的情況,過往不少事故是針對威聯通(QNAP)與群暉(Synology)的設備而來,但最近也有其他廠牌的NAS遇害。華碩集團旗下的華芸科技(Asustor),有用戶自2月21日陸續於該公司的討論區表示,他們的NAS設備遭到勒索軟體DeadBolt攻擊,駭客索討0.03個比特幣來解鎖檔案。

勒索軟體攻擊NAS設備的情況,過往不少事故是針對威聯通(QNAP)與群暉(Synology)的設備而來,但最近也有其他廠牌的NAS遇害。華碩集團旗下的華芸科技(Asustor),有用戶自2月21日陸續於該公司的討論區表示,他們的NAS設備遭到勒索軟體DeadBolt攻擊,駭客索討0.03個比特幣來解鎖檔案。

華芸也於22日下午發出公告證實此事,並關閉動態網域名稱服務(DDNS)著手調查事故發生的原因。根據新聞網站The Verge的報導,攻擊者很可能是透過Plex多媒體串流伺服器元件入侵。

對此,我們也聯繫華芸,該公司表示,他們將會發布NAS作業系統ADM的更新版本,來協助客戶因應此勒索軟體的攻擊。

駭客以資料分析圖像化工具Power BI為幌子發動網釣攻擊,意圖竊取微軟帳號

微軟提供的資料分析圖像化工具Power BI,近期也成為駭客騙取微軟帳號的幌子。郵件安全業者Cofense發現捏造Power BI通知的釣魚郵件攻擊,郵件內容以每週銷售報表的名義,引誘收信人上當。

一旦收信人點選檢視報表內容的連結,就會被出現假的微軟帳號登入網頁,若是依照指示輸入資料,不只帳密會遭到挾持,該網頁還會顯示身分驗證錯誤的訊息,研究人員指出,駭客這麼做的目的,在於降低收信人意識到帳密遭竊的警覺。

以Go語言開發的殭屍網路病毒Kraken,被用於散布竊密軟體RedLine

透過較新的程式語言開發惡意軟體,很有可能因發展迅速,而在開發階段就開始為駭客賺入不法所得。例如,資安業者ZeroFox自2021年10月開始,追蹤名為Kraken的殭屍網路病毒,駭客使用Go程式語言進行開發,鎖定Windows電腦而來。該病毒具備執行第二階段酬載,或是觸發Shell命令的能力,並能對於受害電腦進行螢幕截圖的功能,甚至可竊取受害者的加密貨幣錢包。攻擊者疑似透過惡意軟體SmokeLocker來散布Kraken,再藉其於受害電腦上植入RedLine等惡意軟體。研究人員指出,雖然Kraken仍在開發階段,但該殭屍網路每月已為駭客竊得約3千美元。

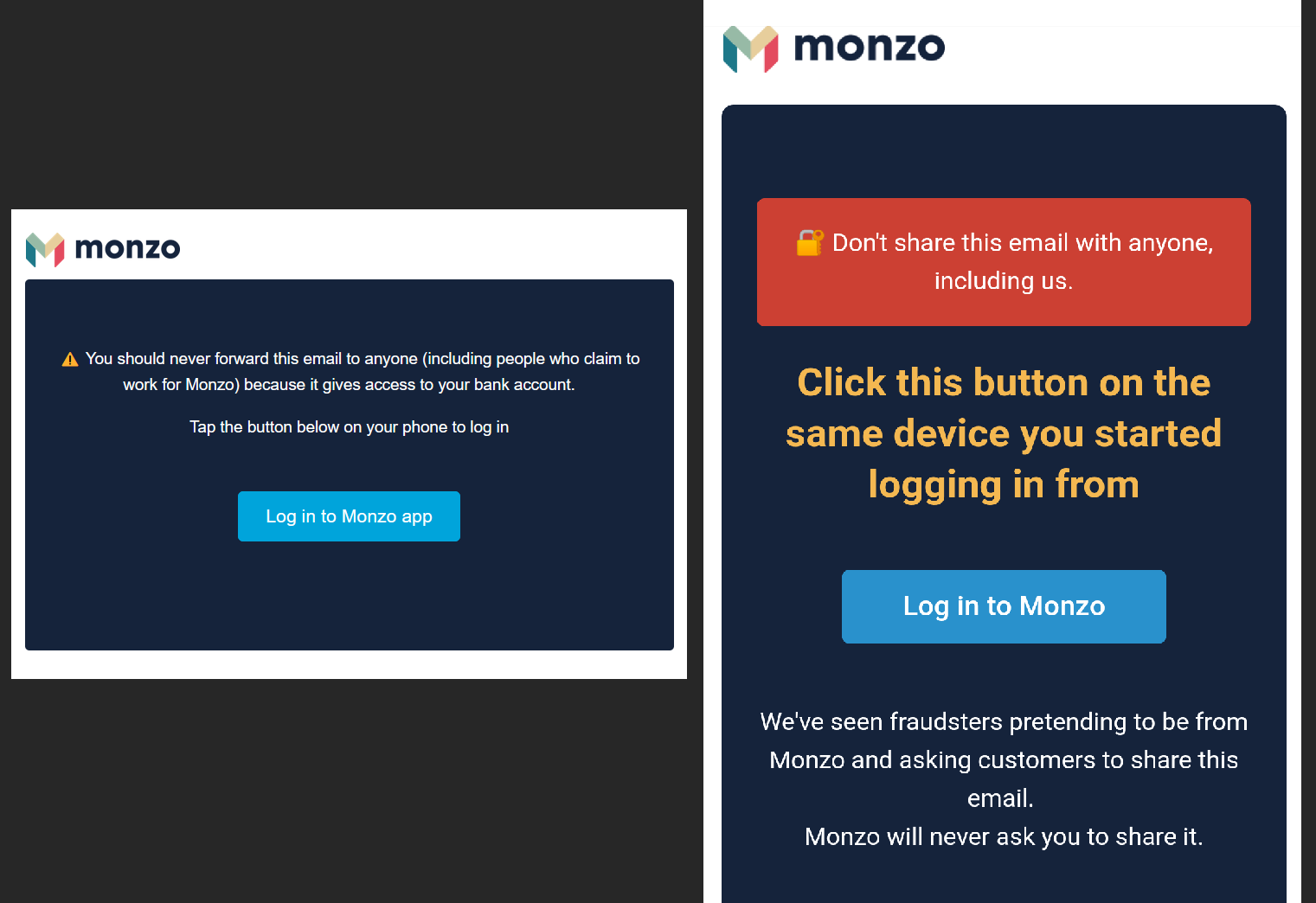

沒有實體門市的數位銀行,近年來日益風行,但同時也成為駭客下手的目標。資安研究員William Thomas於2月16日,揭露針對英國數位銀行Monzo用戶的網釣簡訊攻擊,一旦用戶點選連結,就會被帶往假的Monzo登入網頁,若是用戶依照指示輸入相關資料,駭客將會挾持對方的電子郵件信箱,並騙走Monzo的PIN碼、用戶姓名與電話號碼,有了這些資料,駭客就能透過另一隻手機接管受害者的Monzo戶頭。

沒有實體門市的數位銀行,近年來日益風行,但同時也成為駭客下手的目標。資安研究員William Thomas於2月16日,揭露針對英國數位銀行Monzo用戶的網釣簡訊攻擊,一旦用戶點選連結,就會被帶往假的Monzo登入網頁,若是用戶依照指示輸入相關資料,駭客將會挾持對方的電子郵件信箱,並騙走Monzo的PIN碼、用戶姓名與電話號碼,有了這些資料,駭客就能透過另一隻手機接管受害者的Monzo戶頭。

針對這起攻擊行動,Monzo也提出警告,他們不會使用手機應用程式以外的管道(如手機簡訊)來向用戶發送通知,假如使用者不慎上當,應該立即重設密碼,並在Monzo與電子郵件帳號上啟用雙因素驗證(2FA)機制。

安卓木馬Xenomorph透過Google Play市集散布,鎖定56個歐洲銀行用戶

木馬程式透過上架到Google Play市集,以便取信受害者,如今也出現手法更為隱密的情況。資安業者ThreatGabric揭露名為Xenomorph的安卓木馬程式,鎖定西班牙、葡萄牙、意大利等歐洲國家的56家金融機構用戶下手,駭客意圖竊取受害者的財務資訊、接管帳戶,甚至是進行未經授權的交易,超過5萬用戶自Google Play市集下載。

研究人員指出,攻擊者為避免Google Play的App上架審核機制察覺異狀,因此,他們提交給市集的App都是沒有攻擊特徵的軟體,等到受害者將App安裝到手機上,這些程式此時才開始將木馬程式下載到手機裡執行。這種惡意程式散播行為,突顯App市集在審核的流程中,必須採取更為徹底的檢驗措施。

25個NPM惡意套件偽裝成知名套件,意圖挾持受害者的Discord帳號

又有攻擊者上傳惡意Node Package Manager(NPM)套件,並鎖定受害者即時通訊平臺Discord帳號的情況。資安業者JFrog發現,NPM套件市集出現25個惡意套件,多數模仿熱門的colors.js等套件,而這些駭客散布惡意套件的目的,疑似是要取得Discord的Token,進而挾持受害者的帳號。

網路釣魚攻擊駭客利用遠端桌面連線軟體,並搭配瀏覽器Kiosk模式,來繞過雙因素驗證挾持受害者帳號

有不少網路釣魚攻擊是針對大型雲端服務而來,業者往往會呼籲用戶啟用雙因素驗證(2FA),但研究人員發現能夠突破的攻擊手法並提出警告。資安研究人員Mr.d0x揭露利用名為noVNC的遠端桌面軟體手法,攻擊者可透過網頁瀏覽器的Kiosk模式來執行VNC連線,進而遠端登入對方的電腦。

有不少網路釣魚攻擊是針對大型雲端服務而來,業者往往會呼籲用戶啟用雙因素驗證(2FA),但研究人員發現能夠突破的攻擊手法並提出警告。資安研究人員Mr.d0x揭露利用名為noVNC的遠端桌面軟體手法,攻擊者可透過網頁瀏覽器的Kiosk模式來執行VNC連線,進而遠端登入對方的電腦。

研究人員指出,這樣的手法攻擊者能進一步濫用的方式很多種,例如,截取用戶瀏覽器的連線Token,或是於背景側錄受害者輸入的內容等,進而讓駭客突破雙因素驗證防護機制。

遠端桌面連線軟體種類繁多,這種攻擊手法不只能透過noVNC發動,也同樣適用於其他能透過瀏覽器執行的遠端桌面連線服務,例如,TeamViewer、Apache Guacamole,或是Chrome瀏覽器的遠端連線功能。

研究人員揭露鎖定區塊鏈的網釣攻擊手法Ice Phishing

新一代的Web 3.0逐漸成形,但攻擊者也鎖定這樣的態勢,針對區塊鏈和去中心化金融(DeFi)等新興技術下手。例如,近期微軟針對名為Ice Phishing的網路釣魚手法提出警告,駭客會試圖引誘對方簽署智慧合約,一旦對方依照指示操作提供相關授權,駭客就可以動用受害者的加密貨幣,並竄改匯款的網址,進而耗盡數位錢包的存款。

而且,這樣的攻擊手法已在真實世界上演。例如,在2021年11月發生DeFi平臺Badger遭駭的事故,駭客就是利用此種網路釣魚手法出手,將惡意程式碼注入Badger智慧合約的基礎設施,讓Badger的客戶向駭客提供ERC-20授權,使得駭客能陸續於10個小時內,從近200個帳號轉走1.21億美元的加密貨幣。

【漏洞與修補】

伺服器監控工具Zabbix驚傳嚴重漏洞,恐導致繞過身分驗證在伺服器上執行任意程式碼

開源伺服器監控系統,一旦出現重大漏洞,很可能會波及受管控的伺服器主機。專精開放原始碼安全的資安業者SonarSource發現,伺服器監控工具Zabbix存在CVE-2022-23131、CVE-2022-23134等2個漏洞,這些漏洞存在於該系統網頁主控臺連至後端共用資料庫的TCP通訊介面。攻擊者一旦利用第1個漏洞,就能在Zabbix啟用SAML單一簽入(SSO)的配置下,在未經身分驗證的狀態竄改連線資料。Zabbix獲報後於2021年12月29日,發布5.4.9、5.0.9、4.0.37版修補上述漏洞。

美國網路安全暨基礎架構安全局(CISA)於2月22日提出警告,指出這些漏洞已經被用於攻擊行動,並要求聯邦機構要於3月8日前完成修補。

WordPress網站備份外掛UpdraftPlus出現任意下載漏洞,攻擊者恐用來竊取網站機密

提供給管理者自動、定時備份WordPress網站檔案的外掛程式,出現可允許低權限用戶下載網站備份檔案的漏洞,有可能被攻擊者挖掘能用來挾持網站的資料。資安業者Jetpack揭露外掛程式UpdraftPlus的嚴重漏洞CVE-2022-0633,一旦攻擊者運用這項漏洞,將能透過訂閱網站資訊的用戶(Subscriber)權限,下載整個網站的備份檔案,進而從網站的資料庫裡,竊取特權帳號使用者名稱與加鹽密碼,藉此控制整個WordPress網站,CVSS風險層級為8.5分。

UpdraftPlus獲報後推出1.22.3及2.22.3版予以修補,WordPress亦於2月16日實施自動更新的計畫,為所有安裝此外掛程式的網站進行更新。從WordPress罕見強制用戶更新的情況來看,這漏洞影響程度算是相當嚴重。

手機製造商所導入的加密機制存在設計瑕疵,很可能影響甚廣。以色列臺拉維夫大學(Tel Aviv University)的研究人員揭露,三星在安卓手機的TrustZone金鑰管理規畫上存在漏洞CVE-2021-25444、CVE-2021-25490,駭客可用於截取由硬體保護的金鑰機密資料。

這些漏洞影響三星自2017年至2021年推出的旗艦手機,包含S8、S9、S10、S20、S21系列機種,粗估有1億支手機受到波及。三星在去年獲報後已修補相關漏洞。

【資安產業動態】

Cloudflare以1.62億美元買下雲端郵件安全業者Area 1 Security

雲端服務業者Cloudflare於2月23日宣布,將以1.62億美元的價格,買下雲端郵件安全服務業者Area 1 Security,並預告會將其郵件安全技術與Cloudflare的零信任安全平臺整合。而這是Cloudflare自2021年首度推出郵件安全解決方案之後,強化該領域產品線的併購案,期望能強化有關釣魚郵件的防護能力。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10