俄烏戰爭已持續超過一個禮拜,這場引起全球矚目的戰爭,不只軍事行動造成人員傷亡與經濟損失,相關的網路攻擊更是不斷傳出──從針對敵對陣營的政府機關、石油公司、軍事單位、電視臺等關鍵基礎設施(CI)下手,到學術機構、協助烏克蘭難民的歐洲國家官員,也相繼成為駭客下手的目標。

此起戰爭也引起多個駭客組織表態支持俄羅斯或是烏克蘭。例如,惡名昭彰的勒索軟體駭客組織Conti就因為支持俄羅斯,而導致成員對話內容外洩,甚至是勒索軟體的原始碼被公布。但後續效應有待觀察。

而在相關的網路攻擊中,有不少是針對政府機關網站下手,發動DDoS攻擊,後來甚至有駭客竄改烏克蘭網站,散布該國已經宣布投降的假消息,企圖動搖民眾的信心。

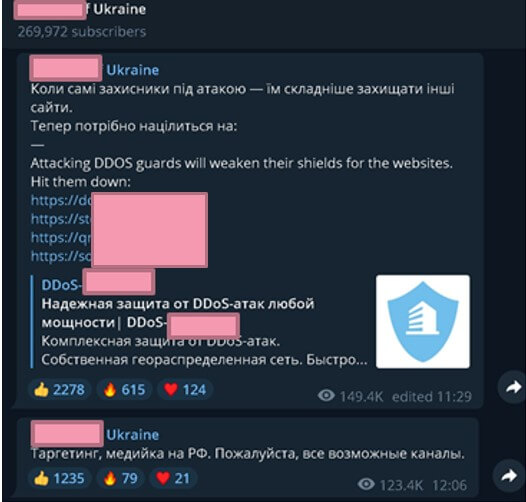

另一個相當特別的現象,則是在開戰後加密即時通訊軟體Telegram的使用者數量出現倍數成長。這些用戶增加的來源,包含了想要參與網路攻擊的駭客、藉此戰爭來詐騙的人士,以及傳遞戰況消息的媒體、自媒體。在這場戰爭中運用Telegram的情況,甚至還有烏克蘭政府號召的IT軍隊,也利用該即時通訊軟體的頻道來分配網路攻擊的任務。

在俄烏戰爭相關的網路攻擊之餘,針對汽車供應鏈的事故也相當值得留意,像是豐田(Toyota)就因內裝零件供應商小島工業遭到網路攻擊,而決定在3月1日將日本14座工廠停工1日,而輪胎製造商普利司通也傳出因遭駭而停工多日。

再者,勒索軟體Lapsus$宣稱攻擊Nivida的事故,駭客也不斷向該公司施壓,但並非直接索討贖金,而是要求解除部分顯示卡封鎖算力的限制,還有要求開放驅動程式的原始碼等,來換取駭客不洩露機密開發資料。

【攻擊與威脅】

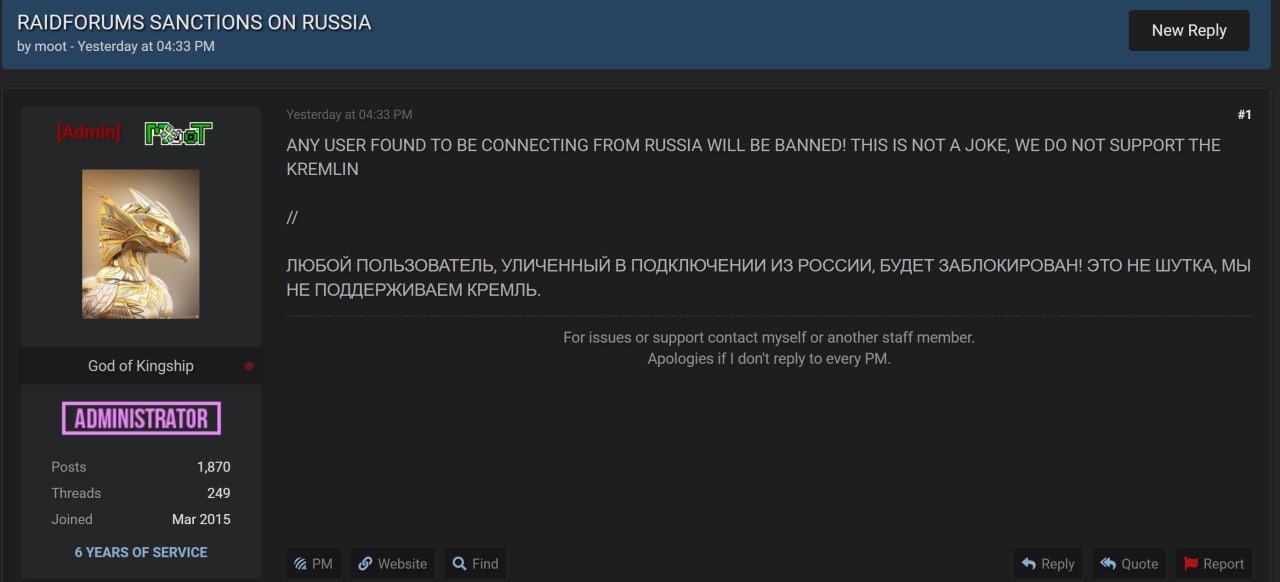

俄羅斯2月24日出兵烏克蘭,多個駭客組織積極為支持的國家表態,且已有網路攻擊行動。例如,駭客組織匿名者(Anonymous)揚言將對俄羅斯政府下手;而根據資安新聞網站Bleeping Computer的報導,駭客論壇Raidforums封鎖來自俄羅斯的用戶,且有人上傳一份宣稱是俄羅斯聯邦安全局(FSB)資料庫,內容是電子郵件帳號與加鹽密碼,警告俄羅斯政府的意味濃厚。

俄羅斯2月24日出兵烏克蘭,多個駭客組織積極為支持的國家表態,且已有網路攻擊行動。例如,駭客組織匿名者(Anonymous)揚言將對俄羅斯政府下手;而根據資安新聞網站Bleeping Computer的報導,駭客論壇Raidforums封鎖來自俄羅斯的用戶,且有人上傳一份宣稱是俄羅斯聯邦安全局(FSB)資料庫,內容是電子郵件帳號與加鹽密碼,警告俄羅斯政府的意味濃厚。

勒索軟體駭客組織Conti、CoomingProject,則是聲援俄羅斯政府。不過,Conti在表態的1個小時後改變說法,表示他們不與政府單位結盟,但還是會對西方國家攻擊俄羅斯關鍵基礎設施的行動有所回應。

勒索軟體Conti表態支持俄羅斯,成員對話內容、勒索軟體原始碼外洩

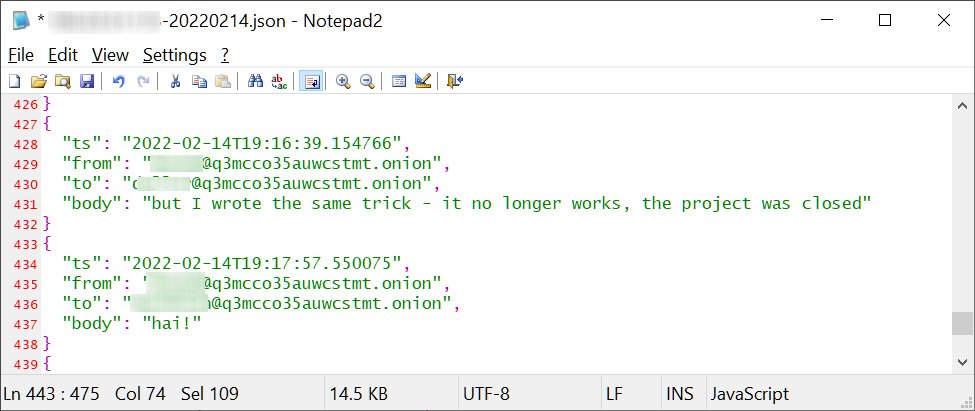

在俄羅斯對烏克蘭發動武裝攻擊後,勒索軟體駭客組織Conti表態聲援俄羅斯,但不久之後疑似遭到烏克蘭人士起底。根據資安新聞網站Bleeping Computer、Recorded Future的報導指出,一名烏克蘭人士取得了6萬多筆Conti成員的對話內容,並向多個新聞網站發送,經威脅情報業者Advanced Intelligence(AdvIntel)、資安業者Hold Security與Trellix確認,這些資料是從Conti所使用的即時通訊系統Jabber挖掘而得。根據這些被洩露的資料,也證實先前資安人員對於該駭客組織的調查確有其事,例如,Conti與惡意軟體TrickBot、Emotet之間的關係,以及殭屍網路TrickBot日前遭到關閉等。

在俄羅斯對烏克蘭發動武裝攻擊後,勒索軟體駭客組織Conti表態聲援俄羅斯,但不久之後疑似遭到烏克蘭人士起底。根據資安新聞網站Bleeping Computer、Recorded Future的報導指出,一名烏克蘭人士取得了6萬多筆Conti成員的對話內容,並向多個新聞網站發送,經威脅情報業者Advanced Intelligence(AdvIntel)、資安業者Hold Security與Trellix確認,這些資料是從Conti所使用的即時通訊系統Jabber挖掘而得。根據這些被洩露的資料,也證實先前資安人員對於該駭客組織的調查確有其事,例如,Conti與惡意軟體TrickBot、Emotet之間的關係,以及殭屍網路TrickBot日前遭到關閉等。

但對於洩露相關資料的人士身分,目前有兩派說法,Bleeping Computer、The Verge根據Hold Security的說法,認為是烏克蘭資安人員入侵Conti取得;而Recorded Future則認為是親烏克蘭的Conti成員洩露。但無論外洩的來源為何,研究人員指出,這些資料將有助於執法單位圍剿Conti。

自勒索軟體駭客組織表態支持俄羅斯政府後,有烏克蘭人士取得該組織成員自2021年1月下旬至今的對話內容,並於2月28日公布,但如今有人曝露更多可能會影響Conti運作的資料。根據資安新聞網站Bleeping Computer的報導,有人使用名為ContiLeaks的推特帳號,公布自該駭客組織首次發動攻擊(2020年6月)迄今的10.7萬筆對話內容,以及管理平臺儀表板的原始碼、惡意軟體BazarBackdoor的API資料等,其中,最引起資安人員關注的是一個以密碼保護的壓縮檔案,內有勒索軟體Conti的相關原始碼。但究竟這些資料公開後會帶來什麼影響?顯然有待觀察。

烏克蘭招募IT軍隊,鎖定俄羅斯31個關鍵基礎設施發動網路攻擊

俄羅斯出兵烏克蘭之後,烏克蘭疑似打算透過網路攻擊還以顏色。烏克蘭數位轉型部部長Mykhaylo Fedorov,於2月26日在網路上徵求自願的資安人員或是駭客,想要組織IT軍隊,針對俄羅斯31個關鍵基礎設施(CI)下手,這些包含了俄羅斯政府機關的IP位址、網路儲存裝置、郵件伺服器,以及3家銀行、當地大型搜尋引擎業者Yandex等。

根據網路流量分析業者NetBlock指出,克里姆林宮、下議院(State Duma)、國防部等俄羅斯政府單位的網站,同日疑似遭到分散式阻斷服務(DDoS)攻擊而離線。而這是在傳出烏克蘭國防部與資安業者Cyber Unit Technologies合作,在駭客論壇招募保護該國關鍵基礎設施的志士後,烏克蘭新一波的網路攻擊行動。

俄烏開戰,傳出白俄羅斯駭客疑似對烏克蘭士兵發動網路釣魚攻擊的現象。烏克蘭電腦緊急因應小組(CERT-UA)於2月25日提出警告,白俄羅斯駭客組織UNC1151鎖定烏克蘭武裝部隊的成員發動釣魚郵件攻擊,駭客發送帶有釣魚網站URL的信件,以要求郵件信箱帳號所有者的身分驗證為由,騙取帳密資料,並要脅收信人若不依照指示操作,帳號將會被永久停用。一旦收信人上當,駭客還會透過受害者的通訊錄來散布釣魚郵件。

但與這場武裝衝突相關的網路釣魚攻擊行動,不光是針對軍隊而來,例如,烏克蘭國家特別通訊暨資訊保護局(SSSCIP)與資安業者ESET,先後發現針對烏克蘭民眾、向烏克蘭組織捐款的人士下手的網釣攻擊。

惡意軟體FoxBlade於俄烏戰爭爆發前夕,攻擊烏克蘭軍事單位與政府機構

針對烏克蘭政府機關的網路攻擊,直到俄羅斯的武裝行動之前,仍接連出現。微軟宣稱於2月24日俄羅斯發射飛彈的幾個小時前,偵測到針對烏克蘭基礎架構的破壞性網路攻擊,其中,駭客運用名為FoxBlade的木馬程式,鎖定該國軍事單位、政府機構下手,受感染的電腦會被殭屍網路控制,用於發動分散式阻斷服務(DDoS)攻擊。該公司已向烏克蘭政府通報,並將FoxBlade的特徵碼加入防毒軟體Micorosoft Defender。

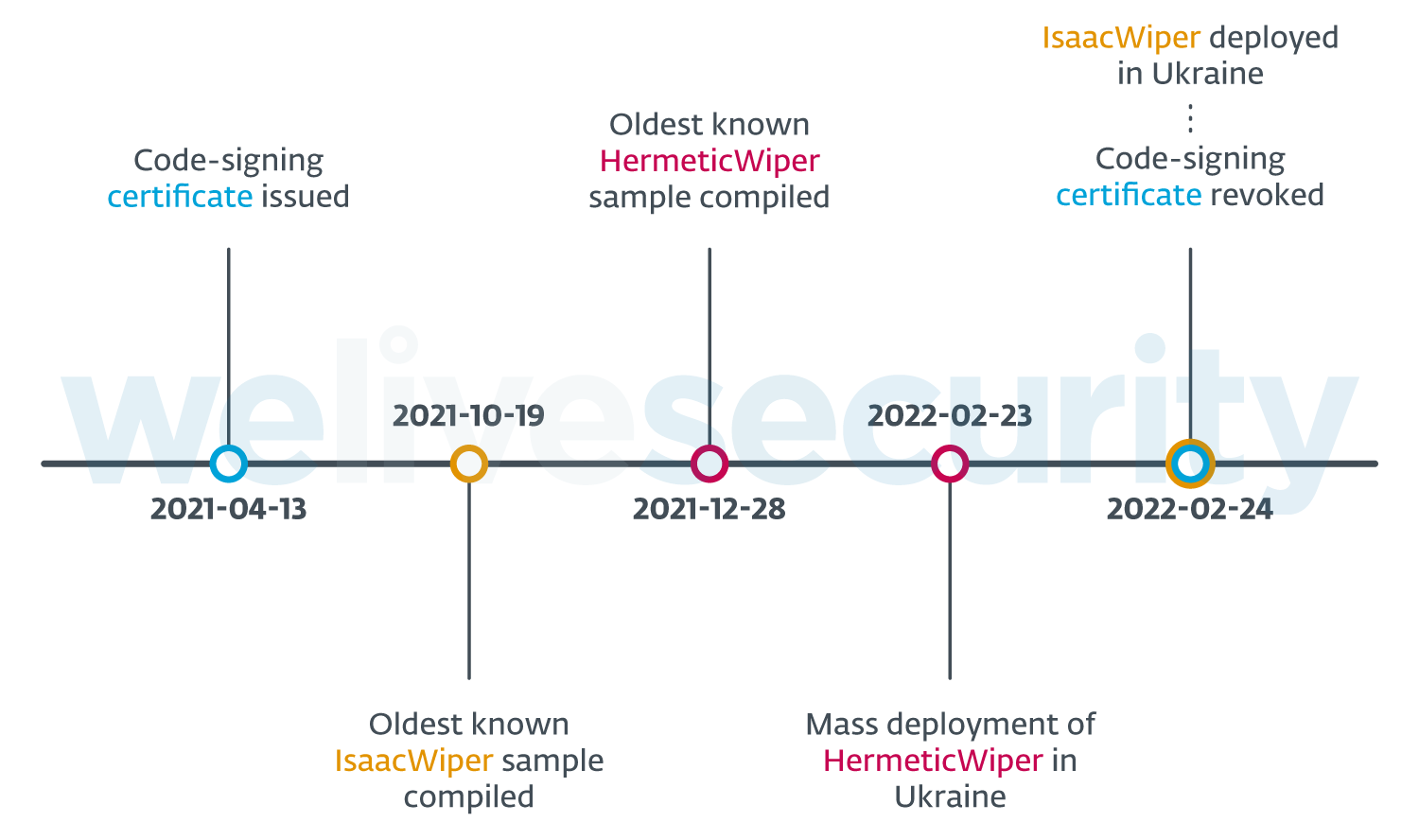

俄烏戰爭爆發前夕針對烏克蘭的網路攻擊恐不只一起!惡意軟體IsaacWiper鎖定政府機關破壞資料

俄羅斯開始發動武裝攻擊之前,鎖定烏克蘭政府機關的惡意軟體攻擊行動接連發生。資安業者ESET在2月23日發現名為HermeticWiper的資料破壞軟體(Wiper)攻擊行動後,他們最近揭露於24日至26日之間,出現的另一款資料破壞軟體IsaacWiper,駭客使用該軟體發動攻擊的對象與HermeticWiper不同,且駭客疑似搭配滲透測試工具Impacket進行橫向移動,在部分受害電腦裡駭客也植入木馬程式RemCom。

俄羅斯開始發動武裝攻擊之前,鎖定烏克蘭政府機關的惡意軟體攻擊行動接連發生。資安業者ESET在2月23日發現名為HermeticWiper的資料破壞軟體(Wiper)攻擊行動後,他們最近揭露於24日至26日之間,出現的另一款資料破壞軟體IsaacWiper,駭客使用該軟體發動攻擊的對象與HermeticWiper不同,且駭客疑似搭配滲透測試工具Impacket進行橫向移動,在部分受害電腦裡駭客也植入木馬程式RemCom。

研究人員指出,這兩款資料破壞工具的程式碼、攻擊特徵鮮少相似,但對於烏克蘭政府機關發動攻擊的時間相近,他們不排除背後操控惡意軟體的駭客組織可能有所關聯。

駭客組織匿名者宣稱攻陷俄國政府與媒體網站

自俄羅斯對烏克蘭發動武裝攻擊後,駭客組織匿名者(Anonymous)於2月25日揚言將對俄羅斯聯邦機構出手。事隔數日,根據新聞網站CNBC的報導,該組織聲稱他們破壞了多個俄羅斯政府網站的運作,這些機構包含了俄羅斯天然氣公司(Gazprom)、官方媒體RT News,以及包含克里姆林宮在內的數個俄羅斯與白俄羅斯政府單位等。

匿名者亦宣稱中斷了俄羅斯ISP營運,洩露白俄羅斯武器製造商Tetraedr的電子郵件信箱和文件,以及關閉電信業者Tvingo Telecom石油供應站的運作等。

在軍事情報的收集上,衛星可提供極為精確的位置,使得武器殺傷力可較為完整發揮,一旦相關設施遭到癱瘓,將可能左右戰爭的發展,而成為駭客發動網路攻擊的重要目標。隸屬於匿名者(Anonymous)的駭客組織Network Battalion 65(NB65),於3月1日宣稱癱瘓俄羅斯航太公司Roscosmos的控制中心,該國恐將無法使用間諜衛星,但此事隨即遭到俄羅斯否認。

根據資安新聞網站Bleeping Computer的報導,俄羅斯航太公司總裁Dmitry Rogozin於3月2日宣稱該控制中心正常運作,NB65是散布謠言的騙子。但在接受Rossiya 24電視臺訪問時,Dmitry Rogozin卻指控駭客對該國衛星基礎設施發動網路攻擊,就是對他們宣戰,該單位將與聯邦安全局(FSB)、總檢察長辦公室等單位發送相關情資,找出意圖發動相關攻擊的人士。

馬斯克要烏克蘭人小心使用衛星網際網路服務,因為有可能會成為俄羅斯攻擊目標

衛星在現代戰爭中為軍隊提供有關的追蹤,而具有重要的地位,例如,日前駭客宣稱駭入俄羅斯的衛星控制中心,恐影響該國軍隊戰力,而使得俄羅斯跳腳。但民用的衛星訊號也有可能遭到對手利用,而對防守方產生影響。

烏克蘭副總理Mykhailo Fedorov於俄烏戰爭開打後,向SpaceX執行長馬斯克(Elon Musk)求救,而得到這種透過衛星傳輸的星鏈(Starlink)網路支援,緩解部分網路基礎設施已遭破壞而無法通訊的情況。但現在馬斯克向烏克蘭提出警告,星鏈是目前在烏克蘭唯一非俄羅斯的衛星通訊系統,很有可能遭到鎖定,請務必小心使用,他甚至呼籲使用者應將天線擺放於遠離人們的地方,並且加以偽裝免得遭到破壞。

而衛星可能會被俄羅斯作為攻擊目標,並用於竊取烏克蘭軍事機密的情況,其實SpaceX火速提供服務之際,多倫多大學公民實驗室等多個單位就提出警告,因為,俄羅斯曾用這種訊號來在其他戰爭中追蹤對手。

俄烏戰爭開打,雙方的網路攻擊也你來我往,但現在竟然也波及到協助難民的國家。資安業者Proofpoint於2月24日,偵測到疑似由國家資助的網路釣魚攻擊行動Asylum Ambuscade,駭客冒用烏克蘭武裝部隊成員的電子郵件信箱,以2月23日北大西洋公約組織(NATO)安理會召開的緊急會議為誘餌,挾帶具有惡意巨集的Office文件,目標是負責歐洲交通與人口流動的政府官員,很可能是為俄羅斯政府蒐集烏克蘭難民的情報。

一旦收信人開啟附件,將會執行SunSeed惡意軟體。研究人員尚且無法確定攻擊者的身分,但發現攻擊特徵與白俄羅斯駭客組織UNC1151(亦稱TA445、Ghostwriter)的手法幾乎一致。

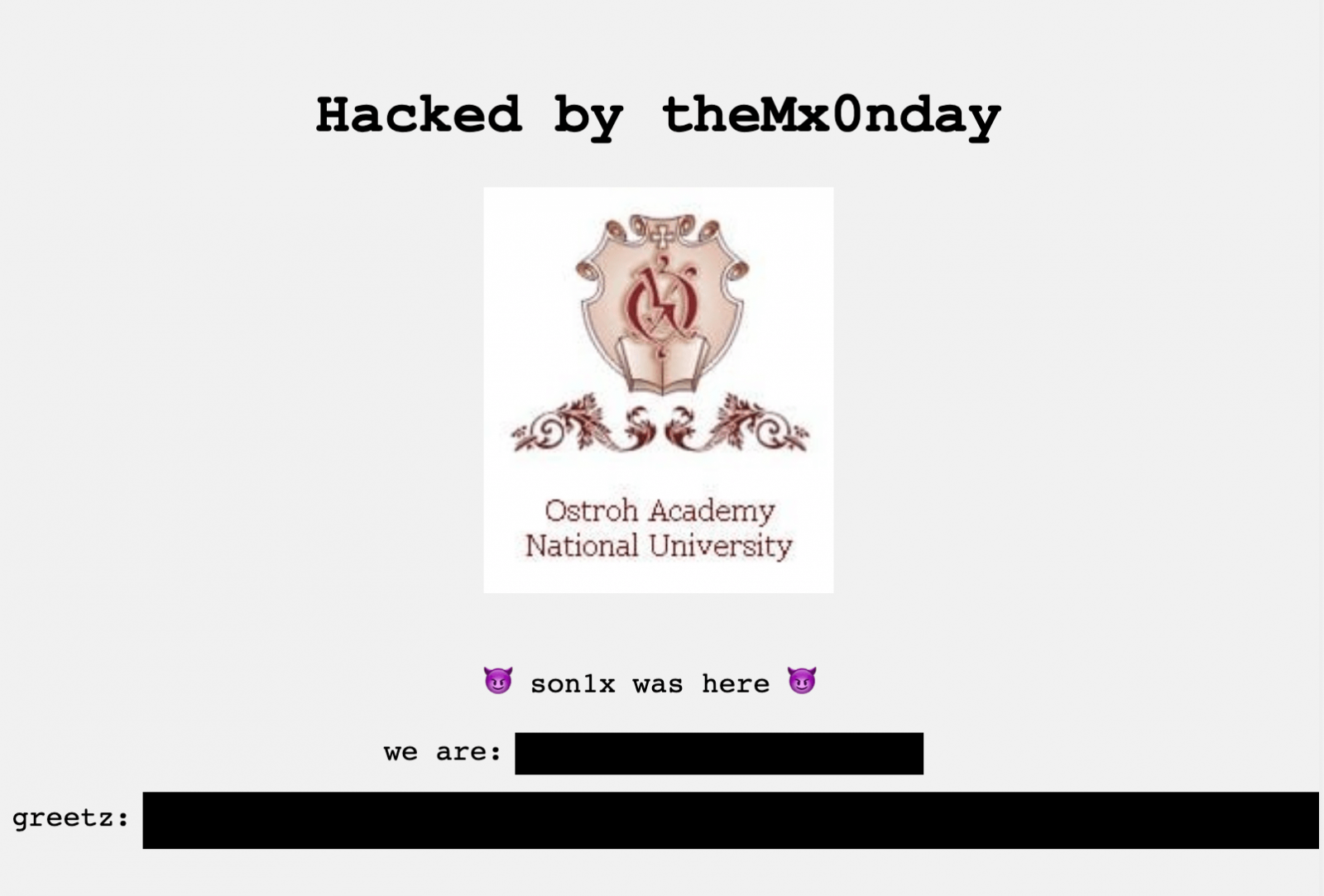

俄烏戰爭爆發後,逾30所烏克蘭大學WordPress網站遭到入侵

俄烏戰爭於2月24日爆發,駭客攻擊敵對陣營的政府機關、石油公司、電視臺的情況不時傳出,但他們如今也染指學術單位。資安業者Wordfence指出,他們看到Monday Group旗下的駭客組織theMx0nday,在俄羅斯入侵烏克蘭之後,開始對烏克蘭大學的網站,藉由WordPress網站的漏洞發動大規模攻擊,至少有30個大學的網站受害,在他們保護的376個烏克蘭大學網站中,2月26日的漏洞利用攻擊達到10.4萬次。

俄烏戰爭於2月24日爆發,駭客攻擊敵對陣營的政府機關、石油公司、電視臺的情況不時傳出,但他們如今也染指學術單位。資安業者Wordfence指出,他們看到Monday Group旗下的駭客組織theMx0nday,在俄羅斯入侵烏克蘭之後,開始對烏克蘭大學的網站,藉由WordPress網站的漏洞發動大規模攻擊,至少有30個大學的網站受害,在他們保護的376個烏克蘭大學網站中,2月26日的漏洞利用攻擊達到10.4萬次。

駭客疑似來自巴西,並藉由惡意流量代管業者Njalla的VPN服務,來埋藏攻擊來源。該資安業者也宣布,將針對烏克蘭的WordPress網站免費提供即時情資。

參與戰爭的軍人個資落入敵營,很有可能影響軍隊士氣。根據烏克蘭新聞網站Ukrainska Pravda的報導,該國國防戰略中心取得俄羅斯出兵的軍人名冊,當中包含了軍人的姓名、護照號碼,以及所屬單位等資料,共有約12萬名軍人名列其中,此新聞網站新聞亦公布這份名單。

但根據The Register的報導指出,許多資安研究員比對這份名單後,仍無法證實是否為有效資料。而無論該名單內容的真實性為何,這樣的資料出現,還是有可能左右俄軍士氣,因為,無論士兵遭俘虜或是戰死,敵對國家可能會藉此找上他們的家屬秋後算帳。

駭客入侵烏克蘭政府網站,佯稱烏克蘭已投降,兩國要簽署和平條約

俄烏戰爭已進行超過一個星期,傳出駭客竄改烏克蘭政府網站,想要動搖軍心的情況。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)、烏克蘭安全局(SSU)指出,他們發現敵對陣營的駭客入侵地方政府網站,並宣稱烏克蘭已經投降,俄羅斯和烏克蘭即將簽署和平協議的謠言。而烏克蘭議會也提出類似的警訊,指出駭客挾持了赫爾松公共廣播新聞臺,也打算散布上述烏克蘭投降的謠言。此外,烏克蘭安全局也指控俄羅斯軍事情報局(GRU),利用Telegram頻道在散發不實訊息。

俄烏戰爭已進行超過一個星期,傳出駭客竄改烏克蘭政府網站,想要動搖軍心的情況。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)、烏克蘭安全局(SSU)指出,他們發現敵對陣營的駭客入侵地方政府網站,並宣稱烏克蘭已經投降,俄羅斯和烏克蘭即將簽署和平協議的謠言。而烏克蘭議會也提出類似的警訊,指出駭客挾持了赫爾松公共廣播新聞臺,也打算散布上述烏克蘭投降的謠言。此外,烏克蘭安全局也指控俄羅斯軍事情報局(GRU),利用Telegram頻道在散發不實訊息。

日前在香港反送中示威活動裡,民眾所使用的加密即時通訊軟體Telegram,在俄烏戰爭也不時傳出被運用的消息。例如,烏克蘭用來招募IT軍隊,向俄羅斯的關鍵基礎設施發動網路攻擊;而俄羅斯也疑似用Telegram頻道發動情報戰,但實際的情況又是如何?資安業者Check Point指出,自戰爭爆發後,相關群組每天用戶人員增長約100倍,目前這些群組平均擁有20萬人,而意圖鎖定俄羅斯進行網路攻擊的群組,平均人數更突破25萬。

日前在香港反送中示威活動裡,民眾所使用的加密即時通訊軟體Telegram,在俄烏戰爭也不時傳出被運用的消息。例如,烏克蘭用來招募IT軍隊,向俄羅斯的關鍵基礎設施發動網路攻擊;而俄羅斯也疑似用Telegram頻道發動情報戰,但實際的情況又是如何?資安業者Check Point指出,自戰爭爆發後,相關群組每天用戶人員增長約100倍,目前這些群組平均擁有20萬人,而意圖鎖定俄羅斯進行網路攻擊的群組,平均人數更突破25萬。

研究人員觀察到在俄烏衝突中,3種型態的Telegram用戶以爆炸性的速度增加,這些用戶包含了鎖定俄羅斯發動網路攻擊的駭客組織、以協助烏克蘭的名義募款的網路詐騙者,以及繞過主流媒體的戰爭新聞媒體等。他們呼籲Telegram用戶,要特別留意捐款詐騙的手法,並查核群組散布的新聞真實性。

Nvidia證實遭網攻,有駭客團體宣稱是他們所為,恐嚇該公司若不解除限制與開放原始碼就洩密

GPU大廠Nvidia於2月25日,證實遭到網路攻擊,暗網情資業者DarkTracer、資安研究員Soufiane Tahiri發現,疑似是勒索軟體Lapsus$所為,駭客宣稱竊得員工密碼與NLTM密碼雜湊,並揚言要公布1 TB資料,但事隔2天有了新的發展。

資安業者Emsisoft研究員Brett Callow於2月27日指出,該駭客組織指控Nvidia對他們發動攻擊,將虛擬機器(VM)裡面的資料進行加密,不過駭客因已備份相關資料,而不受加密影響。

根據Tom's Hardware於3月1日報導指出,勒索軟體駭客Lapsus$在Nivida證實員工資料遭到外洩後,打算出售部分竊得的資料,並宣稱內含能突破該廠牌於GA102與GA104晶片上,限縮挖礦算力的Lite Hash Rate(LHR)相關機密,若是Nvidia不希望他們將資料公布,駭客要求該廠商自行為顯示卡移除LHR。假若駭客真的外洩LHR相關資料,將有可能左右顯示卡市場。對此,Nvidia沒有發表回應。

勒索軟體駭客Lapsus$於3月2日增加新的要求,要求Nvidia承諾永久開放三大作業系統的GPU驅動程式原始碼,並且是基於免費、開放的軟體授權模式(FOSS)公布,否則他們揚言要釋出近期上市GPU產品的完整檔案,包含矽晶片、繪圖處理、電腦晶片組,範圍包括RTX 3090 Ti與後續新推出的版本。關於這段打著開放原始碼旗號、試圖拉攏公眾與社群,同時又意有所指抹黑Nvidia的恐嚇勒索訊息,在截稿之前,我們並未看到Nvidia做出任何公開回應。

汽車大廠Toyota宣布日本14家工廠停工,起因疑似零件供應商遭到網路攻擊

汽車大廠因零件供應商遭駭,面臨車輛生產雪上加霜的情況。日本汽車大廠豐田於2月28日發布公告表示,他們因零件供應商小島工業(Kojima Industries)系統故障,決定自3月1日開始,關閉日本14家工廠、暫停共28條生產線的運作。豐田旗下的商用車公司日野(Hino),也同樣宣布將於3月1日關閉2家工廠的營運。隨後豐田於3月1日中午宣布,3月2日日本工廠將恢復正常運作。

汽車大廠因零件供應商遭駭,面臨車輛生產雪上加霜的情況。日本汽車大廠豐田於2月28日發布公告表示,他們因零件供應商小島工業(Kojima Industries)系統故障,決定自3月1日開始,關閉日本14家工廠、暫停共28條生產線的運作。豐田旗下的商用車公司日野(Hino),也同樣宣布將於3月1日關閉2家工廠的營運。隨後豐田於3月1日中午宣布,3月2日日本工廠將恢復正常運作。

但這起事故發生的時機相當敏感,因為俄羅斯對烏克蘭出兵後,許多國家相繼對俄羅斯祭出制裁,有些人對於Toyota這起事故發生的原因,認為很可能是俄羅斯進行報復。對此,日本首相岸田文雄表示,政府正在了解整起事故,目前尚未發現與俄羅斯有關的跡象。

駭客鎖定汽車零件廠商發動攻擊的情況,又傳出一起事故。根據新聞網站ZDNet的報導,輪胎大廠普利司通位於北美與拉丁美洲的工廠,傳出正在從網路攻擊中復原受害系統,要求員工不要上班數日。普利司通疑似於2月27日凌晨察覺網路攻擊,並於當日就請員工回家,且到了3月1日似乎尚未恢復運作──他們告知於2日排班的員工不需上班。

駭客廣泛運用Log4Shell漏洞發動DDoS攻擊、挖礦攻擊

自Log4Shell漏洞細節被公布,駭客於2021年12月至2022年1月,大肆利用這項漏洞發動攻擊,如今雖已稍微趨緩,但相關威脅仍舊存在,IT人員仍不能掉以輕心。資安業者Barracuda近期公布Log4Shell威脅態勢報告,他們發現運用該漏洞最為頻繁的是殭屍網路Mirai,藉此入侵並控制受害裝置,然後發動分散式阻斷服務(DDoS)攻擊,駭客也利用這項漏洞來投放BillGates、Muhstik等惡意軟體,或是在受害電腦植入挖礦軟體XMRig、Kinsing。而對於攻擊來源,研究人員指出逾8成來自美國,其次是日本、德國、荷蘭、俄羅斯。

自Log4Shell漏洞細節被公布,駭客於2021年12月至2022年1月,大肆利用這項漏洞發動攻擊,如今雖已稍微趨緩,但相關威脅仍舊存在,IT人員仍不能掉以輕心。資安業者Barracuda近期公布Log4Shell威脅態勢報告,他們發現運用該漏洞最為頻繁的是殭屍網路Mirai,藉此入侵並控制受害裝置,然後發動分散式阻斷服務(DDoS)攻擊,駭客也利用這項漏洞來投放BillGates、Muhstik等惡意軟體,或是在受害電腦植入挖礦軟體XMRig、Kinsing。而對於攻擊來源,研究人員指出逾8成來自美國,其次是日本、德國、荷蘭、俄羅斯。

應用系統API遭到駭客濫用的現象,如今有顯著加劇的趨勢。資安業者Salt Security指出,他們發現最近的12個月裡,利用API發動攻擊的惡意流量增加了681%,且在他們調查的250個受訪者中,95%表示組織曾遭遇相關攻擊事件。研究人員認為,組織的應用系統API安全性普遍不足,是被駭客盯上的主要原因。因為,IT人員往往集中於開發階段的安全檢測,而無法察覺在實際上線後可能會出現的設計邏輯缺陷。此外,有34%組織仰賴廠商提供的API解決方案,而沒有制訂相關的安全政策。

殭屍網路TrickBot的新後門程式AnchorMail,透過電子郵件流量來埋藏攻擊行動

殭屍網路TrickBot又有新的攻擊行動,而引起研究人員關注。IT廠商IBM發現,TrickBot駭客組織近期針對他們開發的後門程式AnchorDNS進行改良,而開發出新的後門程式AnchorMail(亦稱Delegatz),兩者之間的最大不同點,在於後者透過SMTP和IMAP協定與C2中繼站通訊,並採用TLS加密連線進行。研究人員認為,這麼做使得這個後門程式的行蹤,更加隱密而難以察覺。

中國駭客將後門程式Daxin埋藏於作業系統核心,攻擊政府單位與關鍵基礎設施

中國駭客使用運作極為隱密的後門程式,接近10年才被資安業者公諸於世。資安業者賽門鐵克揭露名為Daxin的後門程式,駭客主要鎖定受到高度保護,或是沒有連接網際網路的重要電腦,進行間諜行動,受害者多半為與中國利益有關的組織。

中國駭客使用運作極為隱密的後門程式,接近10年才被資安業者公諸於世。資安業者賽門鐵克揭露名為Daxin的後門程式,駭客主要鎖定受到高度保護,或是沒有連接網際網路的重要電腦,進行間諜行動,受害者多半為與中國利益有關的組織。

研究人員指出,Daxin是以Windows核心驅動程式的型態運作,且能透過挾持TCP流量的方式,將攻擊埋藏於合法流量裡,而不易被察覺。賽門鐵克自2021年11月發現Daxin,但調查後發現,該後門程式從2013年就已出現,且當時即具備上述大部分的攻擊能力。

安卓木馬TeaBot鎖定逾400個金融機構用戶,竊取帳密和簡訊內容

安卓木馬透過Google Play市集上,看似無害的App散布,這種手法近期再度出現。資安業者Cleafy揭露近期木馬程式TeaBot的攻擊行動,這款惡意軟體自2021年初出現,當時是透過網釣簡訊(Smishing)散布,但研究人員警告,駭客近期透過上架於Google Play的QR Code掃描App,來挾帶TeaBot,一旦受害者安裝之後,這個App就會彈出要求更新的訊息,若是依照指示操作,就會在受害手機植入TeaBot。

再者,與先前在2021年5月發現的TeaBot相比,近期出現的TeaBot鎖定的目標更廣,從原本約60間銀行的用戶,如今擴及逾400家金融機構的顧客,這些金融機構包括了銀行、保險、加密貨幣交易所等,再者,新版TeaBot提供俄文、斯洛伐克語、簡體中文介面,而讓使用這些語言的受害者更難察覺異狀。

【漏洞與修補】

GitLab於2月25日發布14.8.2、14.7.4、14.6.5版安全更新,當中修補7個漏洞,其中最值得留意的是CVE-2022-0735,這項漏洞與註冊工作排程執行的Runner有關,CVSS風險層級達到9.6分,影響GitLab 12.10以後的版本。一旦攻擊者利用這項漏洞,就能透過未經授權的使用者來竊取Runner註冊的Token,而造成資訊洩露的情況。GitLab提醒,安裝新版軟體可能會導致群組與專案的Runner註冊Token重置,或是影響採用自動化流程來註冊Runner的功能,管理者升級前應考慮先備份相關的Token。

7成5醫用輸液幫浦存在已知安全漏洞

醫療用輸液幫浦存在的安全漏洞,近年來多次有資安人員揭露,甚至引起美國政府發布資安通報,呼籲用戶應儘速修補,但尚未修補的情況仍相當嚴重。資安業者Palo Alto Networks針對醫療院所逾20萬個輸液幫浦進行分析,結果發現,75%的設備存在已知漏洞,其中值得留意的是,52%存在CVE-2019-12255、CVE-2019-12264漏洞,這些漏洞的CVSS風險層級分別為9.8分與7.1分。研究人員認為,醫療院所應考慮採取較為積極的防護策略,而首先要對於網路上的設備進行盤點。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09