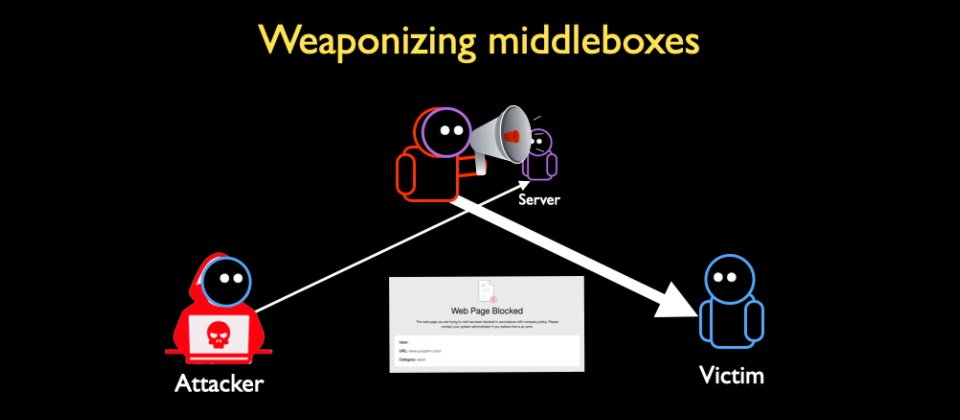

去年一篇研究報告提出防火牆中內容過濾系統等中間裝置(Middlebox),可能會被用來進行TCP反射攻擊的理論,資安業者Akamai表示他們已觀察到許多真實的攻擊案例。(圖片來源/USENIX)

去年8月,一群研究人員發表了《讓中間裝置成為TCP反射攻擊的武器》(Weaponizing Middleboxes for TCP Reflected Amplification)研究報告,指出諸如防火牆、網頁內容過濾系統等中間裝置,可能會被用來進行TCP反射攻擊,而資安業者Akamai今年就看到了許多真實的攻擊案例,而此一新興的分散式服務阻斷攻擊(DDoS)型態最多將可放大75倍的攻擊流量。

中間裝置指的是置放於通訊兩端之間的設備,最常見的是防火牆與網頁內容過濾系統,研究人員發現某些中間裝置在執行內容過濾政策時,並未考慮TCP串流狀態,代表這些裝置可回應狀態外的TCP封包,相關的回應包含避免使用者存取被封鎖的內容,進而造成DDoS攻擊,有些裝置的放大能量甚至超越UDP洪水攻擊,估計全球存在著數十萬臺可能遭到濫用的中間裝置。

利用中間裝置進行DDoS放大攻擊原本只是理論,但Akamai今年就已看到實際的攻擊行動,受害者遍布金融、旅遊、遊戲、媒體到網路代管等產業。

Akamai指出,駭客可以偽裝成受害者的IP,傳送包含遭封鎖之HTTP請求標題的各種TCP封包,中間裝置收到這些封包之後便會產生回應,在其中一個攻擊案例中,駭客只傳送了一個33位元酬載的封包,就觸發了2,156位元的回應,放大率為65倍。

過去駭客要執行體積型的TCP DDoS攻擊必須先存取大量的機器與頻寬,但借道中間裝置卻只需要很小的攻擊力道,就能獲得數十倍的攻擊成效,降低了攻擊門檻。

目前Akamai所觀察到的中間裝置DDoS放大攻擊的案例並不多,攻擊力道也不大,不過,最早利用該技術的巔峰攻擊流量只有50Mbps,而最近一次的攻擊流量便已成長到11Gbps,顯示駭客正在逐步測試與擴大攻擊能量。

研究人員則於報告中警告,防禦中間裝置攻擊並不容易,由於中間裝置可接受假冒的位址,使得駭客得以冒充任何位於中間裝置之後的IP位址展開攻擊,若受害者規模不大,可能只有少數IP受到影響,但若受害者是個國家的監控系統,那麼該國境內的任何IP都有可能遭到此類的DDoS反射攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13