Font Awesome Free 5.4.1 by @fontawesome - https://fontawesome.com, CC BY 4.0, via Wikim

Log4Shell漏洞已經補好了嗎?安全廠商發現最新一隻後門程式正在網路散布,企圖感染尚未修補Log4j漏洞的Linux裝置。

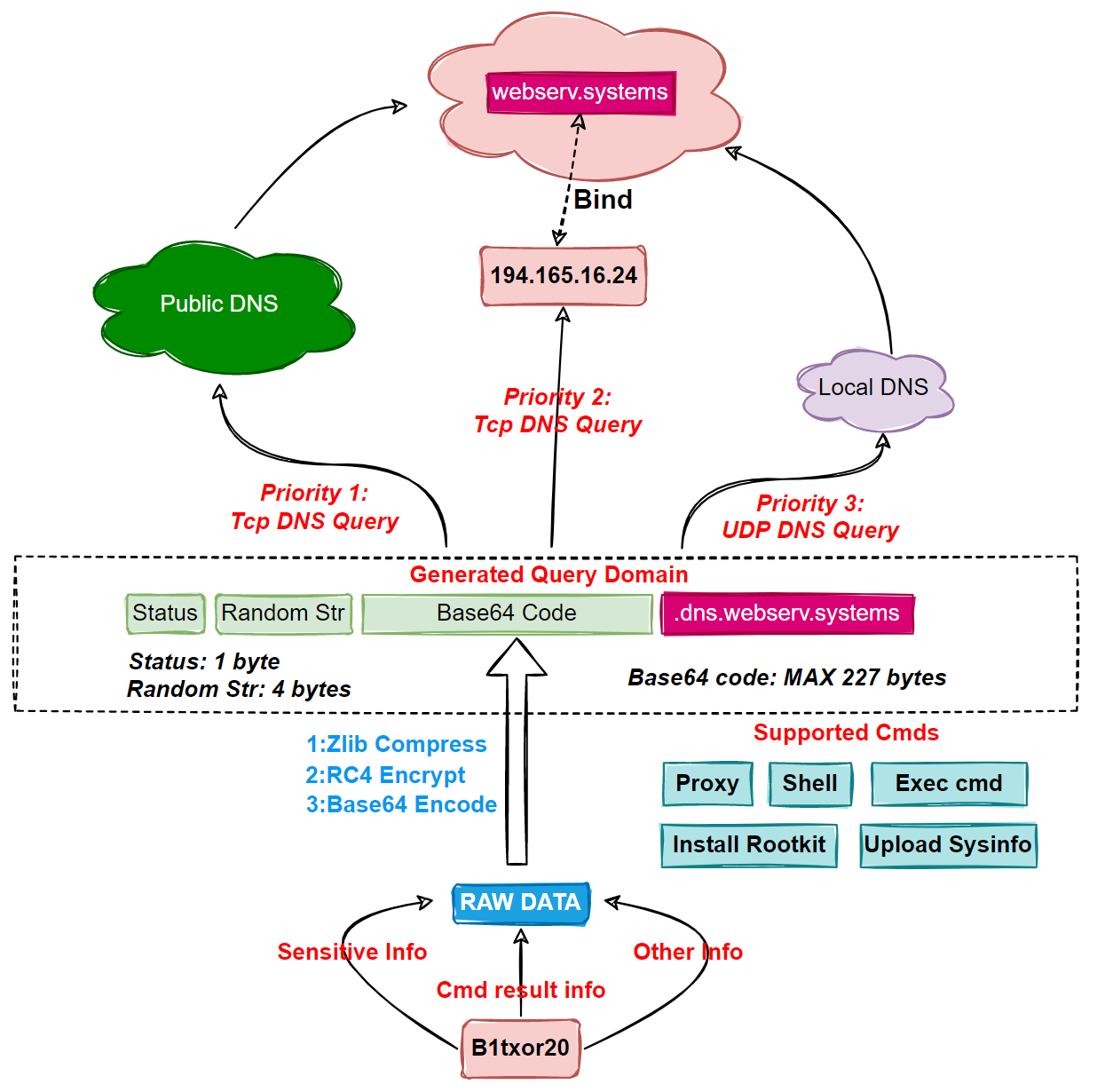

自去年Log4j漏洞遭安全研究人員揭露後,已經被各種惡意程式用來發動攻擊,包括Elknot、Gafgyt、Mirai、Tsusnami/Muhstik等。今年2月,360 Netlab公司的誘捕系統又攔截到利用Log4j漏洞散布的惡意ELF檔案。根據該檔案的檔名,以及使用的XOR加密演算法及RC4演算法金鑰長度20bytes,安全廠商將之命名為B1txor20。

簡而言之,B1txor20是一隻Linux平臺的後門程式,利用DNS Tunnel技術建立C&C伺服器的通訊連線。DNS Tunnel攻擊是將資料及其他程式或協定編碼成DNS查詢,可用以在DNS伺服器上植入惡意程式,進而遠端控制。

圖片來源/360 Netlab

研究人員共抓到4隻B1txor20樣本,總共約支援15項功能,主要功能除了傳統後門程式的Shell程式、執行任意指令、上傳敏感資訊功能外,還能開啟Socket5 proxy、以及下載及安裝Rootkit。從其行為來看,B1txor20利用DNS Tunnel建立C&C訊息通道、支援直接連線或中繼傳輸,也能使用ZLIB壓縮、RC4加密、BASE64編碼來保護對外流量。它主要攻擊目標是ARM、X64 CPU架構的Linux系統。

B1txor20作者雖然開發了許多功能,但很多還尚未使用,有些功能更存在臭蟲。研究人員認為B1txor20未來還會持續改進,並根據攻擊目的啟用新功能,或演化出新變種。他們發現惡意程式作者竟然申請了個長達6年的網域,推論是想大幹一票。

這是最新一隻鎖定Linux系統Log4j漏洞的惡意程式。360 Netlab去年12月也揭露Mirai、Tsunami/Muhstik以及Linux惡意軟體SitesLoader攻擊Linux裝置。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10