繼洩露Nvidia、三星、Vodafone等大型IT業者的程式碼後,本週勒索軟體駭客組織Lapsus$洩露了微軟部分產品的原始碼,並聲稱取得Okta的超級使用者帳號,而這兩家公司都證實他們遭到入侵,並聲稱是有使用者帳號遭駭而導致資料外洩。

在這兩起事故之後,Lapsus$的部分成員身分遭到起底,主導這個駭客組織的很可能是名16歲少年,而且家長只知道小孩精通電腦,完全不曉得他在從事駭客的行為。這讓人想起英國警方曾經在2020年2月,透過海報要家長留意小孩使用電腦的情況。雖然該海報武斷地聲稱,小孩使用滲透測試工具Kali Linux、洋蔥網路瀏覽器Tor、即時通訊軟體Discord,很有可能就是在從事駭客行為,而讓部分家長覺得恐有誤導之嫌,但水能載舟亦能覆舟,這些工具多數人的確是用於正當的用途,但駭客也經常濫用這些合法的工具進行寄生攻擊(LoL),或是用於向被害人討論贖金的支付事宜等。

烏克蘭戰爭經過一個月,相關的網路攻擊行動也出現策略與手段上的變化。首先,自開戰以來就不斷攻擊俄羅斯關鍵基礎設施(CI)的駭客組織匿名者(Anonymous),他們開始透過更多管道,如易受攻擊的印表機,向俄羅斯民眾宣達反戰訊息,並指控該國政府刻意封鎖發動戰爭的情況,希望由當地民眾向政府施壓而能夠停止戰爭。而在此之前,這些駭客透過破壞電視臺、入侵加油站的資訊看板,來傳達相關訊息。

另一方面,這些駭客也針對雀巢下手,理由是該公司仍維持俄羅斯的相關業務,但遭到雀巢否認。駭客揚言,要對其他「還在繳稅給克里姆林罪犯政權」的企業發動網路攻擊。這也突顯企業也必須在烏克蘭戰爭中選邊站的情況,且有可能會面臨敵對陣營駭客的網路攻擊。

除了上述的攻擊行動,開發者破壞軟體專案來表達反對俄羅斯開戰的訴求,而形成所謂的「抗議軟體」,也相當值得留意,雖然大部分人認同這些開發者的訴求,但是這樣的做法在開發者社群引起不滿,且甚至有資安業者以CVE編號來列管。這種評價兩極的做法雖然很難評論對錯,但對於使用相關軟體的IT人員,勢必會形成管理負擔。

【攻擊與威脅】

勒索軟體駭客Lapsus$聲稱竊得微軟Bing、Cortana的原始碼

勒索軟體駭客Lapsus$最近動作頻頻,陸續洩露了Nivida、三星、Vodafone等IT大廠的機密資料,最近又有新的受害者。根據資安新聞網站Bleeping Computer的報導,Lapsus$於3月20日宣稱,他們成功入侵Azure DevOps伺服器,當中疑似包含了語音助理Cortana、搜尋引擎Bing等產品的原始碼,並於21日洩露部分資料,宣稱內有90%的Bing原始碼,以及約45%的Bing Maps、Cortana原始碼。對此,微軟也表明他們知悉此事,並正在著手調查。

勒索軟體駭客Lapsus$最近動作頻頻,陸續洩露了Nivida、三星、Vodafone等IT大廠的機密資料,最近又有新的受害者。根據資安新聞網站Bleeping Computer的報導,Lapsus$於3月20日宣稱,他們成功入侵Azure DevOps伺服器,當中疑似包含了語音助理Cortana、搜尋引擎Bing等產品的原始碼,並於21日洩露部分資料,宣稱內有90%的Bing原始碼,以及約45%的Bing Maps、Cortana原始碼。對此,微軟也表明他們知悉此事,並正在著手調查。

而在這次洩露的資料裡,還有部分是LG內部檔案,而這是該組織一年內第2次洩露LG的資料。

Okta證實勒索軟體駭客Lapsus$曾於1月入侵技術支援工程師的筆電

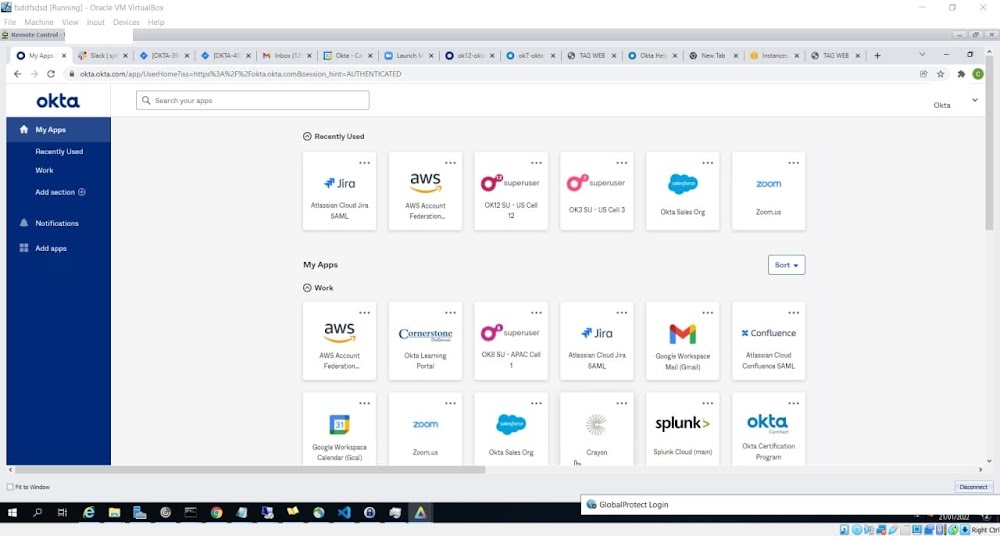

勒索軟體駭客Lapsus$在外洩微軟Azure DevOps儲存的程式原始碼後,沒多久又公布另一家受害公司的截圖。根據資安新聞網站Cyber Kendra的報導,Lapsus$疑似於1月21日入侵身分驗證管理業者Okta,並取得超級使用者權限,能夠存取該公司的AWS、Zoom、Gmail、Crayon、Splunk應用系統,並在3月20日公布竊得微軟原始碼的消息一個小時後,上傳Okta遭駭的螢幕截圖。

勒索軟體駭客Lapsus$在外洩微軟Azure DevOps儲存的程式原始碼後,沒多久又公布另一家受害公司的截圖。根據資安新聞網站Cyber Kendra的報導,Lapsus$疑似於1月21日入侵身分驗證管理業者Okta,並取得超級使用者權限,能夠存取該公司的AWS、Zoom、Gmail、Crayon、Splunk應用系統,並在3月20日公布竊得微軟原始碼的消息一個小時後,上傳Okta遭駭的螢幕截圖。

Lapsus$聲稱,他們沒有竊取Okta的資料,而是鎖定該公司的客戶為下手目標。

隔日,該公司做出更多說明,表示在經過清查後,約有2.5%客戶的資料可能被駭客看過,甚至是進一步濫用,他們已經個別通知這些顧客,並強調該公司提供的服務仍正常運作,沒有遭到破壞。

而對於這起事件發生的經過,該公司指出,他們在今年1月的時候,發現有外部供應商客戶支援工程師的帳號遭到異常存取,但駭客沒有成功,該外部供應商獲報後委由外部資安業者著手調查,結果發現,攻擊者在2022年1月16日至21日,可存取這名工程師的筆電,這樣的結果與Lapsus$昨天公布的螢幕截圖內容相符。Okta指出,該名工程師的帳號確實能存取Jira的工單,或是使用者名單,且能協助用戶重設密碼,但無法新增使用者,或是下載顧客的資料庫。

針對上述Okta的說明,Lapsus$似乎不以為然,該組織宣稱攻擊的對象是瘦客戶端(Thin Client),而非筆電,並強調他們藉由超級使用者的身分,可重設約95%使用者的密碼和雙因素驗證(MFA)機制。

附帶一提的是,在昨天的螢幕截圖中,也出現雲端服務業者Cloudflare的帳號,對此該公司也做出說明,表明採取已相關措施,他們的客戶不會受到影響。

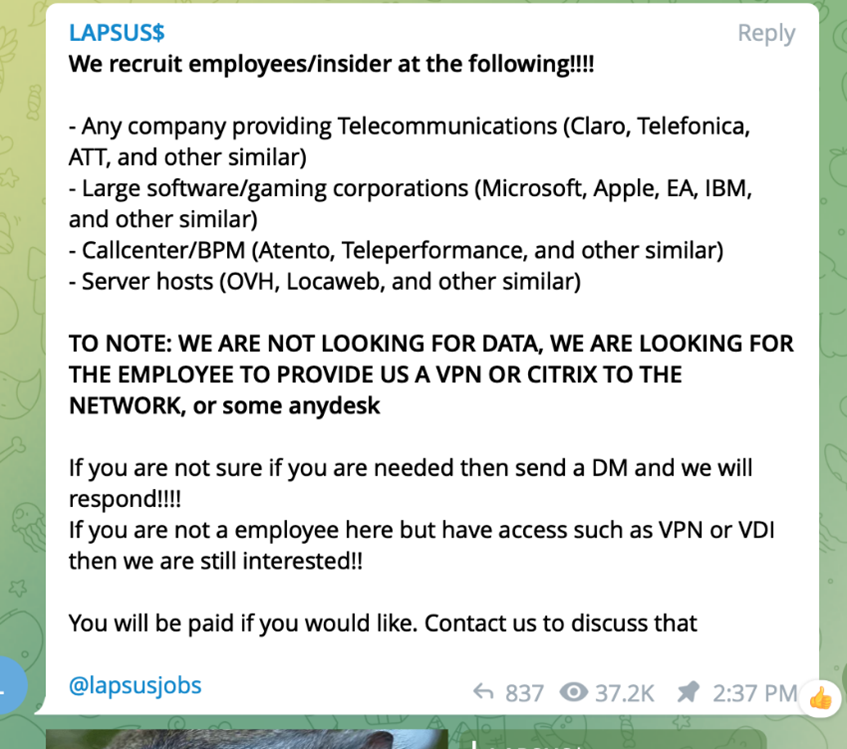

微軟研究人員揭露勒索軟體駭客Lapsus$的攻擊手法

勒索軟體駭客Lapsus$(亦稱為DEV-0537)聲稱挾持Azure DevOps帳號,取得微軟搜尋引擎Bing、語音助理Cortana、Bing地圖的原始碼,微軟也隨後於3月22日晚間公布初步調查結果,駭客入侵其中一個員工的帳號,進而得到有限的原始碼存取權限,該公司亦強調,駭客存取他們的程式碼並不會增加資安風險。

勒索軟體駭客Lapsus$(亦稱為DEV-0537)聲稱挾持Azure DevOps帳號,取得微軟搜尋引擎Bing、語音助理Cortana、Bing地圖的原始碼,微軟也隨後於3月22日晚間公布初步調查結果,駭客入侵其中一個員工的帳號,進而得到有限的原始碼存取權限,該公司亦強調,駭客存取他們的程式碼並不會增加資安風險。

雖然微軟沒有透露駭客如何入侵該名員工的電腦,但他們也進一步揭露對於Lapsus$攻擊行動的觀察,指出這些駭客可能透過多種管道取得進入受害組織的管道,包含了與受害組織的員工串通,或是透過部署RedLine、地下論壇、公開的外洩帳密資料庫取得,進而存取VPN、遠端桌面連線(RDP)、虛擬桌面環境(VDI),或是如Okta、Azure AD身分管理系統等,開始進入受害組織。值得注意的是,為了通過雙因素驗證(MFA),這些駭客可能會不斷觸發MFA通知轟炸受害的使用者,或是使用SIM卡挾持攻擊(SIM Swapping)來達到目的。

在成功進入受害組織的內部網路環境後,Lapsus$就會運用AD Explorer軟體來找尋高權限帳號,並鎖定SharePoint、Confluence、JIRA、Slack,以及Teams等協作平臺來竊取更多帳密,進而用來存取儲存於GitLab、GitHub、Azure DevOps的原始碼。

勒索軟體駭客Lapsus$首腦可能是名16歲英國少年

近期因入侵Nvidia、三星、微軟等IT業者而引起關注的駭客組織Lapsus$,幕後的主使者很可能是名少年。根據彭博社的報導,隸屬於其中一家Lapsus$受害企業的4名研究人員進行調查後發現,該組織的主使者身分,疑似居住於距離英國牛津大學8公里處的16歲少年,這名少年經常使用White或breachbase為ID在網路上留言,去年在地下論壇RaidForums公布藝電(Electronic Arts)內部資料780 GB,而竊取相關資料的攻擊者傳出與Lapsus$有關。該新聞媒體找到該名青年住處,並訪問他的母親,但該名母親表示對Lapsus$完全不知情。

但為何這名青年的身分為何會曝光?資安新聞網站Krebs on Security取得消息人士的說法指出,可能是這名少年買下個資肉搜網站Doxbin後與社群發生衝突,導致自己的身分遭到起底而曝光。

英國警方逮捕7名涉嫌參與Lapsus$駭客組織攻擊行動的青少年

在新聞媒體彭博社找到疑似勒索軟體駭客組織Lapsus$的主嫌後,傳出英國警方已介入調查此事。根據英國廣播公司(BBC)的報導,英國倫敦市警局於3月24日逮捕7名涉嫌參與該駭客組織的青少年,他們的年紀介於16至21歲,警方訊問後已釋回。而對於可能是主嫌的少年,日前其他駭客起底他的身分後指出,先前的攻擊行動已讓他不法所得累積達300個比特幣,相當於1,400萬美元,並公布該名少年可能參與的網路攻擊行動。

而這樣的情況,其實早已引起研究人員的注意,資安業者Unit 221B聲稱,在去年年中就已經掌握他的真實姓名,並與Palo Alto Networks合作進行追蹤,且定期向執法單位通報。而對於該名少年的進一步資訊,BBC指出,他患有自閉症而就讀於特殊教育學校。

針對此事的反應,這名少年的父親表示,該名少年精通電腦且花費大量時間使用,但從未聽他提及從事駭客的事情。他們打算阻止兒子使用電腦。

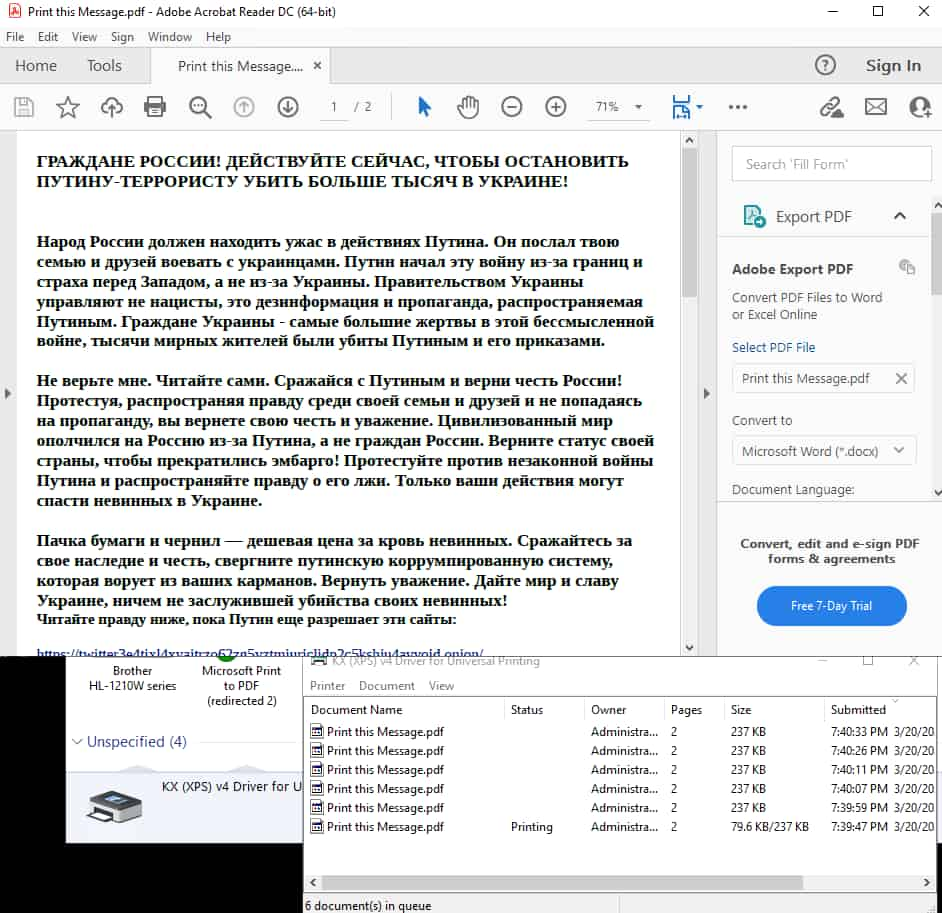

駭客組織匿名者發動大規模列印攻擊,在俄羅斯散布反戰訊息

自俄羅斯向烏克蘭開戰以來,駭客組織匿名者(Anonymous)不斷設法對俄羅斯發動網路攻擊,而現在他們打算透過印表機向當地民眾發送反戰訊息。

自俄羅斯向烏克蘭開戰以來,駭客組織匿名者(Anonymous)不斷設法對俄羅斯發動網路攻擊,而現在他們打算透過印表機向當地民眾發送反戰訊息。

根據資安新聞網站HackRead的報導,駭客組織匿名者鎖定俄羅斯境內存在弱點或是組態配置不當的印表機,發送反戰爭的訊息,並指控俄羅斯政府長期封鎖當地民眾獲取外界資訊的權利,這些駭客亦透過相關文宣呼籲民眾,透過Tor瀏覽器來突破政府的資訊封鎖。匿名者宣稱,截至3月20日,他們已入侵156臺印表機,並印出至少40萬份文宣。

食品大廠雀巢疑遭駭客組織匿名者入侵,但聲稱外洩資料是該公司先前不慎流出

為了抵制發動烏克蘭戰爭的俄羅斯,不少企業暫停當地業務,但也有部分企業因維持營運而遭到駭客圍剿。駭客組織匿名者(Anonymous)於3月22日宣稱入侵食品大廠雀巢的資料庫,竊得10 GB的資料,包含了電子郵件、密碼,以及企業客戶資訊等,並公布5萬筆企業客戶的資料。匿名者表明發動攻擊的原因與雀巢持續在俄羅斯營運有關,並要脅「還在繳稅給克里姆林罪犯政權」的企業48小時內若不退出當地市場,將會成為他們的攻擊目標。

對此,雀巢於23日向新聞媒體Fortune、Gizmodo透露,他們沒有遭到入侵,這些資料是使用於建置B2B網站時不慎流出。但可能是遭到烏克蘭總統澤倫斯基點名後飽受輿論壓力,雀巢還是在同日宣布暫停在俄羅斯的大部分業務,僅提供基本食品給當地民眾。

NPM套件node-ipc作者加入額外的相依套件抗議俄羅斯發動戰爭,有資安業者認為是資安漏洞並指派CVE編號

為了表達對於俄羅斯入侵烏克蘭的不滿,有程式開發人員藉由捆綁的套件來表達訴求。資安業者Synk於3月15日,發現Vue.js前端的JavaScript框架裡,命令列介面(CLI)軟體疑似遭到軟體供應鏈攻擊。經調查後發現,原因發生在其相依套件node-ipc上,該套件的作者Brandon Nozaki Miller(RIAEvangelist)先是在3月8日,製作名為Peacenotwar的套件,宣稱目的是要展示控管Node模組的重要性,並同時抗議俄羅斯威脅世界和平的行徑,但該名開發者後來於15日將其納入node-ipc的相依套件,而導致Vue.js命令列介面等NPM套件,也被納入了Peacenotwar。

Synk認為,雖然該名開發者的目的是表達反戰訴求,但此舉很可能會破壞開源社群的生態,因此他們還是決定將其登記為CVE-2022-23812進行列管,並呼籲用戶使用沒有夾帶Peacenotwar的舊版node-ipc。

俄羅斯銀行Sber應用程式遭駭,起因疑似駭客竄改開源程式庫

開源軟體開發者透過成立特定的「抗議軟體」專案,來表達對於俄羅斯發動戰爭的不滿,這樣的情況也引起俄羅斯的企業關注,並認為當中可能存在針對他們的惡意程式碼。根據新聞網站The Verge的報導,俄羅斯銀行Sber近期向顧客發出通知,呼籲他們暫時不要更新應用程式,原因是這些新版軟體可能會含有針對俄羅斯的惡意程式碼,一旦用戶更新軟體,就可能感染惡意軟體。

雖然該銀行沒有明確指出惡意軟體的名稱,但該新聞網站指出,疑似就是新版的NPM套件node-ipc,開發者鎖定俄羅斯的開發人員,在他們的電腦桌面上植入反戰爭的訊息。

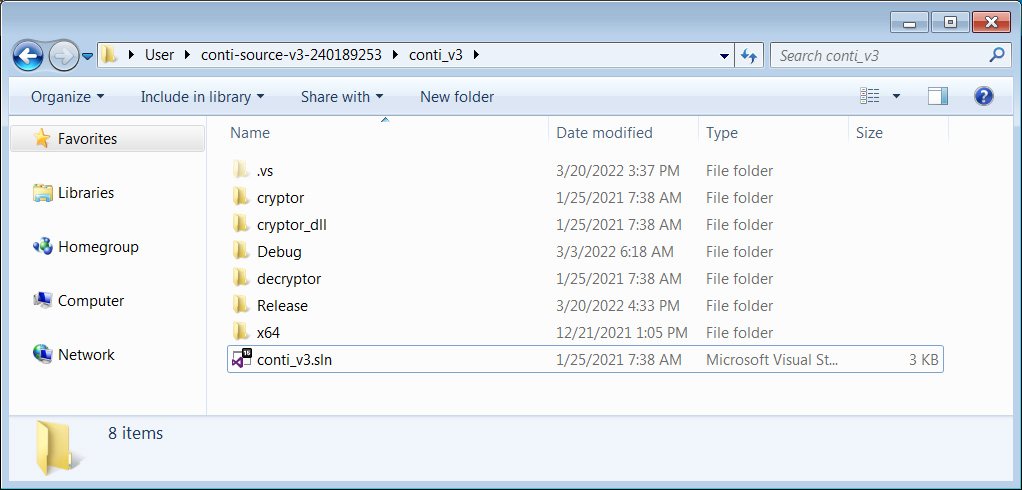

烏克蘭人士再度公布勒索軟體Conti的原始碼

勒索軟體Conti表態支持俄羅斯,引起烏克蘭人士的不滿,有人先後公布該組織的內部討論記錄,以及部分的原始碼,該名人士最近再度發布新的資料。根據資安新聞網站Bleeping Computer的報導,一名烏克蘭人士於3月20日,使用名為Conti Leaks的推特帳號,宣稱將勒索軟體Conti第3版的原始碼上傳到惡意軟體檢測網站VirusTotal,隨後並以受到密碼保護的壓縮檔案,來公布該勒索軟體的原始碼。值得留意的是,雖然該程式碼的最後修改日期為2021年1月25日,但到截稿之前,沒有防毒軟體引擎能察覺其攻擊行為。

勒索軟體Conti表態支持俄羅斯,引起烏克蘭人士的不滿,有人先後公布該組織的內部討論記錄,以及部分的原始碼,該名人士最近再度發布新的資料。根據資安新聞網站Bleeping Computer的報導,一名烏克蘭人士於3月20日,使用名為Conti Leaks的推特帳號,宣稱將勒索軟體Conti第3版的原始碼上傳到惡意軟體檢測網站VirusTotal,隨後並以受到密碼保護的壓縮檔案,來公布該勒索軟體的原始碼。值得留意的是,雖然該程式碼的最後修改日期為2021年1月25日,但到截稿之前,沒有防毒軟體引擎能察覺其攻擊行為。

駭客攻擊俄羅斯肉品業者Miratorg,並使用BitLocker加密檔案

去年5月大型肉品業者JBS遭勒索軟體攻擊引起關注,如今又有大型肉品業者遭到檔案加密攻擊的情況。根據資安新聞網站Bleeping Computer的報導,俄羅斯聯邦獸醫和植物檢疫監督機構Rosselkhoznadzor指出,該國肉品產銷業者Miratorg近日遭到嚴重的網路攻擊,駭客使用Windows內建的BitLocker功能來加密檔案,疑似是透過政府的獸醫服務資訊系統VetIS入侵該公司,很有可能是一起供應鏈攻擊事件,影響Miratorg旗下近20家子公司。對此,Miratorg也於3月18日發布聲明證實遭到網路攻擊,並承諾不會影響對俄羅斯肉品的供應。

俄羅斯駭客組織InvisiMole鎖定烏克蘭下手

俄羅斯駭客再度透過網路釣魚攻擊,向烏克蘭民眾散布惡意軟體。烏克蘭電腦緊急應變小組(CERT-UA)於上週得知,俄羅斯駭客組織InvisiMole正在發動釣魚郵件攻擊,並在郵件裡挾帶501_25_103.zip與捷徑檔案(LNK),一旦收信人開啟檔案,電腦將會下載HTML應用程式檔案(HTA),並執行VBScript,目的是要在受害電腦植入惡意程式LoadEdge。CERT-UA指出,一旦LoadEdge成功與C2中繼站連線,將會進一步下載DNS隧道(DNS Tunneling)工具,以及資料收集與後門狀態監控模組。

中國駭客組織TA416利用烏克蘭戰爭等歐洲時事為誘餌,散布Hodur後門程式

中國駭客組織TA416(亦稱Mustang Panda、RedDelta、Pkplug)日前被發現疑似針對協助烏克蘭難民的歐洲外交單位下手,但最近有研究人員指出,類似的攻擊行動可能早在去年下半就開始。資安業者ESET揭露從2021年8月開始的惡意軟體攻擊行動,駭客組織TA416透過網路釣魚的方式,攻擊研究單位、網際網路供應商(ISP),以及歐洲外交使館,以惡意文件檔案散布後門程式Hodur,受害者多數位於蒙古和越南,但也有少數位於歐洲與非洲國家。

中國駭客組織TA416(亦稱Mustang Panda、RedDelta、Pkplug)日前被發現疑似針對協助烏克蘭難民的歐洲外交單位下手,但最近有研究人員指出,類似的攻擊行動可能早在去年下半就開始。資安業者ESET揭露從2021年8月開始的惡意軟體攻擊行動,駭客組織TA416透過網路釣魚的方式,攻擊研究單位、網際網路供應商(ISP),以及歐洲外交使館,以惡意文件檔案散布後門程式Hodur,受害者多數位於蒙古和越南,但也有少數位於歐洲與非洲國家。

研究人員指出,駭客相當會掌握時事,這些文件誘餌的內容,不只包含了在烏克蘭戰爭中,歐洲國家邊境的情況,還有像是武漢肺炎的旅遊限制事項文件,或是歐盟理事會的決議等,其中,後者是利用歐盟理事會網站公布的文件再加入惡意內容,而讓受害者難以察覺異狀。

巴西駭客聲稱透過弱密碼,入侵消費者信用業者環聯南非分公司

駭客嘗試透過暴力破解的方式入侵,因管理者使用極為容易的弱密碼而快速破解。消費者信用徵信公司環聯(TransUnion)於3月20日發布公告,駭客疑似濫用管理員的帳密存取該公司南非伺服器,他們也接到駭客的勒索訊息,並表態不會付錢。環聯察覺異常存取的跡象後,暫停顧客存取的服務並會同資安業者著手調查。初步調查顯示,一臺位於隔離網路的伺服器受到攻擊事件影響,該伺服器存放了部分南非業務的資料。

根據資安新聞網站Bleeping Computer報導,巴西駭客組織N4ughtysecTU宣稱是他們所為,並竊得約5,400萬個客戶的資料,而他們入侵的方式,僅是針對SFTP伺服器暴力破解管理員的密碼而得手,駭客找到的密碼是「Password」。

日本醫療諮詢平臺Doctors Me的AWS S3儲存桶配置不當,用戶個資曝光

雲端資料庫配置不當的情況再添一例,而且還是發生在提供醫療諮詢的網站上。資安業者SafetyDetectives指出,他們在去年11月11日,發現日本醫療諮詢平臺Doctors Me的AWS S3儲存桶,因沒有適當的存取權限控管,曝露30萬個檔案、共30 GB的資料,經分析後約波及1.2萬人。研究人員隨後通報了Doctors Me、日本電腦緊急應變小組(JPCERT/CC)、AWS。研究人員指出,這些資料的曝光,恐導致病人的隱私遭到侵犯,尤其不少幼兒的臉部,也出現在病徵說明的照片裡面,而讓駭客有機會來進行追蹤,而Doctors Me也有可能會因為違反當地的個人資料保護法APPI,面臨最高1億日元的罰款。

雲端CRM業者HubSpot驚傳資料外洩,波及近30家加密貨幣業者

提供企業客戶關係管理(CRM)系統的業者遭駭,有可能導致客戶的使用者資料遭到洩露。加密貨幣交易所Circle、BlockFi、Pantera Capital等近期發布資安通報,表示他們因採用HubSpot的客戶關係管理系統,而受到HubSpot遭到駭客入侵事件波及,部分用戶的資料外洩。

而HubSpot也發布公告指出,他們在3月18日發現駭客挾持其中一名員工的帳號,進而竊取近30家加密貨幣業者的客戶資料,該公司已通知受到波及的加密貨幣業者,但沒有透露攻擊事件發生的原因。

臺港菲等國的彩券行遭到攻擊,駭客竟是透過WPS Office漏洞下手

別以為使用其他文書處理軟體替代微軟Office就能高枕無憂,因為最近有一起攻擊事故是鎖定中國軟體業者金山軟件推出的WPS Office而來,且攻擊的目標也很罕見。

別以為使用其他文書處理軟體替代微軟Office就能高枕無憂,因為最近有一起攻擊事故是鎖定中國軟體業者金山軟件推出的WPS Office而來,且攻擊的目標也很罕見。

防毒業者Avast於3月22日,揭露名為Operation Dragon Castling的攻擊行動,駭客鎖定臺灣、香港、菲律賓的彩券行而來,利用WPS Office更新模組的零時差漏洞CVE-2022-24934,在受害電腦植入後門程式MulCom。研究人員無法確定攻擊者的身分,但研判是使用中文的APT駭客所為。金山獲報上述漏洞後已予以修補,但臺灣代理商並未發布相關資安通報。

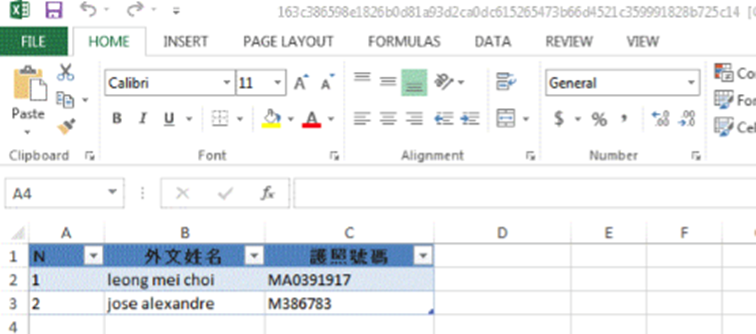

韓國駭客DarkHotel鎖定澳門飯店下手,以處理活動相關的事宜發動網釣攻擊

駭客組織鎖定飯店即將舉辦的活動,發動釣魚郵件攻擊,這樣的手法可能使得收信人難以察覺異狀而中招。資安業者Trellix揭露南韓駭客組織DarkHotel的攻擊行動,駭客自2021年11月下旬,以澳門特別行政區政府旅遊局(Macao Government Tourism Office)的名義,發送釣魚郵件給鷺環海天度假酒店(Grand Coloane Resort)、永利皇宮(Wynn Palace)等當地17家飯店,要求員工填寫附件的Excel表格,來說明特定人士是否要居住在飯店。

駭客組織鎖定飯店即將舉辦的活動,發動釣魚郵件攻擊,這樣的手法可能使得收信人難以察覺異狀而中招。資安業者Trellix揭露南韓駭客組織DarkHotel的攻擊行動,駭客自2021年11月下旬,以澳門特別行政區政府旅遊局(Macao Government Tourism Office)的名義,發送釣魚郵件給鷺環海天度假酒店(Grand Coloane Resort)、永利皇宮(Wynn Palace)等當地17家飯店,要求員工填寫附件的Excel表格,來說明特定人士是否要居住在飯店。

一旦員工開啟上述的表格,就有可能觸發惡意軟體,而導致電腦遭到竊密。研究人員指出,駭客疑似因武漢肺炎疫情再度升溫,許多活動延後舉行,而在今年1月18日停止攻擊行動。

蘇格蘭心理諮商機構SAMH傳出遭勒索軟體RansomEXX攻擊

近年來駭客攻擊醫療院所的情況不時發生,但若對象是心理諮商機構,很有可能導致病人因相關的診斷資料外洩,而造成更嚴重的傷害。心理諮商機構蘇格蘭心理健康協會(SAMH)於3月18日,發布聲明表示他們遭到網路攻擊,全國和地方辦公室的電子郵件系統受到影響,部分電話線也面臨無法運作的情況。該組織於21日再度公告通訊依舊中斷的現象,並表明已與警方合作進行調查。

而對於攻擊者的身分,資安業者Bitdefender指出,發動攻擊的可能是勒索軟體RansomEXX,駭客疑似在暗網上公布竊得的12 GB資料,包含了病人的駕照、護照等個資,以及志工的居家地址和電話號碼等,其中部分個資的內容,還涵括了密碼及信用卡詳細資料。

希臘郵政公司ETLA遭勒索軟體攻擊導致業務中斷

駭客鎖定交通運輸業者發動網路攻擊的情況,過往多數是針對物流業者,但現在也有對於郵局的攻擊事故發生。根據資安新聞網站Bleeping Computer的報導指出,希臘郵政業務公司ETLA證實,他們在3月20日遭到網路攻擊,駭客運用尚未修補的漏洞來投放惡意軟體,攻擊行動的目標是加密與該公司營運相關的重要系統。不過,駭客是否向ETLA留下勒索訊息,以及資料外洩的範圍,該公司沒有進一步說明。

而對於這起事件產生的影響,目前ETLA無法提供郵件投遞、轉帳、支付帳單等業務,許多使用者在臉書上回報,他們無法追蹤包裏寄送的進度。

研究人員發現勒索軟體DeadBolt攻擊威聯通NAS的情況再度升溫

今年1月鎖定威聯通(QNAP)的NAS設備而來的勒索軟體DeadBolt,因在勒索用戶的同時也企圖向威聯通施壓,宣稱該公司可透過5個比特幣的代價,買到駭客利用的漏洞詳細資料。這個勒索軟體在威聯通發布相關更新後,攻擊行動已趨於緩和,但在最近又有再度升溫的現象。資安業者Censys指出,他們自3月16日至19日,發現受感染的NAS設備增加了869臺,總共已有1,146臺成為該勒索軟體的受害者,其中大多數設備執行的QTS作業系統,Linux核心的版本是5.10.60。究竟這次是針對特定版本QTS的攻擊行動,還是鎖定尚未安裝修補程式的設備下手?仍不得而知。

美國警告勒索軟體AvosLocker鎖定關鍵基礎設施下手,臺灣也有受害者

勒索軟體屢屢鎖定關鍵基礎設施(CI)下手的現象,先前美國政府曾警告Ragnar Locker近期已攻擊了52個設施,但不到半個月後相關單位再度發出警告,要CI業者嚴加戒備。美國聯邦調查局(FBI)、財政部、金融犯罪執法局(FinCEN)聯手,於3月18日發出資安通報,指出勒索軟體AvosLocker已鎖定當地的金融服務業者、關鍵製造業、政府設施等產業發動攻擊。FBI亦在公告裡公布AvosLocker的詳細資料,並特別提及這些駭客還會在發動勒索軟體攻擊後,還會打電話向受害者施壓,並引導他們到付款網站,部分攻擊事故駭客在還會要脅發動分散式阻斷服務(DDoS)攻擊。

FBI指出,駭客聲稱受害者至少遍及臺灣、美國、中國等12個國家。FBI在此通報裡,提供了防護措施供相關業者參考。

勒索軟體駭客BlackMatter亦曾使用另一款勒索軟體BlackCat

.jpg) 惡名昭彰的勒索軟體駭客組織BlackCat(亦稱Alphv),日前傳出很可能就是另一個組織BlackMatter的成員另起爐灶,現在研究人員找到兩個組織新的關連。思科在2021年12月調查勒索軟體BlackCat的攻擊事故時,發現其中一個被用於持續通訊的C2網域,曾被BlackMatter於同年9月使用,他們進一步分析,兩起事故的攻擊者採用了共通的工具、一致的檔案命名方式,以及攻擊手法。

惡名昭彰的勒索軟體駭客組織BlackCat(亦稱Alphv),日前傳出很可能就是另一個組織BlackMatter的成員另起爐灶,現在研究人員找到兩個組織新的關連。思科在2021年12月調查勒索軟體BlackCat的攻擊事故時,發現其中一個被用於持續通訊的C2網域,曾被BlackMatter於同年9月使用,他們進一步分析,兩起事故的攻擊者採用了共通的工具、一致的檔案命名方式,以及攻擊手法。

針對上述發現,研究人員認為,BlackMatter所屬的駭客,很可能在BlackCat成立的初期曾使用這個新的勒索軟體,而導致上述的現象,這項發現也再度映證兩個駭客組織之間的關連。

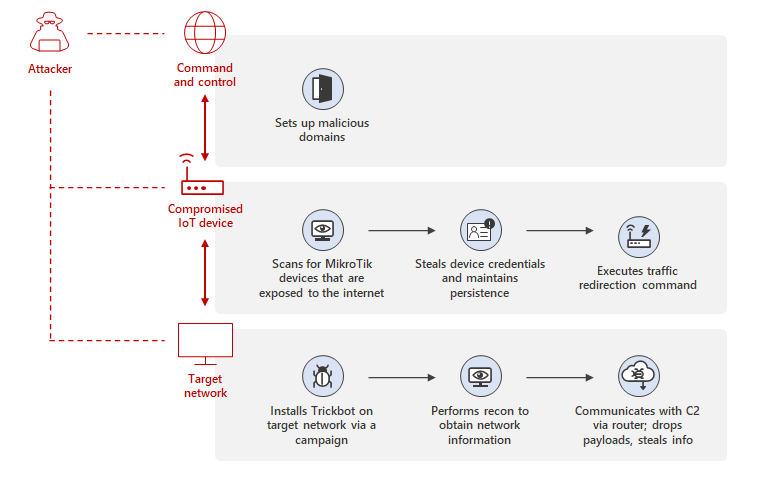

殭屍網路TrickBot鎖定MikroTik路由器設備而來

殭屍網路TrickBot的攻擊行動,因駭客不斷強化該殭屍網路病毒的持久能力,以及規避偵測的手法而備受關注,而近期出現鎖定特定廠牌網路設備進行感染的情況,使得研究人員提出警告。微軟近日發現,TrickBot將攻擊目標從個人電腦延伸到物聯網(IoT)裝置,而現在駭客將其C2中繼站的基礎設施加以調整,鎖定MikroTik路由器設備而來,使得這些受威染的設備成為C2中繼站的代理伺服器,並將惡意流量透過非標準的網路連接埠傳送。

殭屍網路TrickBot的攻擊行動,因駭客不斷強化該殭屍網路病毒的持久能力,以及規避偵測的手法而備受關注,而近期出現鎖定特定廠牌網路設備進行感染的情況,使得研究人員提出警告。微軟近日發現,TrickBot將攻擊目標從個人電腦延伸到物聯網(IoT)裝置,而現在駭客將其C2中繼站的基礎設施加以調整,鎖定MikroTik路由器設備而來,使得這些受威染的設備成為C2中繼站的代理伺服器,並將惡意流量透過非標準的網路連接埠傳送。

駭客究竟如何掌控這些路由器?研究人員提到,很有可能是使用出廠預設的管理員密碼,或者是透過暴力破解攻擊。此外,若是路由器執行早於6.42版的RouterOS作業系統,駭客也可能會利用漏洞CVE-2018-14847下手。對此,研究人員提供檢測工具,讓管理者能檢查MikroTik路由器是否遭到感染。

惡意軟體Serpent透過軟體管理系統Chocolatey散布,攻擊法國多個公家機關與公司行號

有一套軟體管理系統Chocolatey,可讓管理者自動部署多種應用程式的更新,最近據傳被駭客用於攻擊行動。這件事之所以被曝光,源於資安業者Proofpoint揭露使用Serpent的後門程式攻擊行動,對方鎖定法國政府機關、房仲業者、建設公司下手。駭客使用惡意Word文件來散布Chocolatey,然後藉此安裝Python與PySocks等開發工具,下載偽造成圖片檔案的惡意軟體Serpent建置後門,再投放其他做案工具。研究人員尚未確認攻擊者身分,但認為這是一起間諜行動。

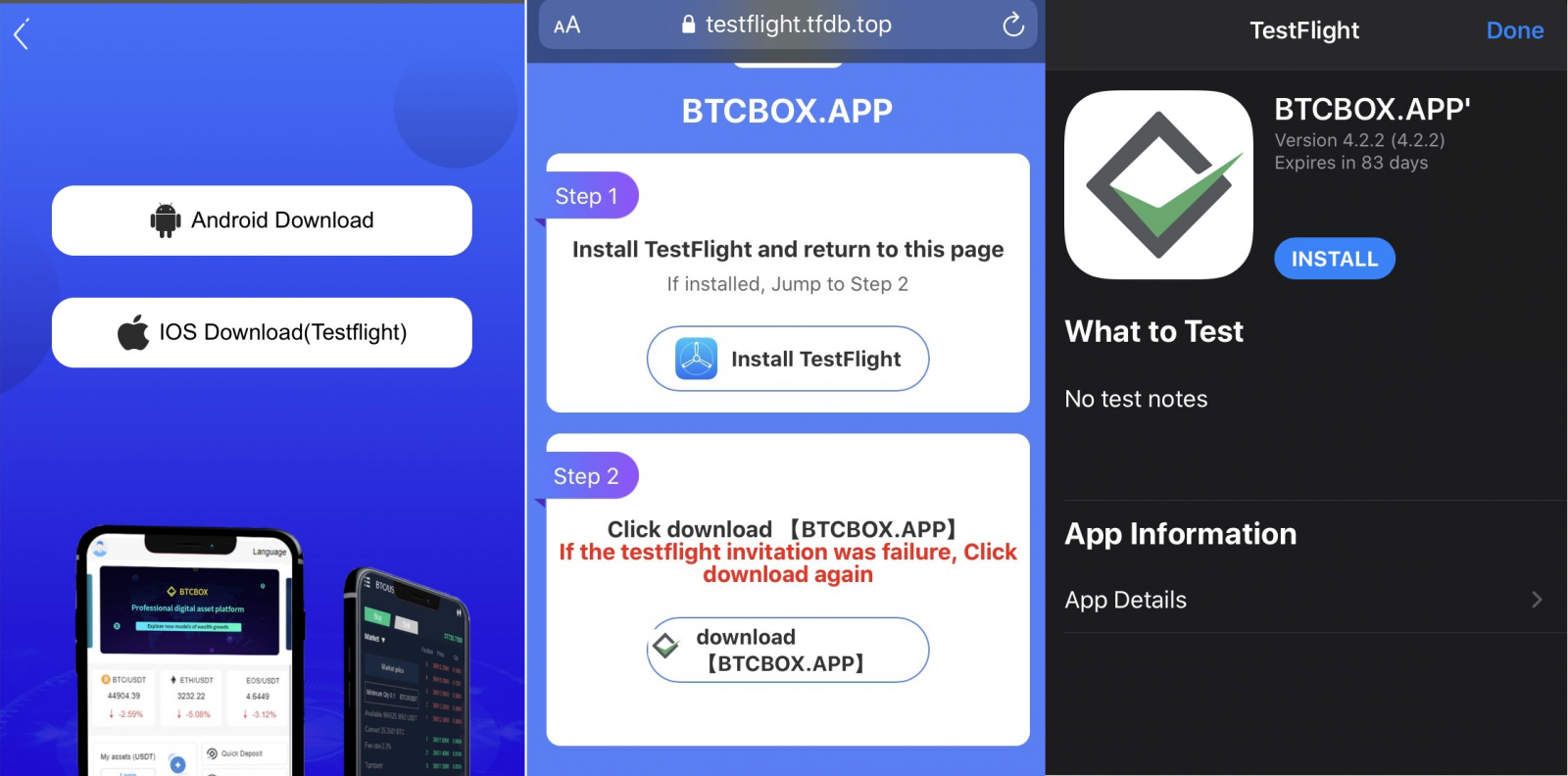

CryptoRom比特幣詐騙行動鎖定iPhone與Android用戶而來

駭客透過網路詐騙的方式,引誘加密貨幣投資人上當的現象,態勢也變得越來越嚴重。資安業者Sophos提出警告,他們在2021年10月開始,發現駭客使用名為CryptoRom加密貨幣交易所的名義,進行網路詐騙的事件,且駭客同時針對iOS和Android用戶下手,在全球都有受害者。

駭客透過網路詐騙的方式,引誘加密貨幣投資人上當的現象,態勢也變得越來越嚴重。資安業者Sophos提出警告,他們在2021年10月開始,發現駭客使用名為CryptoRom加密貨幣交易所的名義,進行網路詐騙的事件,且駭客同時針對iOS和Android用戶下手,在全球都有受害者。

值得留意的是,針對iPhone用戶的攻擊行動,攻擊者不只透過TestFlight臨時簽章的機制,來將惡意App上架到App Store,也有利用iOS的WebClips功能,讓受害者誤以為正在執行加密貨幣交易所App的情況,但實際上,受害者存取的是攻擊者提供的惡意網頁。

手機間諜軟體Facestealer上架Google Play市集,逾10萬用戶受害

手機惡意軟體為了取信受害者,上架到Google Play市集引誘用戶下載的情況,曾一度因市集加強管控而減少,但最近又有死灰復燃的現象。資安業者Pradeo發現名為Craftsart Cartoon Photo Tools的照片濾鏡App,但使用者安裝後,手機會被植入間諜軟體Facestealer,駭客藉此竊取受害者的臉書帳密,並傳送到位於俄羅斯的伺服器,除此之外,此間諜軟體還會挾持受害者的臉書帳號,進一步挖掘更多資料。該照片濾鏡App至少有10萬用戶安裝。

研究人員指出,駭客上架偽裝成合法的應用程式以逃避Google Play的審查機制,僅有在App注入一小段惡意程式碼而不致被發現異狀。Google獲報後於3月22日下架。

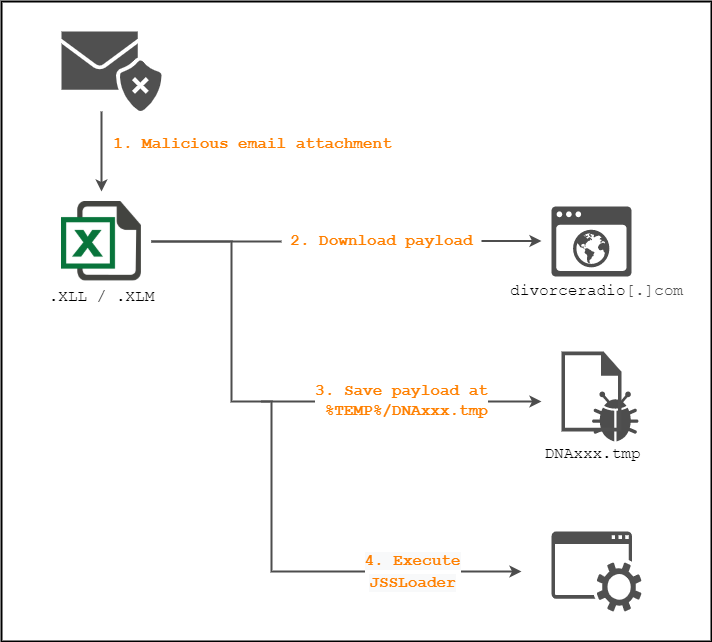

駭客透過Excel附加元件散布木馬程式JSSLoader

微軟為試算表軟體Excel提供的附加元件(Add-in,副檔名為XLL)功能,先前有人用來散布竊密軟體RedLine,而如今有駭客組織也利用類似的手法,散布其他惡意軟體。資安業者Morphisec發現,金融駭客FIN7最近以釣魚郵件挾帶Excel附加元件,來在受害電腦植入木馬程式JSSLoader。研究人員對於JSSLoader程式碼進行分析後發現,攻擊者在這個木馬程式加入新的字串混淆層、解碼機制,以及拆解手法,進而能規避YARA特徵碼與靜態檢測。

微軟為試算表軟體Excel提供的附加元件(Add-in,副檔名為XLL)功能,先前有人用來散布竊密軟體RedLine,而如今有駭客組織也利用類似的手法,散布其他惡意軟體。資安業者Morphisec發現,金融駭客FIN7最近以釣魚郵件挾帶Excel附加元件,來在受害電腦植入木馬程式JSSLoader。研究人員對於JSSLoader程式碼進行分析後發現,攻擊者在這個木馬程式加入新的字串混淆層、解碼機制,以及拆解手法,進而能規避YARA特徵碼與靜態檢測。

但為何駭客要使用XLL檔案做為散布木馬程式的媒介?研究人員認為,駭客變造XLL的檔案特徵相當容易,使得組織的資安系統可能難以即時察覺攻擊意圖。

【漏洞與修補】

HP印表機存在RCE漏洞,波及數百種產品

HP於3月21日發布2則安全通告,指出旗下多個產品線的印表機存在重大漏洞,呼籲用戶應儘速更新韌體。這些漏洞存在於LaserJet Pro、Pagewide Pro、OfficeJet、Enterprise、Large Format、DeskJet等產品線的數百款印表機機種,其中有2個漏洞CVE-2022-24292、CVE-2022-24293,CVSS風險層級達到9.8分,一旦遭到攻擊者利用,可導致阻斷服務(DoS)攻擊,或是造成資料洩露;其次則是CVE-2022-3942,CVSS評分為8.4分,但HP將其列為重大等級,原因是這項記憶體緩衝區溢位漏洞遭到利用後,駭客可發動RCE攻擊。

【資安產業動態】

義大利以國安為由,要求政府部門棄用卡巴斯基防毒軟體

烏克蘭戰爭開戰後,出身俄羅斯的防毒軟體卡巴斯基,再度成為歐美政府封殺的對象,繼德國發布公告呼籲企業和民眾棄用之後,現在又有國家跟進。根據路透社3月17日的報導,義大利政府擔心莫斯科可能會濫用俄羅斯品牌的防毒軟體,來入侵義大利的重要網站。該新聞網站取得義大利國家安全部副部長Franco Gabrielli於3月15日向參議院提案內容,指出該國打算透過立法,來徹底要求聯邦部門根除卡巴斯基開發的軟體。未具名的消息人士透露,新的法規將允許行政機關換掉所有含有潛在風險的軟體,最快將於3月19日前通過。

除了義大利政府打算要求公部門移除該廠牌的防毒軟體,當地的跑車製造商法拉利也傳出決定在一級方程式賽車的車身上,移除卡巴斯基的商標,並宣稱兩家公司已暫停合作。

McAfee的SASE業務獨立為Skyhigh Security上市

自私募基金創投公司Symphony Technology Group(STG)於今年1月,將McAfee Enterprise和FireEye合併為XDR業者Trellix上市,並預告還會將McAfee的安全存取服務邊界(SASE)業務成立另一家公司,STG也於3月22日正式成立這家公司,並命名為Skyhigh Security。該公司產品藍圖將包含網頁安全閘道(SWG)、雲端存取安全中介(CASB)服務、雲端資料外洩防護(DLP)、遠端瀏覽器隔離上網系統(RBI)、雲端防火牆,以及雲端原生應用程式防護平臺(CNAPP)等。

防毒業者F-Secure將企業與個人業務拆分,企業業務由新成立的公司WithSecure經營

防毒業者將企業業務與個人業務拆開,由兩家公司各自運作的情況,最近又有廠商跟進這種做法。防毒業者F-Secure於3月22日宣布,他們的企業業務部門F-Secure Business將獨立為新公司WithSecure,其產品藍圖涵蓋雲端原生安全與端點防護、Saleforce雲端內容防護、代管偵測與回應(MDR)服務,以及資安顧問服務等。兩家公司分割作業預計於6月30日完成。

微軟將資安人才培育計畫擴及23國

微軟於10月宣布要協助美國培育資安人才,最近他們決定將這項計畫擴及至其他23個國家,這些國家都是近期網路威脅風險升高,且資安人力存在顯著缺口,包含澳洲、比利時、巴西、加拿大、哥倫比亞、丹麥、法國、德國、印度、愛爾蘭、以色列、義大利、日本、韓國、墨西哥、紐西蘭、挪威、波蘭、羅馬尼亞、南非、瑞典、瑞士、英國。而臺灣並未出現在本次計畫的名單裡。

立法院成立資通安全與科技發展策進會,從立法層面推動臺灣資安產業

為了從立法層面來推動我國資安實力,立法院於3月25日,成立跨黨派團體「資通安全與科技發展策進會」,由民眾黨立委高虹安擔任創會會長,立法委員邱臣遠、鍾佳濱、林楚茵、李德維、邱顯智擔任副會長,並由中研院資創中心主任黃彥男擔任秘書長一職。該策進會亦邀集民間業者擔任顧問,顧問群包含臺灣數位鑑識發展協會赴副秘書長楊祈、臺灣駭客協會創辦人徐千洋、TeamT5創辦人兼執行長蔡松廷、安華聯網總經理洪光鈞、如梭世代執行長洪睿荃等。高虹安表示,推動資安產業發展將會是他們的重點目標。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06