Atlassian上周發布安全公告,修補協同軟體Confluence一個已有人試圖利用或攻擊的遠端程式碼執行(RCE)漏洞。

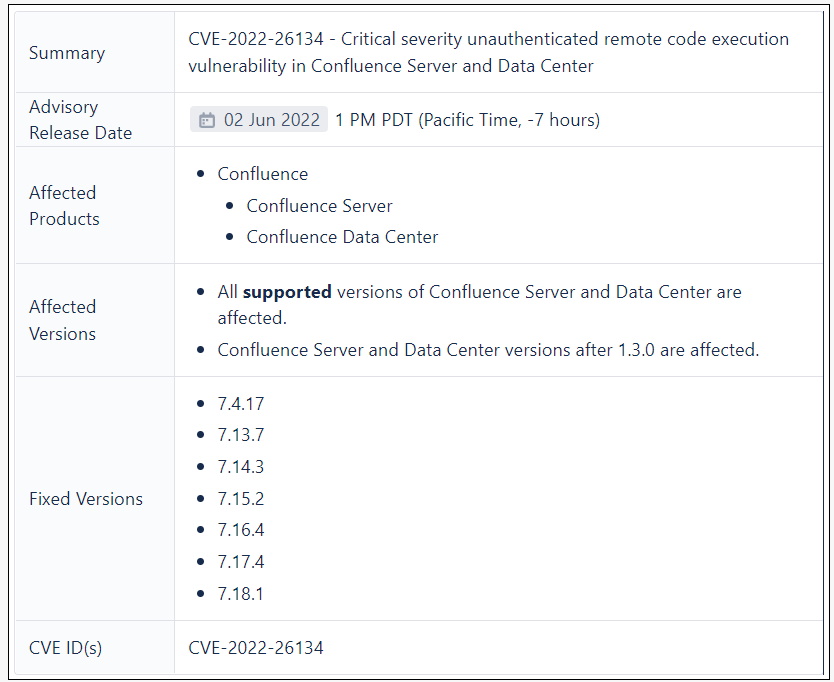

這個編號CVE-2022-26134的漏洞為一OGNL(Object-Graph Navigation Language)注入漏洞,影響Confluence Server及Confluence Data Center,可讓未經授權使用者在這兩平臺的執行個體中執行程式碼。所有版本的Confluence Server及Data Center都受影響。

最先通報該漏洞的安全廠商Volexity指出,這項漏洞可讓攻擊者對Confluence系統發出Web呼叫,讓沒有憑證的攻擊者可接管整臺Confluence伺服器並執行程式碼。Volexity研究人員發現的攻擊案例中,攻擊者成功存取Confluence Server後,已經植入China Chopper webshell。

Atlassian已經釋出包含修補程式的更新版7.4.17、7.13.7、7.14.3、7.15.2、7.16.4、7.17.4和7.18.1。由於Atlassian Cloud已經安裝修補程式,使用的是透過Atlassian.net網域存取代管Confluence服務的用戶則無需擔心。

但使用本地部署版的用戶應儘速修補,因為網路上已有大量開採該漏洞的活動。安全廠商GreyNoise偵測到網路上已有鎖定Atlassian漏洞的IP網址,而且一天內由2位數增長將近10倍到211個。

無法更新軟體的用戶,Atlassian則提供緩解指示。針對較新的7.15.0 - 7.18.0版,作法為關閉Confluence、移除<confluence-install>/confluence/WEB-INF/lib/目錄下的xwork-1.0.3-atlassian-8.jar,再安裝xwork-1.0.3-atlassian-10.jar,並檢查權限許可及所有權是否和目錄相同。最後重啟Confluence。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10