在今天的資安新聞中,我們想請大家留意殭屍網路Emotet新的攻擊手法,這個自去年11月東山再起的駭客組織,今年年初開始多次有研究人員發現攻擊行動大幅增加的情況,並採用了更為狡滑的手法(如使用Excel外掛程式散布),而今天研究人員發現的是,這些駭客直接鎖定特定瀏覽器的使用者下手,竊取信用卡資料。

最近幾年中國駭客攻擊東亞、南亞等地的電信業者與ISP的情況,可說是時有所聞。美國最近提出警告,駭客在上述攻擊行動中,大肆針對路由器、NAS等設備的已知漏洞而來,呼籲相關業者要加強這些設備的修補管理,以免成為駭客用來攻擊企業的管道。

在5月底被揭露的協作平臺Atlassian Confluence的漏洞CVE-2022-26134,再度出現新的攻擊行動而值得注意,有多個殭屍網路鎖定尚未修補的Confluence伺服器下手,進行挖礦攻擊。

【攻擊與威脅】

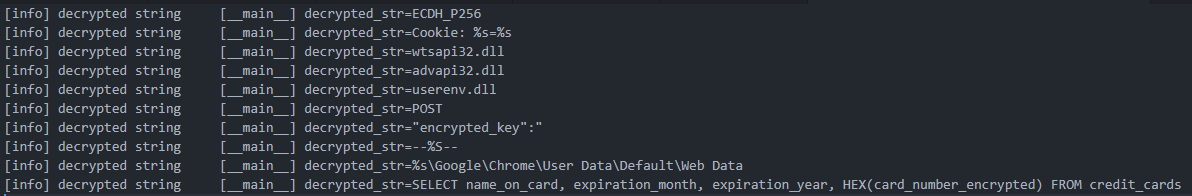

殭屍網路Emotet企圖竊取Chrome用戶的信用卡資料

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

殭屍網路Emotet自去年11月捲土重來後,該組織的攻擊行動於今年大幅增加且出現新的手法,而引起研究人員關注,最近這些駭客更進一步加入新的模組來竊取機密資料。資安業者Proofpoint指出,他們在6月6日發現新的Emotet殭屍網路病毒模組,駭客透過E4殭屍網路來進行散布。經研究人員分析後,該模組是用來竊取Chrome瀏覽器用戶的信用卡資料,一旦得手,就會上傳到C2伺服器,不過,比較特別的是,該伺服器與載入上述竊密模組的來源伺服器不同,至於駭客為何要這麼做?研究人員沒有進一步說明。除此之外,資安業者ESET近期也針對Emotet的態勢提出警告,表示今年第一季攻擊行動次數,較2021年第3季增加超過100倍,其中較為大型的攻擊行動出現於3月16日,鎖定日本、義大利、墨西哥等國家。

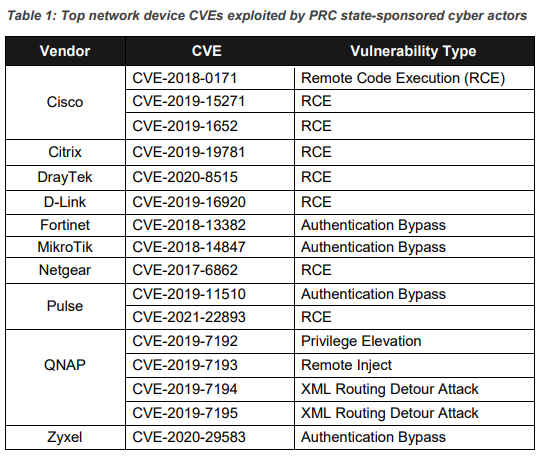

美國公布中國駭客攻擊電信業者與ISP所使用的連網設備漏洞

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

中國駭客組織攻擊電信業者、網路服務供應商(ISP)的情況,最近幾年研究人員陸續揭露有關攻擊行動,這樣的情況也引起美國高度關注並提出警告。美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)聯手,於6月8日發布資安通報,指出中國駭客組織在攻擊電信業者與網路服務供應商的過程裡,偏好運用路由器滲透測試框架RouterSploit和RouterScan,掃描連網設備的漏洞並發動攻擊,特別是較為缺乏修補的路由器與NAS裝置,駭客可能會將其當作節點來引導C2流量,並做為攻擊其他設備的中繼站。

這些單位指出,駭客約自2020年開始,大規模針對已知漏洞下手,因為坊間往往已有攻擊程式,不需自行耗費大量心力重新打造,而能將更多資源投入混淆視聽及埋藏蹤跡。根據這次公告列出的已知漏洞,駭客多半利用從2018年至2020年揭露的漏洞,這些單位呼籲相關企業,應落實網路設備的漏洞修補,並採用雙因素驗證(MFA)等措施,來強化相關資安因應。

多個殭屍網路加入利用Atlassian Confluence漏洞的行列

研究人員於上週末公布開發協作平臺Atlassian Confluence的漏洞CVE-2022-26134,很快就有許多駭客嘗試利用發動攻擊,其中也有殭屍網路駭客投入。資安業者Lacework指出,殭屍網路Kinsing、Hezb、Dark.IoT皆透過上述漏洞,對尚未修補的Confluence伺服器下手。研究人員提到,這3個殭屍網路主要利用這些伺服器挖礦牟利,他們呼籲組織應儘速安裝修補程式,或是採取緩解措施來防範相關攻擊行動。

研究人員揭露另一個MSDT零時差漏洞DogWalk

自5月底Windows支援診斷工具(MSDT)爆發零時差漏洞CVE-2022-30190(Follina)後,有其他研究人員揭露另一個MSDT漏洞,呼籲微軟重視相關弱點。研究人員j00sean於6月7日公布名為DogWalk的零時差漏洞,這項漏洞涉及路徑穿越(Path Traversal),攻擊者一旦利用,就有可能將檔案存放於受害電腦的任何位置且不易被察覺。在利用這項漏洞的攻擊手法裡,駭客透過電子郵件或是網路連結傳送DIAGCAB格式的惡意檔案,並引誘受害者在電腦上開啟就有機會觸發。雖然該惡意檔案來自網路而包含相關標記(MOTW),但Windows或是上網應用程式很可能允許用戶直接開啟檔案而不會發出警告訊息,使得攻擊者得以濫用。

研究人員指出,這項漏洞將導致攻擊者能繞過MOTW、Chromium核心的瀏覽器(Chrome、Edge、Opera),以及作業系統內建的Microsoft Defender。與Follina相同的是,DogWalk同樣先前就有人曾經向微軟通報,該公司認為並非安全漏洞,沒有提供修補程式。

勒索軟體Cuba採取雙重勒索策略,要求受害者3天內進行談判

曾在2021年底大肆對美國關鍵基礎設施下手,引起當地聯邦調查局(FBI)重視的勒索軟體Cuba,近期再度出現攻擊升溫的現象。趨勢科技指出,他們自今年3月至4月,發現Cuba重振旗鼓,駭客先是開始運用惡意程式下載器,來減少攻擊行動遭到干擾的情況,而到了4月底,在該組織鎖定位於亞洲的2個組織攻擊裡,發現新的勒索軟體變種會終止受害電腦更多的處理程序,包括收信軟體Outlook、郵件伺服器Exchange Server、資料庫軟體MySQL等,同時該組織也進行雙重勒索──他們在勒索訊息表明,受害者3天內若是不願聯繫他們討論支付贖金的事宜,將會直接公布已經竊得的電腦資料,此外,這些駭客也導入了技術支援系統quTox引導對方付錢。

近期資安日報

【2022年6月8日】 駭客組織Black Basta鎖定虛擬化平臺發展勒索軟體、攻擊者利用微軟Office重大漏洞對烏克蘭下手

【2022年6月7日】 MSDT零時差漏洞已被用於攻擊美歐政府機關、大型製藥廠諾華機密資料疑出現於地下市集

【2022年6月6日】 Atlassian Confluence零時差漏洞被用於攻擊行動、駭客組織Conti開始鎖定韌體發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06