網路釣魚手法不斷翻新,任何使用者稍一不慎、信以為真,就可能上當,近日雲端安全服務商Zscaler揭露一起網釣攻擊活動,是假冒語音郵件通知的主題,企圖欺騙企業組織員工讀取語音郵件,實際上,則是被引導至釣魚網站,騙取自身所用的微軟帳號。

而且,這起活動的攻擊目標相當廣泛,遍及國家軍事單位、醫療、製造業,甚至是資安業者。

網釣郵件偽裝成通知信的案例層出不窮,假借名義也相當多變

假借各式系統通知信名義的網釣攻擊活動,透過魚目混珠的社交工程手法,引誘受害者至釣魚網站,目的是騙取帳密,過去常見的偽裝主題,包括:郵件空間已滿,郵件帳號停用,以及雲端檔案分享,或是服務的異常警告等諸多名義,而這次Zscaler揭露的釣魚郵件活動,是假冒成公司語音留言的通知信。

今年5月以來,Zscaler旗下ThreatLabz持續、密切關注這項攻擊活動,對方是以語音郵件通知為主題寄信給企業員工,使其以為是公司內部的語音留言需要聽取。

Zscaler指出,由於攻擊者的目標,是竊取Office365與Outlook帳戶的密碼,這兩種帳戶都廣泛用於大型企業,而且,此次攻擊對象範圍很大,包含美國軍方、醫療保健單位、製藥廠,以及製造業的供應鏈,還有軟體安全廠商。因此,這波釣魚攻擊活動格外引發關注。

之所以發現這波攻擊,Zscaler表示,因為他們也是受攻擊的目標組織之一,所以,也讓他們有機會了解攻擊者的手法。

會在寄件者名稱顯示收信者公司網域名稱,附件夾帶URL將分兩階段重導至釣魚網站

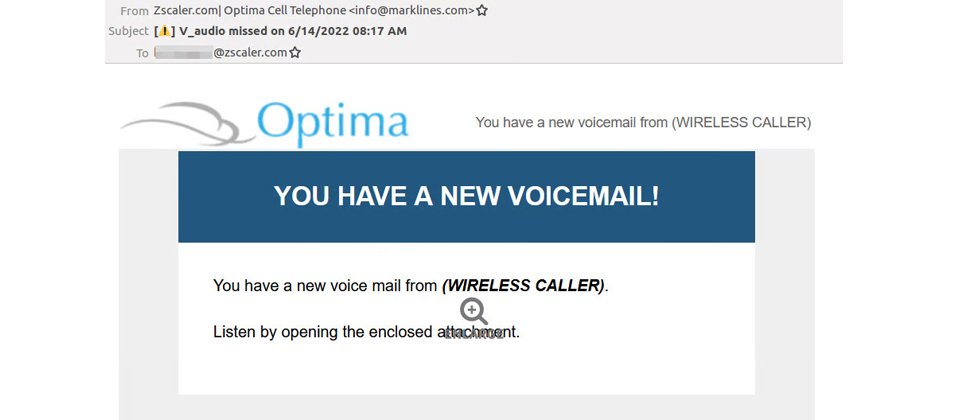

具體而言,攻擊者先是發送一封電子郵件,主題為語音郵件的通知信,信中內容顯示「You have a New Voicemail!」,告訴收信者錯過了語音郵件,而郵件中將包含一個副檔名為HTML的附加檔案,信中提示用戶要打開HTML附件。特別的是,從郵件寄件者名稱來看,該處會顯示與目標組織網域相同的字串,像是寄給Zscaler員工的通知信,寄件者名稱的最前面也會顯示Zscaler,這也意味著,攻擊者企圖讓員工以為是公司寄來的通知信。

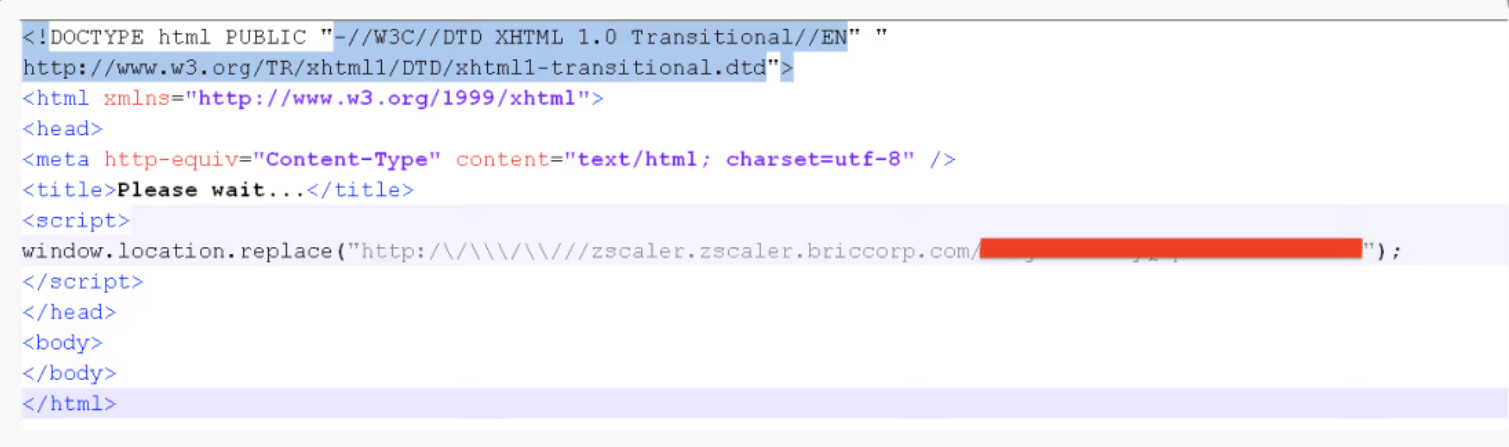

HTML的附件包含1個URL網址,根據Zscaler分析,在每個攻擊活動使用的這類網址,都遵循一致的格式──顯示目標組織的名稱、攻擊者註冊的網域,以及目標個人的電子郵件地址,以混淆用戶。

一旦用戶開啟該HTML附件中的URL網址,此時會將會將用戶重新導向到釣魚網站。特別的是,這裡的重新導向可分為兩階段,第一階段是導向到檢查是否為機器人的CAPTCHA網頁,驗證成功後,第二階段會再次導向,導引使用者連至一個與實際Microsoft 365登入頁面相像的釣魚網站,但該頁面根本不屬於微軟網域。

根據研究人員的分析,實際上,這些釣魚郵件來自日本的郵件伺服器,特別的是,由於上述URL格式會洩漏攻擊目標的關鍵資訊,因此他們透過蒐集到遙測資料,得以發現那些組織可能是攻擊目標,也就是上述提及的不同產業。Zscaler認為,這種手法若與繞過自動URL分析的規避策略結合,將使攻擊者在網路釣魚攻擊上獲得更多優勢。

此外,他們也發現,這次攻擊者採用的攻擊戰術流程(TTP),與之前他們在2020年7月分析的語音郵件攻擊活動,有高度重疊之處。

Zscaler解析釣魚郵件副件HTML檔,是一個URL連結重新導向器,而且在每個攻擊實例中,該URL都遵循一致的格式,其中包括目標組織的名稱、目標個人的電子郵件地址。(圖片來源/Zscaler)

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-10

2026-02-13