在今天的資安新聞裡,有不少與漏洞的修補和公布有關。其中,威聯通針對NAS設備的用戶發布資安通告,相當值得留意。這項漏洞是存在於PHP元件的CVE-2019-11043,可能會影響執行QTS、QuTS hero、QuTScloud作業系統的NAS設備,該公司已針對部分作業系統進行修補。

操作科技(OT)的相關系統漏洞,有可能會因為設計過程沒有將資安納入考量,普遍存在於多個廠牌的設備,有資安業者近期公布一組名為OT:Icefall的漏洞,並指出至少有10個廠牌的設備存在相關漏洞,且很可能被駭客用於攻擊工控環境。

前身為全球知名免費檔案儲存與分享網站MegaUpload的Mega,最近也修補研究人員通報的漏洞,這些漏洞主要是能竊取並解密用來加密檔案的RSA金鑰,使得用戶的資料可能因此曝光。用戶應儘速更新用戶端程式來緩解相關漏洞。

【攻擊與威脅】

駭客組織Tropic Trooper使用Nimbda惡意程式發動攻擊

駭客利用新的程式語言打造惡意程式,進而規避資安系統偵測的情況,最近又有相關攻擊行動出現。資安業者Check Point揭露中國駭客組織Tropic Trooper近期的攻擊行動,駭客假借提供SMS Bomber程式的名義,偷渡名為Nimbda的惡意程式載入工具,此軟體是透過Nim程式語言打造而成。

駭客利用新的程式語言打造惡意程式,進而規避資安系統偵測的情況,最近又有相關攻擊行動出現。資安業者Check Point揭露中國駭客組織Tropic Trooper近期的攻擊行動,駭客假借提供SMS Bomber程式的名義,偷渡名為Nimbda的惡意程式載入工具,此軟體是透過Nim程式語言打造而成。

攻擊者利用Nimbda在後臺將Shell Code注入記事本(Notepad.exe)的處理程序,從GitHub儲存庫下載惡意程式Yahoyah的變種,並將其解密後,利用挖空處理程序(Process Hollowing)的注入手法,透過dllhost.exe執行此惡意程式,收集受害電腦鄰近的無線網路SSID,以及特定的電腦資訊。

研究人員指出,駭客加密Yahoyah的手法相當特別,該組織透過兩輪的AES演算法倒序作業,而被研究人員稱做AEES。研究人員指出,這種加密手法使得資安人員要解析惡意程式的難度大幅提升。

【漏洞與修補】

威聯通NAS設備恐受到PHP漏洞波及,用戶應儘速更新作業系統

威聯通於6月22日發布資安通告,指出旗下的NAS設備,可能會受到PHP漏洞CVE-2019-11043影響,若Nginx組態配置不當,可能會受到此漏洞影響,一旦攻擊者利用這項漏洞,就有可能遠端執行程式碼,呼籲用戶更新QTS、QuTS hero來防範相關攻擊。該公司表示,這項漏洞可能會影響QTS 4.5與5.0版、QuTS hero h4.5版與h5.0版,以及QuTScloud c5.0以上的作業系統,他們推出QTS 5.0.1.2034 build 20220515、QuTS hero h5.0.0.2069 build 20220614等版本予以修補。

不過,威聯通指出,上述漏洞需要某些元件存在才會形成,這包含了Nginx與php-fpm兩項元件都必須在執行的狀態,才會觸發該漏洞。由於在該廠牌NAS預設的組態中,並未安裝Nginx元件,有可能不會受到上述漏洞影響。

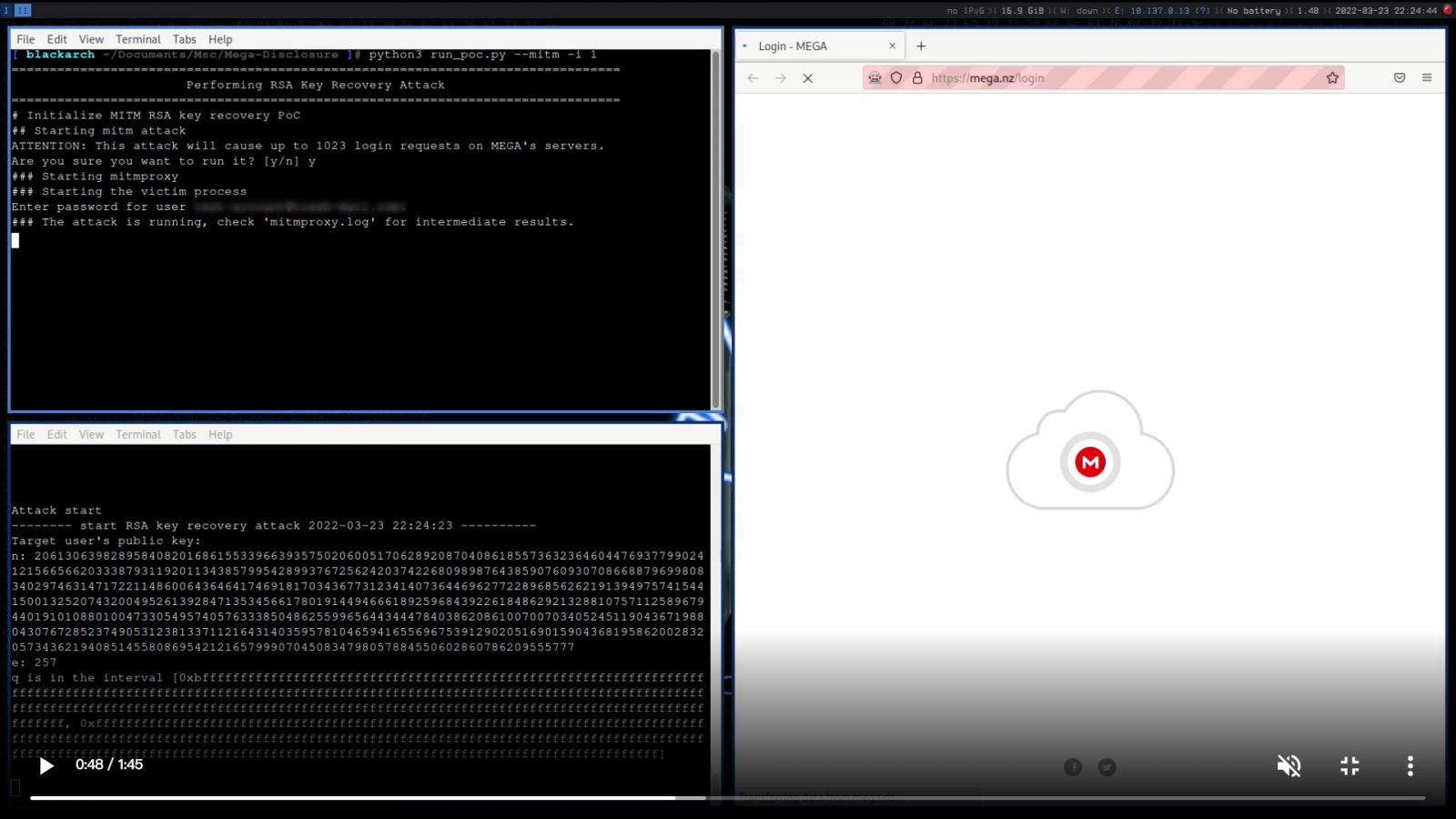

檔案共享服務Mega修補加密機制可能遭到破解的漏洞

加密演算法的漏洞,有可能讓標榜資料點對點加密的檔案共享服務,用戶資料遭到洩露。瑞士蘇黎世聯邦理工學院的研究人員於3月24日,向前身為全球知名免費檔案儲存與分享網站MegaUpload的Mega通報有關加密演算法的5個漏洞,近期亦公布5種可能的利用攻擊手法,這些手法多半仰賴竊得並解密RSA金鑰進行。

加密演算法的漏洞,有可能讓標榜資料點對點加密的檔案共享服務,用戶資料遭到洩露。瑞士蘇黎世聯邦理工學院的研究人員於3月24日,向前身為全球知名免費檔案儲存與分享網站MegaUpload的Mega通報有關加密演算法的5個漏洞,近期亦公布5種可能的利用攻擊手法,這些手法多半仰賴竊得並解密RSA金鑰進行。

研究人員指出,Mega標榜以用戶端控制的全面加密(User-Controlled End-to-End Encryption,UCE)機制來傳出資料,該公司透過使用者登入Mega的密碼來產生加密金鑰,所有使用者的RSA金鑰都存放在Mega伺服器,該公司卻沒有採取完整性保護的相關措施,使得研究人員能透過中間人攻擊(MitM)的手法,來取得特定用戶的RSA金鑰,甚至有可能逆向工程解密AES-ECB主鑰,以及整個金鑰組。

Mega獲報後於6月21日發布新版用戶端程式,修補了其中3個漏洞,並承諾將於後續版本修補另外2個漏洞,該公司亦強調要利用這些漏洞的門檻相當高,但確實突破該公司提供的資料保護機制,使得他們相當重視這些研究人員通報的內容。

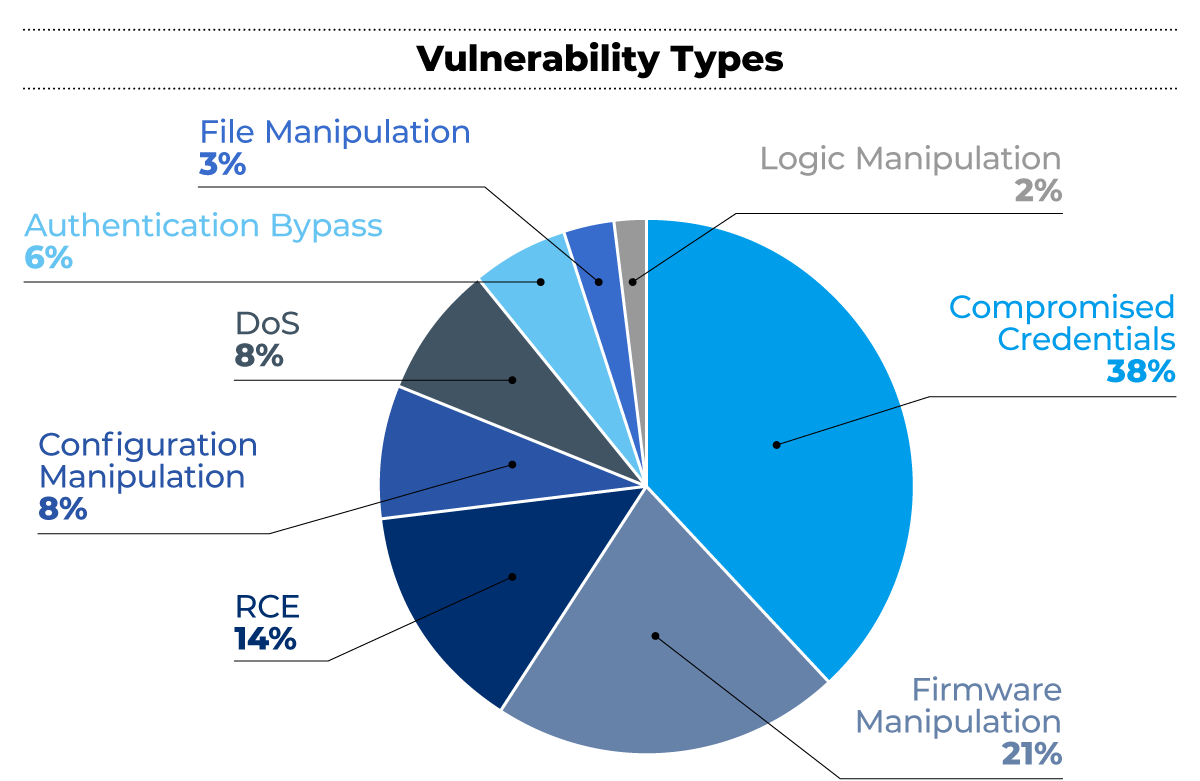

OT:Icefall漏洞恐導致10個廠牌的OT裝置曝險

操作科技(OT)環境系統的不安全,很有可能與設計當初並未將資安納入規畫,而使得攻擊者能加以利用。資安業者Forescout揭露名為OT:Icefall的一組漏洞,此漏洞組由56個漏洞組成,漏洞類型涵蓋層面甚廣,可能導致攻擊者能遠端執行程式碼、竊取帳密、竄改韌體或是組態設置,以及繞過身分驗證等,影響Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS,以及Yokogawa等廠牌的OT設備。研究人員指出,他們公布的這些漏洞,已經成為針對工控環境發動攻擊的惡意軟體利用的目標,這些惡意軟體包含了俄羅斯駭客針對烏克蘭發電廠所使用的Industroyer 2與CaddyWiper。

操作科技(OT)環境系統的不安全,很有可能與設計當初並未將資安納入規畫,而使得攻擊者能加以利用。資安業者Forescout揭露名為OT:Icefall的一組漏洞,此漏洞組由56個漏洞組成,漏洞類型涵蓋層面甚廣,可能導致攻擊者能遠端執行程式碼、竊取帳密、竄改韌體或是組態設置,以及繞過身分驗證等,影響Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS,以及Yokogawa等廠牌的OT設備。研究人員指出,他們公布的這些漏洞,已經成為針對工控環境發動攻擊的惡意軟體利用的目標,這些惡意軟體包含了俄羅斯駭客針對烏克蘭發電廠所使用的Industroyer 2與CaddyWiper。

研究人員指出,有7成4易受到攻擊的系統通過相關安全認證,這也突顯相關檢驗程序涵蓋的資安面向可能有所不足,他們呼籲用戶應參考系統製造商提供的資安通告,了解漏洞的影響範圍,以及相關的緩解措施。

Google發布電腦版Chrome 103,並修補14個漏洞

Google於6月22日發布電腦版Chrome 103版,主要加入了HTTP 103狀態代碼來協助瀏覽器預載部分內容,來提升網頁的載入速度,但在此同時,該公司也修補了14個漏洞,其中較為嚴重的是Base元件的記憶體釋放後使用(UAF)漏洞CVE-2022-2156,此外,與UAF有關的漏洞還有CVE-2022-2157、CVE-2022-2161、CVE-2022-2163,分別涉及Interest groups、WebApp Provider、Cast UI and Toolbar等元件。Google宣稱,他們向通報漏洞的研究人員發出了4.4萬美元獎勵。

【資安產業動態】

Intel宣布恢復舉辦SGX社群日活動

為了推廣機密運算與自家公司開發的軟體防護延伸技術(SGX),英特爾實驗室曾於2020年7月中舉辦第二屆SGX Community Day,為期兩天,當時有超過1百位研究人員、工程師參加,他們來自英特爾、其他公司、大學、政府單位,並且展示了6種支援SGX應用的軟體框架,例如:Graphene、Occlum、Enarx、Mage、SCONE,能讓一般Linux應用程式、多種見證框架,以及Rust、WebAssembly執行時期元件無需修改,即可在SGX執行。

或許是因為COVID-19的疫情關係,2021年並未舉辦SGX Community Day,但今年6月英特爾實驗室首席工程師Mona Vij在他們公司的社群部落格,宣布英特爾將於7月26日舉辦第三屆SGX Community Day,地點是美國俄勒岡州希爾斯伯勒市,屆時以實體與線上混合的方式進行,大會議程將於6月24日公布。

【其他資安新聞】

Adobe Acrobat、Acrobat Reader疑似會干擾防毒軟體掃描PDF檔案

近期資安日報

【2022年6月22日】 駭客組織ToddyCat鎖定臺灣等國政府機關發動攻擊、駭客可竄改Office 365配置來發動勒索軟體攻擊

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13