漏洞懸賞計畫(Bug Bounty)已行之有年,但最近出現了漏洞懸賞平臺的員工,將接收到的漏洞資訊向其客戶勒索,使得這樣通報機制再度受到挑戰。

有漏洞通報平臺的HackerOne的員工鋌而走險,基於經常會有多個研究人員通報相同漏洞的現象,攔截獲報的漏洞資料,來私下向HackerOne的客戶恐嚇,企圖向對方索討獎金。但由於這樣的行徑實在太不尋常,而遭到受害組織察覺有異向HackerOne通報,該公司調查後確有此事,並解僱該名員工。但此起事件很可能造成信任危機──想要運用這種做法找出漏洞的組織,以及通報漏洞的研究人員,很可能已經對漏洞通報平臺產生不信任。

另一個相當值得留意的事故,則是有人在駭客論壇宣稱攻陷IBM與史丹佛大學,並指出分別是透過持續整合(CI)系統Jenkins、網站內容系統WordPress,來獲得這兩個受害組織的初始入侵管道。研究人員提出警告,這類手法很有可能被複製,用來對於其他組織發動攻擊。

【攻擊與威脅】

漏洞懸賞平臺HackerOne員工竊取研究人員通報的漏洞牟利

員工竊取營業秘密的資料,再轉手賣給他人的情況不時傳出,而這樣的資料多半是關於公司的智慧財產(IP),或是重大決策的消息。但如今有漏洞懸賞平臺的員工自肥,將研究人員通報的漏洞私下拿來向客戶索取報酬。

漏洞懸賞平臺HackerOne於7月2日發布資安通告,指出他們在6月22日接獲客戶的調查請求,該客戶發現有人使用rzlr的ID名稱,並透過HackerOne以外的管道,以語帶威脅的方式向他們通報漏洞,其內容與其他研究人員藉由HackerOne提供的資訊相當雷同,雖然多名研究人員通報相同漏洞的情況,在漏洞懸賞計畫可說是相當常見,但這起事件相當不尋常的是,該名通報者刻意尋求其他管道與其聯繫,使得這個接獲漏洞通報的用戶決定通知HackerOne。

經HackerOne的資安團隊調查,是一名員工為了自身利益,截取研究人員在HackerOne通報的資料,然後以匿名的身分在該漏洞懸賞平臺以外的管道透露漏洞資訊,目的是取得額外報酬。根據該公司資安團隊追查,至少有7個客戶受害,HackerOne已解僱該名員工,並打算採取法律行動。

駭客聲稱攻陷IBM與史丹佛大學

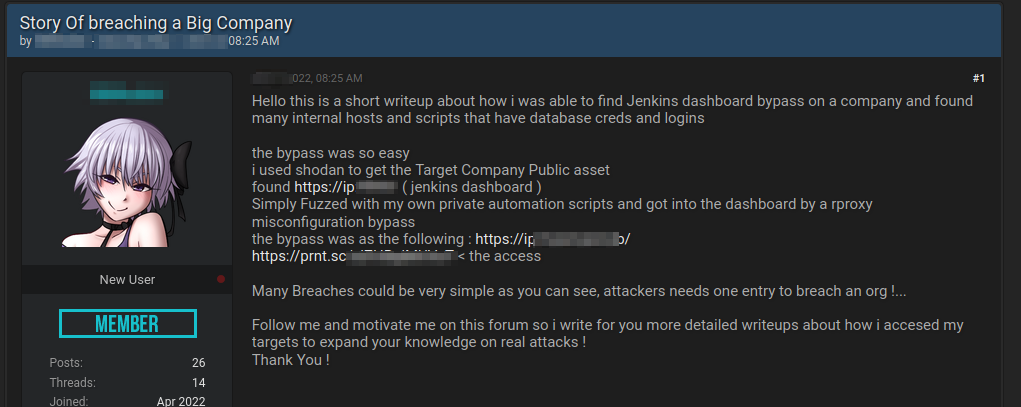

持續整合工具(CI)Jenkins成為駭客入侵組織的管道,且疑似有大型企業受害。資安業者CloudSEK在一個使用英文溝通的駭客論壇上,發現有人在5月7日聲稱,他們透過Jenkins儀表板的漏洞,成功入侵IT業者IBM,為了證明真有其事,這名使用者也附上了號稱是該公司Jenkins儀表板的螢幕截圖。研究人員指出,根據他們對於前述發文的駭客進行調查,這些駭客過往就曾經兜售IBM的初始存取管道,此外,還銷售多個政府實體(Entity)的Web Shell存取管道,因此真有其事的可能性相當高。

這些研究人員發現,駭客藉由物聯網搜尋引擎Shodan,鎖定在網路上公開9443埠的企業資產,然後使用獨有的指令碼進行模糊測試,以便於存在漏洞的組織裡,藉由反向代理伺服器(RProxy)的錯誤配置,來進行攻擊。

除了IBM,駭客也提及他們如何入侵史丹佛大學──他們利用了Sudomy軟體列舉與大學相關的子網域,接著利用httpx程式找到WordPress網站的外掛程式路徑(/wp-content/plugins/),再藉由外掛程式的零時差漏洞來發動RCE攻擊。研究人員認為,上述的攻擊手法很有可能被其他人複製,對其他組織進行類似的攻擊,呼籲組織要落實網站應用系統的各式元件修補,並採取多因素驗證(MFA)等措施來防範相關攻擊。

勒索軟體Eternity加密各式文件檔案,並利用WMI刪除系統備份

駭客組織Eternity對其他攻擊者銷售各式的惡意程式,包含了蠕蟲軟體、竊密程式(Infostealer)、DDoS攻擊工具等,其中近期該組織販賣的勒索軟體,引起了研究人員的關注。

駭客組織Eternity對其他攻擊者銷售各式的惡意程式,包含了蠕蟲軟體、竊密程式(Infostealer)、DDoS攻擊工具等,其中近期該組織販賣的勒索軟體,引起了研究人員的關注。

資安業者CloudSEK指出,他們注意到駭客近期對於Eternity推出的勒索軟體產生器產生高度興趣,研究人員根據找到的Eternity勒索軟體檔案進行分析,結果發現,此勒索軟體由C#和.NET編譯而成,在開始執行後會隨機產生一組密碼,並藉由RSA演算法加密,組成解密檔案所需的sendme.eternityraas,然後對受害電腦的資料進行加密,再透過Base64演算法對這些加密資料進行編碼,將其以sendme.eternityraas檔案存放在電腦的桌面資料夾,完成後會要求受害者將sendme.eternityraas傳送給駭客,而對方在收到800美元贖金後,會從上述檔案取得密碼並傳送給受害者,以便進行檔案解鎖的流程。

而在加密受害電腦的檔案之後,研究人員發現,勒索軟體Eternity還會透過WMI來刪除系統的磁碟陰影複製(Volume Shadow Copy)檔案,並藉由登錄檔讓自己在電腦進入作業系統後就執行,而使得受害者更加難以因應。

Google公布駭客租賃服務手法,並封鎖相關網域

駭客租賃(Hack-For-Hire)服務讓想要發動攻擊的人士,在無須具備相關技術,亦不需曝露身分的情況下,針對特定的目標下手。Google於6月30日指出,他們在追蹤駭客在印度、俄羅斯、阿拉伯的攻擊行動時,發現了駭客租賃服務的興起,對象包含了人權擁護者、政治活動家、記者,但也可能是一般民眾,這些受僱的駭客主要會運用網釣攻擊來入侵受害者的電腦,Google將這些駭客所用於網釣攻擊的網域加入Safe Browsing的黑名單。

【漏洞與修補】

Jenkins公布近30個零時差漏洞

持續整合平臺Jenkins於6月30日,公告34個外掛程式的漏洞,這些漏洞存在於29個外掛程式,其中,該公司已修補了GitLab、requests-plugin、TestNG Results、XebiaLabs XL Release等4項元件的漏洞,但值得留意的是,仍有29個漏洞仍有待修補,這些尚未修補的元件已被安裝逾2.2萬次,根據物聯網搜尋引擎Shodan的資料,逾14.4萬臺曝露於網際網路的Jenkins伺服器有可能成為攻擊目標。

【其他資安新聞】

近期資安日報

【2022年7月1日】 駭客鎖定政府機關與NGO的Exchange伺服器下手、有人針對協作平臺Confluence漏洞挖礦

【2022年6月30日】 中國駭客意圖藉由社群網站干預美國取得稀土金屬的計畫、大型連鎖超市Walmart傳遭勒索軟體攻擊

【2022年6月29日】 駭客組織RansomHouse宣稱從AMD竊得機密、研究人員揭露比擬Heartbleed的OpenSSL漏洞

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10