進入2022年下半,本週最大的資安事故,莫過於上海公安資料庫資料外洩影響10億人個資且當局至今噤聲的消息,不過幣安(Binance)執行長趙長鵬提出看法,指出威脅情報團隊確實發現暗網銷售相關資料,並指出可能是該政府放在阿里雲的Elasticsearch發生錯誤配置暴露於外,或是工程師在CSDN撰寫文件時不慎把帳密寫入而導致。此外,關於資料外洩事件,還有一起是萬豪(Marriott)飯店遭入侵,導致20 GB的內部資料外流。

在資安漏洞消息方面,本周OpenSSL 3.0修補一個RCE漏洞,由於應用廣泛,用戶必續盡快因應,還有Jenkins公告34個外掛程式存在漏洞,由於29個尚待修補,須留意修補動向。另外,威聯通(QNAP)近日警告勒索軟體Checkmate鎖定提供舊版SMB v1的NAS設備攻擊,呼籲用戶應停用舊版SMB服務。

在網路威脅趨勢上,軟體供應鏈攻擊本周就有兩起揭露,主要是惡意NPM套件的手法正持續被駭客利用。像是Checkmarx發現駭客CuteBoi透過上千個帳號,上傳了多達1,283個惡意NPM套件,以散布挖礦軟體XMRig,同時另一家資安業者ReversingLabs揭露不同的NPM供應鏈攻擊行動,是駭客組織IconBurst去年底上架的數十個惡意NPM套件,故意取名與知名套件的名稱相近,一旦開發者打錯字就會下載到錯誤的套件,實際也真的發生2.7萬次下載,恐影響數百網站與應用程式。

此外,Google最近揭露駭客租賃(Hack-For-Hire)的手法也值得關注,亦傳出資安業者發現勒索軟體RedAlert專為VMware ESXi伺服器設計的情形。另外勒索軟體Eternity、Maui與Hive的手法與動向也被揭露,

另一方面,在資安防護態勢上,近日也有兩大消息。本周NIST終於公布後量子密碼學標準化競賽的首批確認名單,PKE/KEM獲選將成標準的有CRYSTALS-Kyber,數位簽章獲選將成標準的有CRYSTALS-Kyber、CRYSTALS-Dilithium、FALCON,由於還有第四輪要進行,並且有些密碼學專家還在嘗試找出CRYSTALS-Kyber的威脅面,NIST也指出正式成為標準前可能還有些微變動,但鼓勵資安專家現在就能針對新的演算法進行研究,因應未來的採用與導入。

此外,在俄烏戰事與衛星網路攻擊事件之下,這也讓國際間更加重視衛星通訊網路的防護,除了今年稍早美國CISA發布衛星通訊SATCOM網路威脅的警告與緩解,最近德國也針對產業發布指引,希望建立最低防護要求基準供當地業者依循。

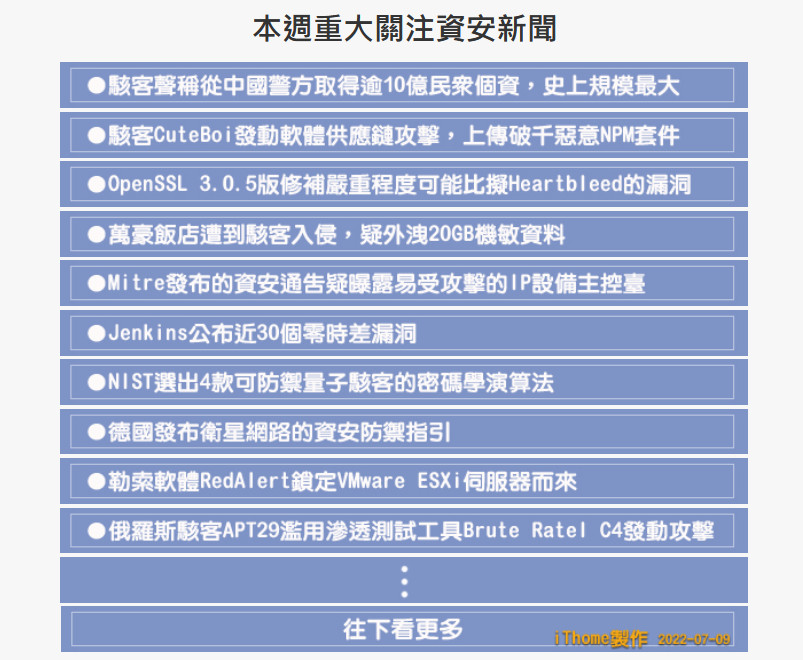

本週重大關注資安新聞

【攻擊與威脅】

駭客聲稱從中國警方取得逾10億民眾個資,有可能是史上規模最大的資料外洩事件

駭客公布大量資料的情況,在3年前,曾有人於地下論壇集結近3千起事故洩露的個資Collection #1,總共有近7.7億個用戶受到波及,但現在這樣的規模將被打破。根據路透社、華爾街日報等新聞媒體報導,名為ChinaDan的駭客於駭客論壇Breach Forums,出售檔案大小逾23 TB的資料庫,他聲稱資料來自上海國家警察(SHGA),內容涵蓋10億名中國民眾的姓名、生日、身分證字號、聯絡電話、住址,以及犯罪紀錄,這名駭客開價10個比特幣,約相當於20萬美元。

為了取信買家,ChinaDan公布了其中75萬筆資料,根據這些已被公開的資料,駭客取得的資料涵蓋1995年至2019年,華爾街日報對於其中的部分內容進行驗證,至少有5人的資料正確,該新聞媒體亦表示,某些案件的細節只有警方才會掌握相關資料。

大型加密貨幣交易所幣安(Binance)執行長趙長鵬也針對此事提出看法,指出該公司的威脅情報團隊確實在暗網中,發現兜售上述資料的情況,並表示這些資料來自某個亞洲國家的政府,疑似是部署Elasticsearch資料庫所引入的臭蟲而導致資料外洩,也有可能是政府的開發者在中國開發者社群CSDN撰寫部落格時,不慎外洩相關帳密。但這些資料是否來自中國政府?上海市政府和公安部門都尚未針對此事做出回應。

駭客組織CuteBoi發動軟體供應鏈攻擊,散布逾1,200個惡意NPM套件

駭客組織散布惡意NPM套件的手法,已經演變成以自動化的方式進行,甚至能突破NPM上架流程的雙因素驗證(2FA)措施。

資安業者Checkmarx近期發現了1,283個惡意NPM套件,駭客CuteBoi運用了超過1千個帳號來上架這些套件,所有的套件共通點,就是都包含了幾乎與名為eazyminer套件完全相同的程式碼,該套件是挖礦軟體XMRig的JavaScript包裝器,用途是徹底運用受害電腦閒置的運算資源。

研究人員指出,這些套件本身看似無害,但內含的eazyminer程式碼所具備的挖礦能力,需要透過外部的工具呼叫,因此,挖礦軟體不會在這些NPM安裝之後就立刻執行,受害者很有可能沒有發現異狀。

但在NPM已從今年初逐步要求套件開發者使用雙因素驗證機制的情況下,駭客又是如何突破並上架套件呢?研究人員根據CuteBoi建立NPM帳號的網域,推測駭客使用了mail.tm的拋棄式電子郵件服務,並透過REST API建立電子郵件帳號,使他們在自動化攻擊流程能夠通過NPM的雙因素驗證機制。該公司指出,目前仍有上千個惡意NPM套件尚未下架,他們設置了專屬網站(https://cuteboi.info/)來隨時更新此攻擊行動的後續發展。

惡意NPM元件恐影響數百個網站與應用程式

![]() 有些NPM套件的供應鏈攻擊,因採用了高度混淆的JavaScript程式碼,而使得駭客能進行數個月攻擊行動而不被發現。

有些NPM套件的供應鏈攻擊,因採用了高度混淆的JavaScript程式碼,而使得駭客能進行數個月攻擊行動而不被發現。

資安業者ReversingLabs揭露從2021年12月出現NPM供應鏈攻擊行動,駭客組織IconBurst使用數十個套件,他們使用了與知名套件(如Umbrella JS、Ionicons)相近的名稱,例如上傳ionicio、ionic-icon、iconion-package、ionicon-package等套件,企圖藉由開發者可能會打錯字的情況,在受害電腦部署惡意NPM套件。

這些套件迄今被下載超過2.7萬次,有超過6成是名為icon-package的惡意套件,達到17,774次。研究人員粗估,可能有數百個網站或是應用程式受到波及。

研究人員提出警告,雖然他們已於今年7月1日通報NPM的資安團隊,但NPM套件庫裡的IconBurst惡意套件仍尚未完全移除,研究人員呼籲開發人員安裝套件時仍應提高警覺。

MITRE發布的資安通告疑曝露易受攻擊的IP設備主控臺

資安通告若是曝露了過多資訊,有可能使得受到影響的系統更容易受到波及。根據資安新聞網站Bleeping Computer的報導,有讀者發現MITRE發布的4月份高危險漏洞安全公告裡,竟在參考資料裡,不慎列出了受影響的設備遠端管理網頁的連結,並指出一旦公布這類資訊後,攻擊者很有可能利用物聯網搜尋引擎Shodan、Censys等,來尋找存在相關弱點的攻擊目標下手。

該新聞網站向MITRE確認此事,對方竟表示他們過往就列過這種型態的參考資料。CERT/CC漏洞分析師Will Dormann、Jonathan Leitschuh都認為MITRE的做法不妥,並表示在CVE資訊裡列舉易受到攻擊的對象,顯得對受到影響的單位不尊重。Bleeping Computer隨後發現,有部分CVE漏洞的資料來源,其實是中國研究人員在GitHub發布的文章,但MITRE疑似複製這些研究人員的發現,並以自己的名義在GitHub發布相關資訊(例如CVE-2022-25584,現此漏洞在GitHub的說明網頁已遭到刪除)。該新聞網站指出,他們向MITRE確認的數個小時後,前述讀者發現的參考資料已遭到刪除。

Google公布駭客租賃服務手法,並封鎖相關網域

駭客租賃(Hack-For-Hire)服務讓想要發動攻擊的人士,在無須具備相關技術,亦不需曝露身分的情況下,針對特定的目標下手。Google於6月30日指出,他們在追蹤駭客在印度、俄羅斯、阿拉伯的攻擊行動時,發現了駭客租賃服務的興起,對象包含了人權擁護者、政治活動家、記者,但也可能是一般民眾,這些受僱的駭客主要會運用網釣攻擊來入侵受害者的電腦,Google將這些駭客所用於網釣攻擊的網域加入Safe Browsing的黑名單。

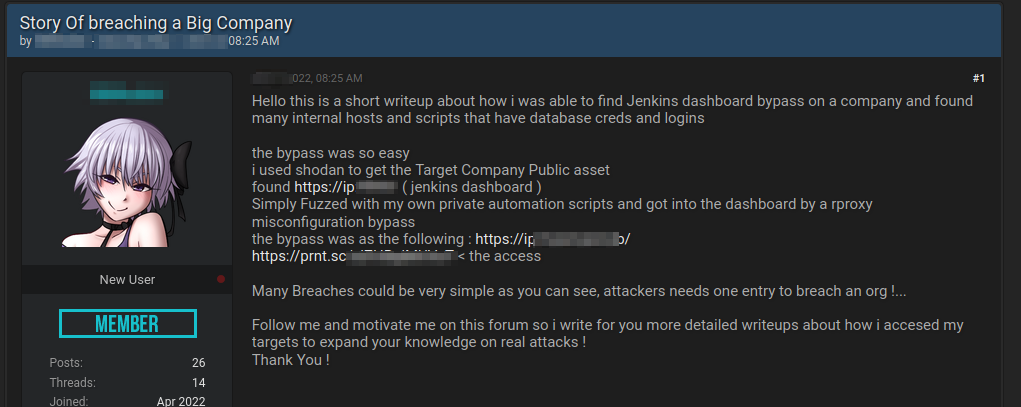

駭客聲稱攻陷IBM與史丹佛大學

持續整合工具(CI)Jenkins成為駭客入侵組織的管道,且疑似有大型企業受害。資安業者CloudSEK在一個使用英文溝通的駭客論壇上,發現有人在5月7日聲稱,他們透過Jenkins儀表板的漏洞,成功入侵IT業者IBM,為了證明真有其事,這名使用者也附上了號稱是該公司Jenkins儀表板的螢幕截圖。研究人員指出,根據他們對於前述發文的駭客進行調查,這些駭客過往就曾經兜售IBM的初始存取管道,此外,還銷售多個政府實體(Entitiy)的Web Shell存取管道,因此真有其事的可能性相當高。

這些研究人員發現,駭客藉由物聯網搜尋引擎Shodan,鎖定在網路上公開9443埠的企業資產,然後使用獨有的指令碼進行模糊測試,以便於存在漏洞的組織裡,藉由反向代理伺服器(RProxy)的錯誤配置,來進行攻擊。

除了IBM,駭客也提及他們如何入侵史丹佛大學──他們利用了Sudomy軟體列舉與大學相關的子網域,接著利用httpx程式找到WordPress網站的外掛程式路徑(/wp-content/plugins/),再藉由外掛程式的零時差漏洞來發動RCE攻擊。研究人員認為,上述的攻擊手法很有可能被其他人複製,對其他組織進行類似的攻擊,呼籲組織要落實網站應用系統的各式元件修補,並採取多因素驗證(MFA)等措施來防範相關攻擊。

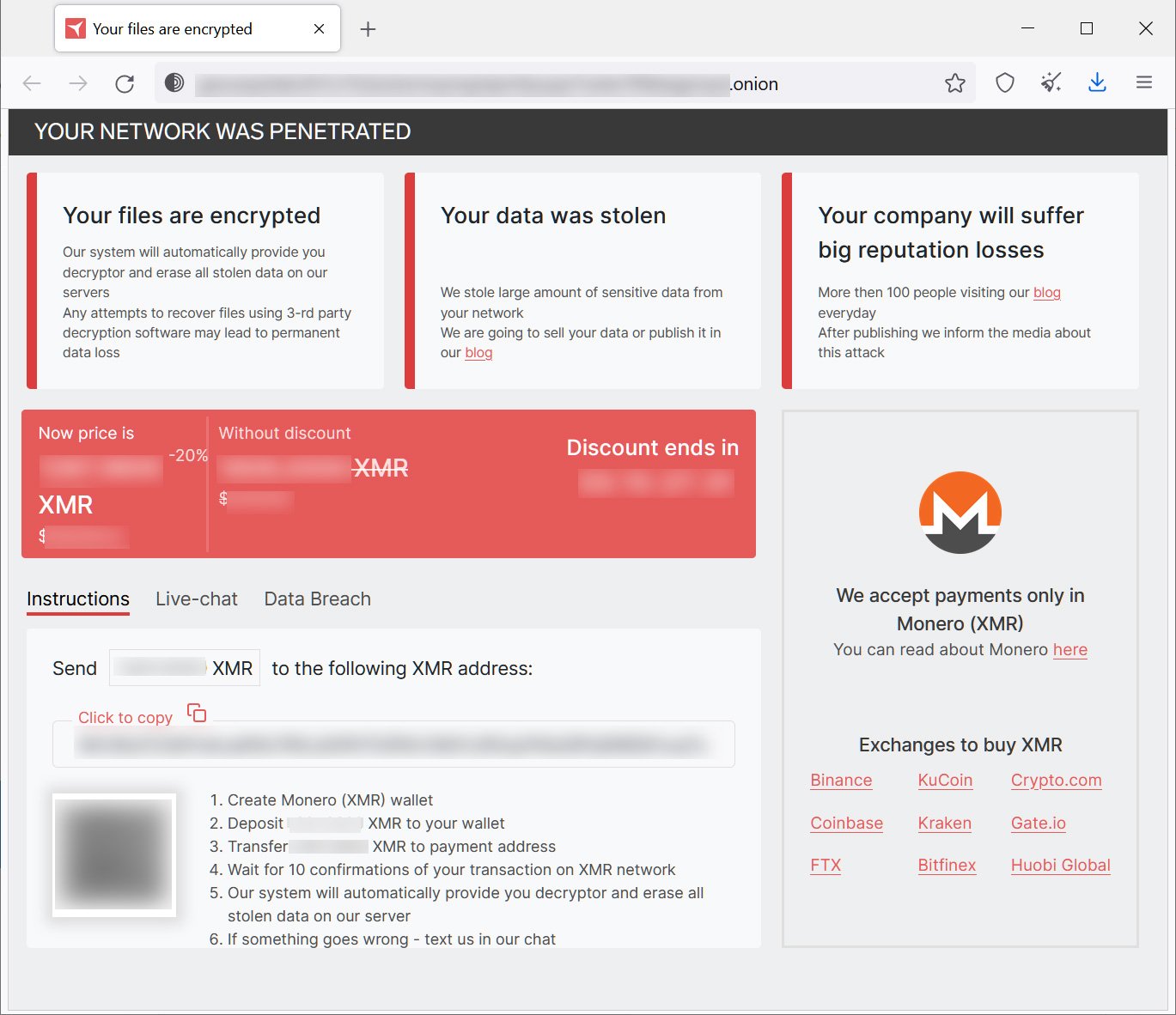

勒索軟體RedAlert鎖定VMware ESXi伺服器而來

駭客鎖定VMware ESXi虛擬化環境下手,並發動勒索軟體攻擊的情況,近期又有新的勒索軟體出現。資安研究團隊MalwareHunterTeam發現名為RedAlert(N13V)勒索軟體駭客組織,並指出已有組織疑似受害且不願意支付贖金,而遭到駭客公布。

駭客鎖定VMware ESXi虛擬化環境下手,並發動勒索軟體攻擊的情況,近期又有新的勒索軟體出現。資安研究團隊MalwareHunterTeam發現名為RedAlert(N13V)勒索軟體駭客組織,並指出已有組織疑似受害且不願意支付贖金,而遭到駭客公布。

資安新聞網站Bleeping Computer取得勒索軟體檔案並進行解析,指出該軟體可在Linux主機上執行,是針對VMware ESXi所設計,因為,有部分的命令是專門為這類環境而設。例如,如果駭客下達了停止所有虛擬機器(VM)運作的參數,該勒索軟體就會執行esxcli的命令來關閉VM。

該新聞網站指出,此勒索軟體採用了名為NTRUEncrypt的演算法加密檔案,且只對於LOG、VMDK、VMEM、VSWP、VMSN等副檔名的檔案執行加密,然後向受害組織索討門羅幣。此外,駭客可下達非對稱加密的命令,來對受害主機進行加密檔案速度測試 。

值得一提的是,雖然上述勒索軟體鎖定ESXi而來,但研究人員在RedAlert的付款網站上,發現支援Windows作業系統的解密工具,由此推測駭客很可能也有開發Windows版的勒索軟體。

萬豪飯店遭到駭客入侵,疑外洩20 GB機敏資料

飯店業遭到駭客攻擊,並發生資料外洩的情況,在疫情爆發前發生數起事故,這樣的攻擊行動隨著各國政府對出入境鬆綁又再度出現。資料外洩事故新聞網站DataBreaches於7月5日指出,他們在6月28日獲報萬豪(Marriott)飯店的資料外洩事件,不願具名的駭客組織宣稱在1個月前入侵,並竊得約20 GB的內部資料,當中包含信用卡交易資料,以及萬豪內部的資料。

飯店業遭到駭客攻擊,並發生資料外洩的情況,在疫情爆發前發生數起事故,這樣的攻擊行動隨著各國政府對出入境鬆綁又再度出現。資料外洩事故新聞網站DataBreaches於7月5日指出,他們在6月28日獲報萬豪(Marriott)飯店的資料外洩事件,不願具名的駭客組織宣稱在1個月前入侵,並竊得約20 GB的內部資料,當中包含信用卡交易資料,以及萬豪內部的資料。

該新聞網站針對駭客提供的部分資料進行查核,發現資料來自該集團位於美國馬里蘭州BWI機場的飯店,這些駭客也向DataBreaches表示他們入侵了該飯店的伺服器。

萬豪坦承確有此事,並認為他們之所以被入侵,是駭客經由社交工程攻擊員工得逞,進而存取該名員工的電腦。該公司指出,駭客能夠經由該名員工的權限存取相關資源,但目前沒有證據表明能存取其他的資料。這個說法看似合理,但駭客如果進行橫向移動,有可能得以存取其他資源。

該公司亦宣稱,在駭客向他們索討贖金之前就已察覺攻擊行動,並在6個小時就獲得控制,駭客竊得的是較不敏感的內部業務資料,不過他們仍需通知約300至400名受影響的人士,但對於這些人士的身分並未進一步透露。而針對贖金的部分,萬豪疑似贖金價碼過高,而沒有向駭客支付,駭客也表明沒有加密伺服器上的檔案。這起事故已是萬豪自2018年至今的第3次重大資料外洩事件。

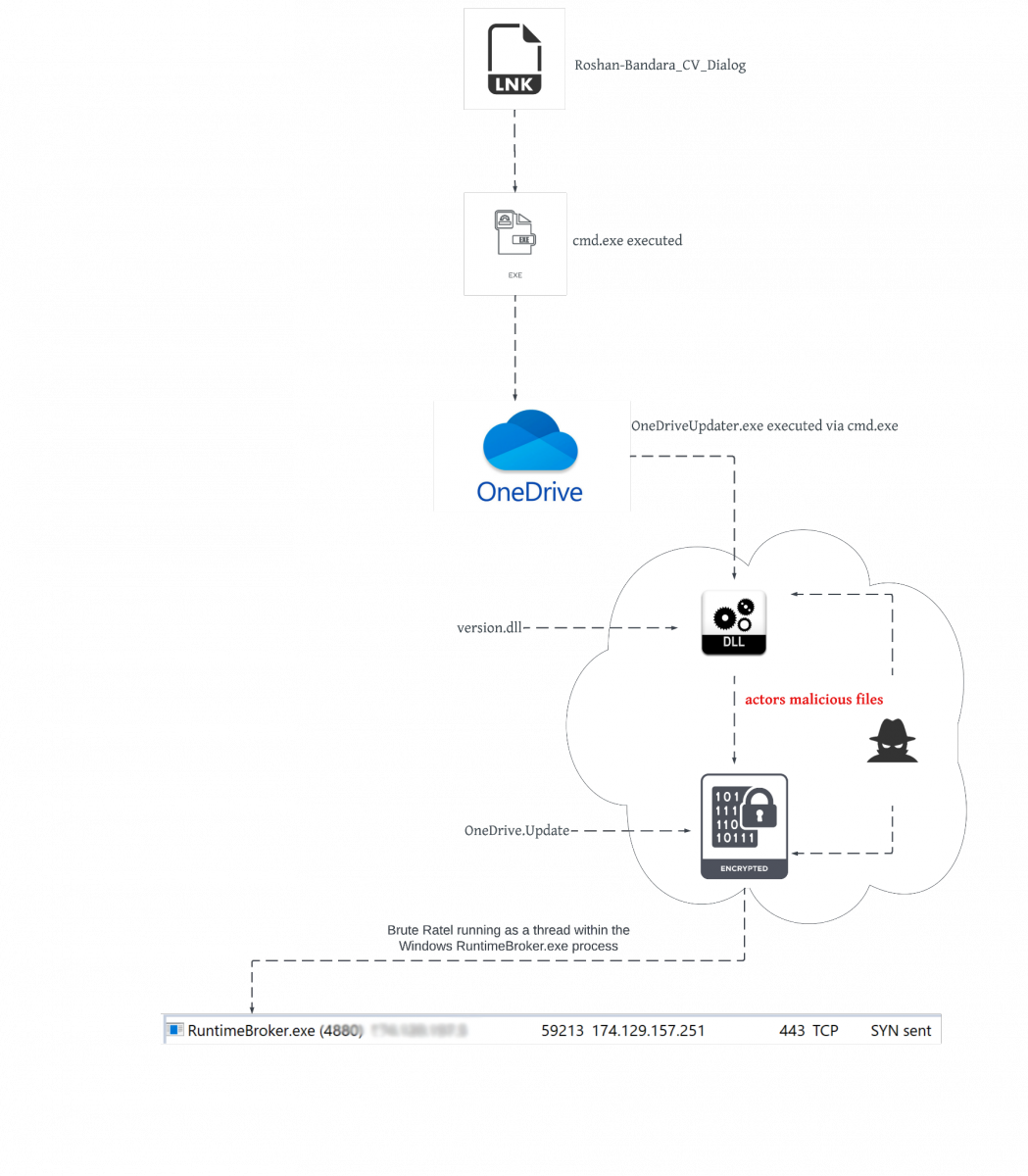

俄羅斯駭客APT29濫用滲透測試工具Brute Ratel C4發動攻擊

最近幾年駭客濫用滲透測試工具的情況相當頻繁,當中又以利用Cobalt Strike的攻擊行動最為常見,但有部分組織疑似開始改用其他工具來規避資安系統的偵測。資安業者Palo Alto Networks指出,俄羅斯駭客組織APT29(亦稱CozyBear、Dukes)約自5月下旬,開始利用名為Brute Ratel C4(BRc4)的滲透測試工具發動攻擊。

最近幾年駭客濫用滲透測試工具的情況相當頻繁,當中又以利用Cobalt Strike的攻擊行動最為常見,但有部分組織疑似開始改用其他工具來規避資安系統的偵測。資安業者Palo Alto Networks指出,俄羅斯駭客組織APT29(亦稱CozyBear、Dukes)約自5月下旬,開始利用名為Brute Ratel C4(BRc4)的滲透測試工具發動攻擊。

BRc4是曾任職於Mandiant與CrowdStrike的紅隊演練專家Chetan Nayak製作,該名資安人員開發的動機就是要將其用於紅隊演練,替代Cobalt Strike,紅隊可在目標電腦上部署Badgers(相當於Cobalt Strike的Beacon),來接收攻擊者下達的命令,進行各式攻擊行為。

研究人員指出,BRc4不若Cobalt Strike廣為人知,而且該軟體特別針對防毒軟體與EDR系統打造,使得這些防護系統幾乎無法察覺攻擊意圖。在APT29發起的攻擊行動中,駭客以寄送求職履歷的名義發動釣魚攻擊,挾帶惡意ISO映像檔,但ISO檔案內含的履歷檔案,實際上是Windows捷徑(LNK)檔案,一旦受害者開啟,就會觸發映像檔裡的OneDriveUpdater.exe,然後透過作業系統的Runtime Broker處理程序來載入BRc4的Badger元件。

值得留意的是,Cobalt Strike與BRc4都是商業軟體,但前者已遭到駭客破解而大肆濫用,後者目前沒有類似的情形,究竟駭客如何啟用BRc4的軟體授權,而能用於攻擊行動?資安新聞網站Bleeping Computer取得Chetan Nayak的說法,很有可能是有客戶的員工洩露出去,威脅情報業者Advanced Intelligence(AdvIntel)則認為,駭客很有可能設立了假的公司,而通過Chetan Nayak對買家的背景驗證流程,成功買到BRc4的軟體授權。

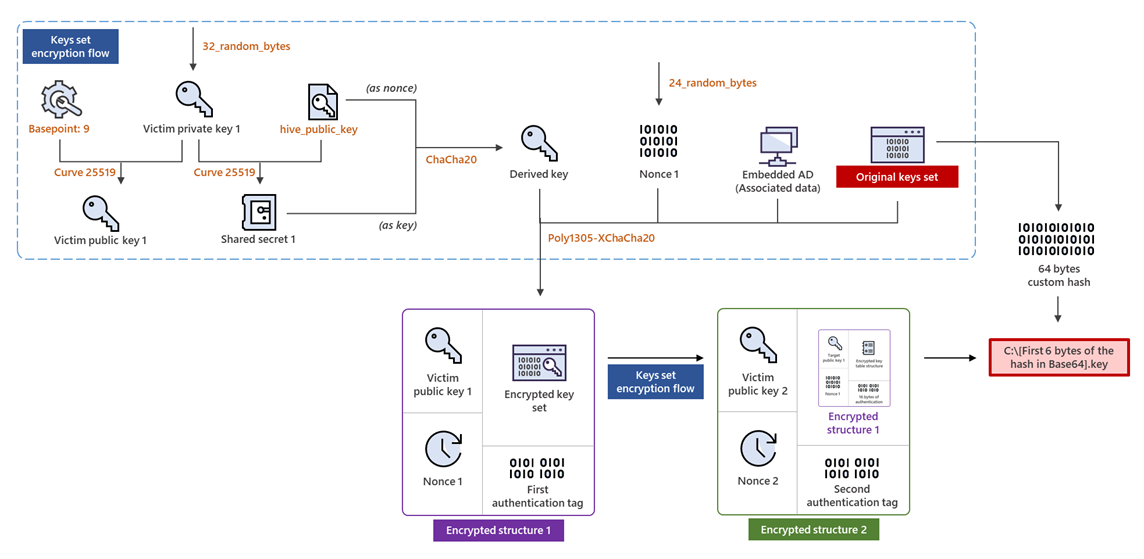

勒索軟體Hive改以程式語言Rust開發,恐更加難以察覺攻擊行動

勒索軟體Hive自去年6月出現後,已為全球帶來相當嚴重的威脅,而當時駭客使用Go語言開發勒索軟體引起研究人員的高度關注,但近期這些駭客再度更換程式語言,重新打造勒索軟體。微軟於7月5日指出,他們近期發現的新版勒索軟體Hive,出現了重大的變化,那就是駭客重新使用Rust程式語言打造勒索軟體,而這是繼BlackCat之後,另一款採用此種程式語言打造的勒索軟體。

勒索軟體Hive自去年6月出現後,已為全球帶來相當嚴重的威脅,而當時駭客使用Go語言開發勒索軟體引起研究人員的高度關注,但近期這些駭客再度更換程式語言,重新打造勒索軟體。微軟於7月5日指出,他們近期發現的新版勒索軟體Hive,出現了重大的變化,那就是駭客重新使用Rust程式語言打造勒索軟體,而這是繼BlackCat之後,另一款採用此種程式語言打造的勒索軟體。

研究人員指出,駭客會採用Rust開發的原因,包含對於開發者提供更為友善的程式語法,並對系統資源有較精準的控制而執行更有效率,除此之外該程式語言亦具備各式各樣的密碼程式庫,並提供多種機制實現檔案加密保護,而使得研究人員想要對惡意程式逆向工程將會更加困難。研究人員指出,他們找到了改以Rust開發的多個Hive變種檔案,而這些勒索軟體的共通點,在於能察覺攻擊跡象的防毒軟體並不多,即使能夠將其識別為有害,也無法確認就是Hive的變種。

附帶一提,新版Hive的加密手法也相當罕見且複雜──駭客在記憶體內產生兩組金鑰,以橢圓曲線迪菲.赫爾曼金鑰(ECDH)交換協定,並結合Curve25519和XChaCha20-Poly1305兩種演算法,使用ChaCha20對稱密碼用來加密檔案。

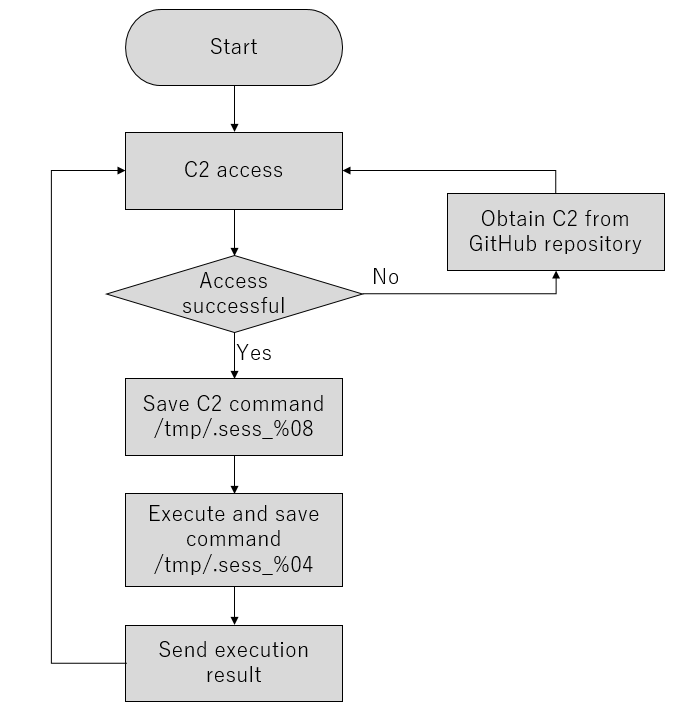

駭客組織Lazarus濫用GitHub,遠端控制惡意軟體VSingle

北韓駭客組織Lazarus(亦稱Hidden Cobra)從2020年開始,利用名為VSingle的惡意軟體攻擊日本組織,但近期這些駭客採用了更為隱密的通訊方式,而使得研究人員更難以追查行蹤。

北韓駭客組織Lazarus(亦稱Hidden Cobra)從2020年開始,利用名為VSingle的惡意軟體攻擊日本組織,但近期這些駭客採用了更為隱密的通訊方式,而使得研究人員更難以追查行蹤。

日本電腦緊急應變小組(JPCERT/CC)於7月5日指出,Lazarus改造了他們的後門程式VSingle,研究人員發現其通訊方式出現變化,此惡意軟體本身有3組預設C2伺服器IP位址,但在上述C2伺服器都無法存取的時候,VSingle會先連上GitHub取得新的C2伺服器IP位址,而過程中會隨機從超過10組使用者與儲存庫名稱裡,隨機挑選其中一組來進行連線,來取得新的C2伺服器位址。

研究人員發現,駭客不只繼續發展先前的Windows版VSingle,也開始使用Linux版惡意軟體,而兩者與C2伺服器通訊、執行命令的方法也有所不同──前者濫用作業系統的API,後者則是利用wget來接收並執行駭客下達的命令。JPCERT/CC認為,駭客利用合法伺服器或是雲端服務來藏匿行蹤的情況,不時有事故發生,他們呼籲組織要管制伺服器能存取的外部網路範圍。

美國非營利婚禮司儀培訓機構的AWS S3儲存桶不設防,曝露630 GB婚禮相關資料

又是AWS S3儲存桶配置不當而造成資料曝露的情況,而且還是與許多民眾的終生大事有關。提供架設網站教學的Website Planet於今年4月26日發現,專門培訓婚禮主持人的美國非營利組織American Marriage Ministries(AMM),他們所屬的AWS S3儲存桶,在2018年3月31日至2022年4月的期間,沒有設置密碼或是採取加密等保護措施,使得該單位存放約18.5萬名牧師與1.5萬對夫妻婚禮的資料,任何人都有可能隨意取用。

又是AWS S3儲存桶配置不當而造成資料曝露的情況,而且還是與許多民眾的終生大事有關。提供架設網站教學的Website Planet於今年4月26日發現,專門培訓婚禮主持人的美國非營利組織American Marriage Ministries(AMM),他們所屬的AWS S3儲存桶,在2018年3月31日至2022年4月的期間,沒有設置密碼或是採取加密等保護措施,使得該單位存放約18.5萬名牧師與1.5萬對夫妻婚禮的資料,任何人都有可能隨意取用。

研究人員看到逾50萬張任命牧師主持婚禮的證書,以及14萬張婚禮的合照照片。該儲存桶總共存放了高達630 GB的資料,研究人員已向AMM與US-CERT通報,但尚未確定這些資料是否已經遭到駭客存取。AMM於5月11日為此儲存桶採取了保護措施,並表示會著手進一步調查。

舊版SMB檔案服務再遭鎖定!勒索軟體Checkmate攻擊提供相關服務的威聯通NAS設備

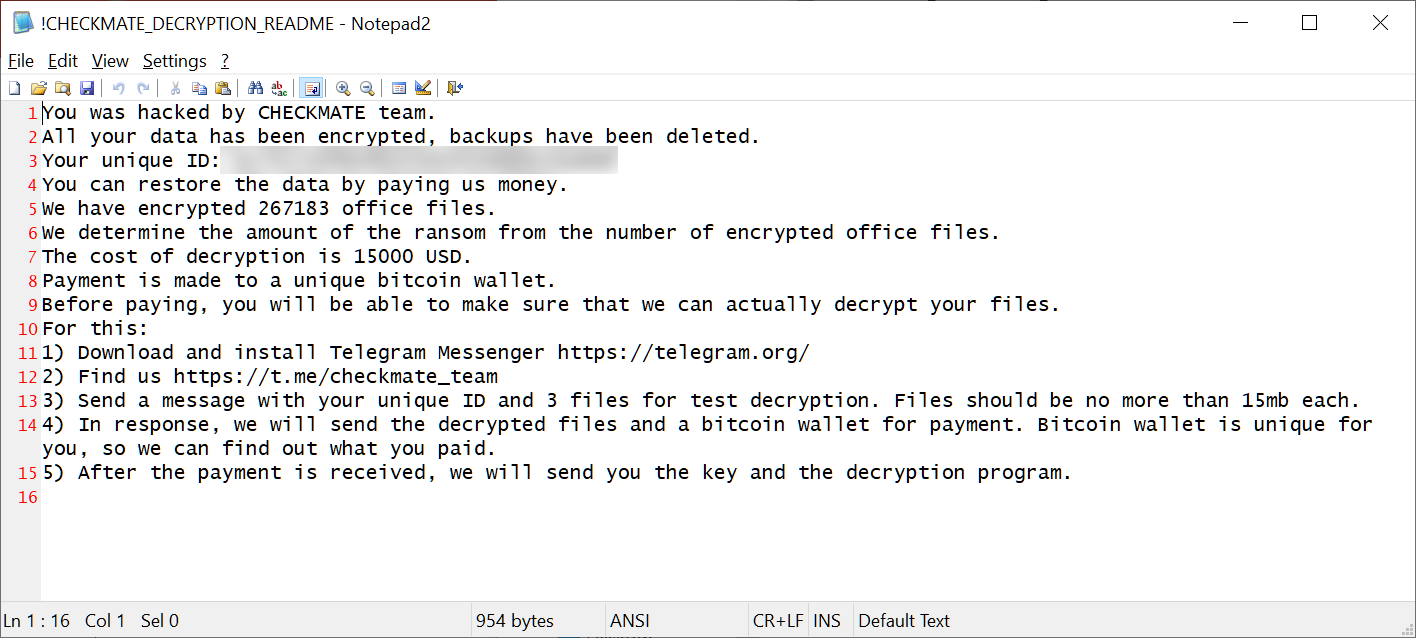

駭客鎖定網路儲存設備NAS發動勒索軟體的情況,似乎有越來越嚴重的趨勢,近期有新的駭客組織也發動相關攻擊。威聯通(QNAP)於7月7日提出警告,指出該公司旗下的NAS設備遭到勒索軟體Checkmate攻擊,此勒索軟體鎖定提供舊版SMB服務(SMB v1)的NAS設備,藉由字典攻擊來進行暴力破解,進而在受害的NAS設備加密檔案,並留下檔名為!CHECKMATE_DECRYPTION_README的勒索訊息。該公司呼籲用戶應停用舊版SMB服務,並使用最新版本的作業系統來防堵相關攻擊。

駭客鎖定網路儲存設備NAS發動勒索軟體的情況,似乎有越來越嚴重的趨勢,近期有新的駭客組織也發動相關攻擊。威聯通(QNAP)於7月7日提出警告,指出該公司旗下的NAS設備遭到勒索軟體Checkmate攻擊,此勒索軟體鎖定提供舊版SMB服務(SMB v1)的NAS設備,藉由字典攻擊來進行暴力破解,進而在受害的NAS設備加密檔案,並留下檔名為!CHECKMATE_DECRYPTION_README的勒索訊息。該公司呼籲用戶應停用舊版SMB服務,並使用最新版本的作業系統來防堵相關攻擊。

根據資安新聞網站Bleeping Computer的調查,此勒索軟體的攻擊行動首度於5月28日出現,受害者需支付1.5萬美元的贖金,才能換到解密金鑰。

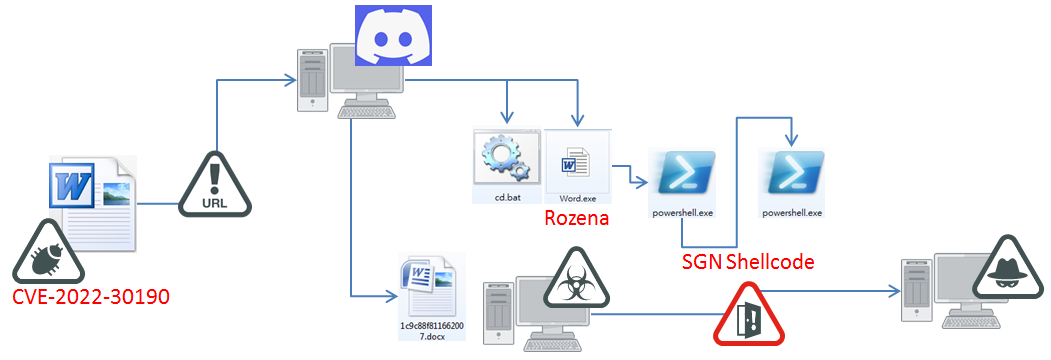

駭客利用Follina漏洞散布惡意軟體Rozena

研究人員於5月底揭露Windows支援診斷工具(MSDT)漏洞Follina(CVE-2022-30190),已有多起利用此漏洞的攻擊行動出現,現在出現了更為複雜的攻擊手法。

研究人員於5月底揭露Windows支援診斷工具(MSDT)漏洞Follina(CVE-2022-30190),已有多起利用此漏洞的攻擊行動出現,現在出現了更為複雜的攻擊手法。

資安業者Fortinet發現,有人利用惡意Word文件與Follina漏洞,從即時通訊軟體Discord伺服器下載惡意程式Rozena,並藉由圖示與檔案名稱(Word.exe),將其偽裝成Word主程式,同時,為了不讓受害者察覺電腦遭到攻擊,駭客也下載另一個無害的Word檔案。

一旦Rozena被執行,該惡意程式就會透過PowerShell執行Shikata Ga Nai(SGN)編碼加密的Shell Code,進而啟動反向Shell並連線到攻擊者的主機,完成後門的建置。研究人員呼籲使用者應儘速修補Follina漏洞,來防堵相關攻擊行動。

北韓駭客使用勒索軟體Maui,鎖定醫療保健相關機構下手

勒索軟體的威脅可說是越來越嚴重,除了惡名昭彰的Conti、LockBit、BlackCat、Hive,專門鎖定特定產業、過往不曾發現的勒索軟體也相當值得留意。資安業者Stairwell在上個月發現名為Maui的勒索軟體,研究人員指出,這個勒索軟體與其他同類型的攻擊工具,有顯著不同的功能差異,例如,Maui缺少多數勒索軟體提供勒索訊息功能,也不會向攻擊者回傳加密金鑰,研究人員由此推測,駭客必須手動操作Maui,並指定要加密的檔案。

同一天美國網路安全暨基礎設施安全局(CISA)、美國聯邦調查局(FBI)、美國財政部聯手,針對此勒索軟體的攻擊行動提出警告,並指出是北韓駭客所為,這些攻擊者至少從2021年5月就開始行動,鎖定的目標是醫療保健與公共衛生組織(HPH)。他們呼籲這些單位應透過相關措施來嚴加防範,並藉由Stairwell提供的情資來識別相關威脅。

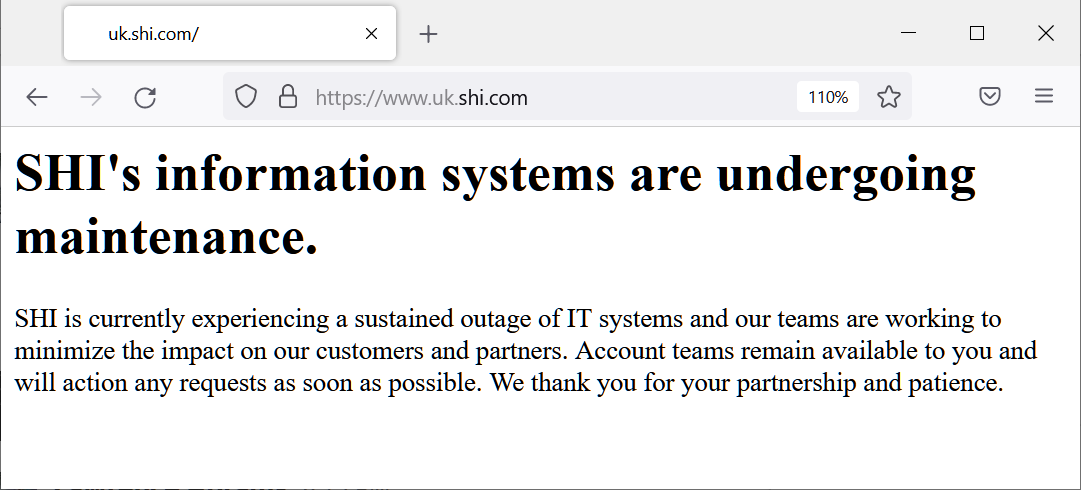

北美大型IT服務業者SHI遭到網路攻擊

大型IT服務業者遭到網路攻擊,很可能使得使用者受到波及。北美大型IT服務業者SHI傳出於7月4日遭到了專業的惡意軟體攻擊,該公司亦表示他們已快速做出因應,來儘可能減少對於營運的影響。資安新聞網站Bleeping Computer指出,該公司部分網站一度出現資訊系統正在維護的訊息,或是顯示Amazon CloudFront、AWS S3出錯的畫面。該公司正與執法單位著手調查,並強調目前沒有客戶的資料遭到外洩的跡象,該公司的供應鏈無外部系統受到波及。

大型IT服務業者遭到網路攻擊,很可能使得使用者受到波及。北美大型IT服務業者SHI傳出於7月4日遭到了專業的惡意軟體攻擊,該公司亦表示他們已快速做出因應,來儘可能減少對於營運的影響。資安新聞網站Bleeping Computer指出,該公司部分網站一度出現資訊系統正在維護的訊息,或是顯示Amazon CloudFront、AWS S3出錯的畫面。該公司正與執法單位著手調查,並強調目前沒有客戶的資料遭到外洩的跡象,該公司的供應鏈無外部系統受到波及。

漏洞懸賞平臺HackerOne員工竊取研究人員通報的漏洞牟利

員工竊取營業秘密的資料,再轉手賣給他人的情況不時傳出,而這樣的資料多半是關於公司的智慧財產(IP),或是重大決策的消息。但如今有漏洞懸賞平臺的員工自肥,將研究人員通報的漏洞私下拿來向客戶索取報酬。

漏洞懸賞平臺HackerOne於7月2日發布資安通告,指出他們在6月22日接獲客戶的調查請求,該客戶發現有人使用rzlr的ID名稱,並透過HackerOne以外的管道,以語帶威脅的方式向他們通報漏洞,其內容與其他研究人員藉由HackerOne提供的資訊相當雷同,雖然多名研究人員通報相同漏洞的情況,在漏洞懸賞計畫可說是相當常見,但這起事件相當不尋常的是,該名通報者刻意尋求其他管道與其聯繫,使得這個接獲漏洞通報的用戶決定通知HackerOne。

經HackerOne的資安團隊調查,是一名員工為了自身利益,截取研究人員在HackerOne通報的資料,然後以匿名的身分在該漏洞懸賞平臺以外的管道透露漏洞資訊,目的是取得額外報酬。根據該公司資安團隊追查,至少有7個客戶受害,HackerOne已解僱該名員工,並打算採取法律行動。

微軟針對惡意軟體Raspberry Robin攻擊行動提出警告

有研究人員去年發現惡意軟體Raspberry Robin的蹤跡,現在出現了新的攻擊行動而引起關注。根據資安新聞網站Bleeping Computer的報導,微軟針對Microsoft Defender for Endpoint的用戶,近期提供的威脅情報指出,他們發現許多用戶的網路環境裡,出現名為Raspberry Robin的蠕蟲,主要的散布途徑是透過USB外接裝置,該蠕蟲程式還會透過合法的Windows工具,來繞過使用者帳號控制(UAC)。微軟已將相關攻擊活動標記為高度風險,呼籲用戶要提高警覺。

勒索軟體Eternity加密各式文件檔案,並利用WMI刪除系統備份

駭客組織Eternity對其他攻擊者銷售各式的惡意程式,包含了蠕蟲軟體、竊密程式(Infostealer)、DDoS攻擊工具等,其中近期該組織販賣的勒索軟體,引起了研究人員的關注。

駭客組織Eternity對其他攻擊者銷售各式的惡意程式,包含了蠕蟲軟體、竊密程式(Infostealer)、DDoS攻擊工具等,其中近期該組織販賣的勒索軟體,引起了研究人員的關注。

資安業者CloudSEK指出,他們注意到駭客近期對於Eternity推出的勒索軟體產生器產生高度興趣,研究人員根據找到的Eternity勒索軟體檔案進行分析,結果發現,此勒索軟體由C#和.NET編譯而成,在開始執行後會隨機產生一組密碼,並藉由RSA演算法加密,組成解密檔案所需的sendme.eternityraas,然後對受害電腦的資料進行加密,再透過Base64演算法對這些加密資料進行編碼,將其以sendme.eternityraas檔案存放在電腦的桌面資料夾,完成後會要求受害者將sendme.eternityraas傳送給駭客,而對方在收到800美元贖金後,會從上述檔案取得密碼並傳送給受害者,以便進行檔案解鎖的流程。

而在加密受害電腦的檔案之後,研究人員發現,勒索軟體Eternity還會透過WMI來刪除系統的磁碟陰影複製(Volume Shadow Copy)檔案,並藉由登錄檔讓自己在電腦進入作業系統後就執行,而使得受害者更加難以因應。

勒索軟體AstraLocker釋出解密金鑰

勒索軟體駭客疑似為了避免執法單位找上門而決定收手,但這不代表他們打算就此改邪歸正。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客AstraLocker打算關閉相關業務,並將解密金鑰上傳到了惡意程式分析平臺VirusTotal,該新聞網站也確認駭客提供的解密程式確實能解鎖檔案,資安業者Emsisoft打算根據駭客的解密軟體,打造能因應組織所有攻擊行動的解密工具。

這些駭客向Bleeping Computer表示,他們不想再發動勒索軟體攻擊,現在想要轉換跑道挾持他人電腦來挖礦。

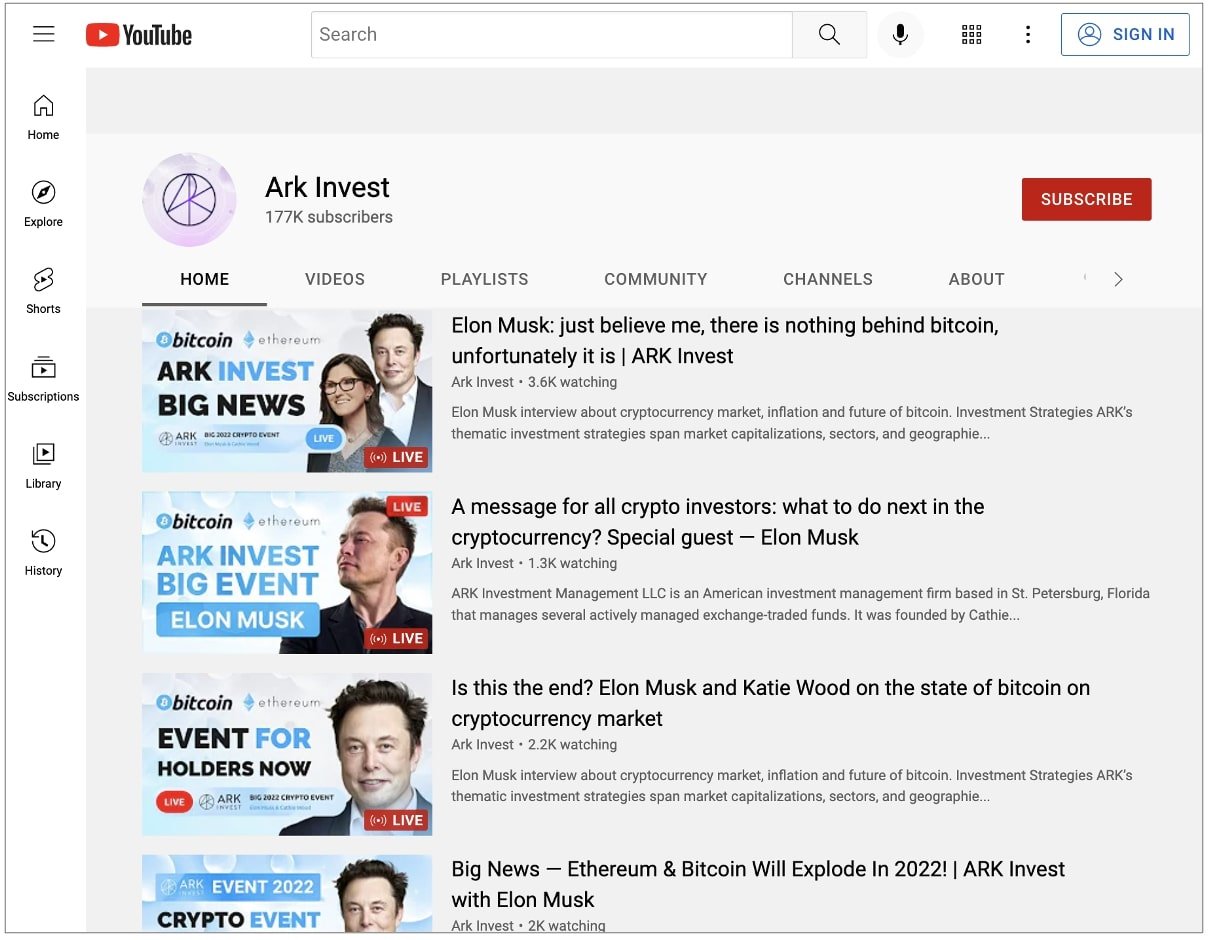

英國陸軍推特與YouTube帳號遭駭,並用於網路詐騙

駭客針對知名組織、名人的推特或YouTube頻道進行挾持,並用於詐騙的情況,不時傳出相關事故,但最近有一起駭客同時針對上述兩種帳號進行挾持的事故,而引起各界關注。根據加密貨幣新聞網站Web3 Is Going Great的報導,擁有36.2萬人追蹤的英國陸軍推特帳號,以及該單位擁有17.8萬人追蹤的YouTube頻道,於上週末遭不明人士挾持,置換成推銷NFT及加密貨幣交易的詐騙訊息,英國國防部證實此事並著手調查,並於7月4日表示上述的推特與YouTube帳號恢復正常。

駭客針對知名組織、名人的推特或YouTube頻道進行挾持,並用於詐騙的情況,不時傳出相關事故,但最近有一起駭客同時針對上述兩種帳號進行挾持的事故,而引起各界關注。根據加密貨幣新聞網站Web3 Is Going Great的報導,擁有36.2萬人追蹤的英國陸軍推特帳號,以及該單位擁有17.8萬人追蹤的YouTube頻道,於上週末遭不明人士挾持,置換成推銷NFT及加密貨幣交易的詐騙訊息,英國國防部證實此事並著手調查,並於7月4日表示上述的推特與YouTube帳號恢復正常。

青少年透過即時通訊軟體Discord組成駭客團體,出售惡意軟體牟利

網路犯罪的年齡層大幅下降,如今有研究人員發現,未成年的小孩疑似為了零用錢,加入銷售惡意軟體的行列。防毒業者Avast發現了一個Discord伺服器,當中的成員幾乎都是未成年的青少年,他們在打造、交易,以及傳播惡意軟體,這個組織疑似透過惡意軟體產生器與工具包,號稱無需實際撰寫程式,吸引青少年客製化惡意軟體的功能與介面樣貌,加入銷售這些網路攻擊工具,如:勒索軟體、竊密程式、挖礦軟體等。

研究人員建議家長要留意小孩的狀態,若是他們開始使用dox、DDoS、Bot的網路術語,或是家裡網路流量大幅增加,小孩收到來路不明的新禮物等情況,就應該進一步了解,假若他們對駭客行為產生興趣,家長應鼓勵他們從事相關研究,並朝向白帽駭客與資安相關工作發展。

遭到勒索軟體攻擊並支付贖金的荷蘭大學,2年後追回部分加密貨幣

有大學數年前遭到勒索軟體攻擊,因執法單位追回部分贖金而幸運地彌補了損失。根據荷蘭新聞網站人民報(De Volkskrant)的報導,當地的馬城大學(Maastricht University)於2019年遭到大規模網路攻擊,駭客加密了數百臺Windows伺服器與備份系統,影響2.5萬名學生與員工,並向該校索討20萬歐元的比特幣,馬城大學為了讓學生能正常考試與完成論文,選擇向駭客低頭。

荷蘭警方於2020年追蹤到贓款流向,並查封洗錢者的帳戶,追回馬城大學先前支付的部分比特幣,經過2年後近期將歸還給學校。該新聞網站指出,這些比特幣的價值,已從支付贖金時的4萬歐元,現在價值大幅增加為50萬歐元。馬城大學表示,這些追回的贖金將用於幫助經濟拮据的學生。

【漏洞與修補】

OpenSSL發布3.0.5版,修補嚴重程度可能比擬Heartbleed的漏洞

在6月下旬有研究人員揭露加密程式庫OpenSSL的漏洞CVE-2022-2274,這項漏洞使得支援AVX512指令集的64位元處理器在解析2048位元RSA私鑰發生錯誤,進而導致記憶體被破壞,攻擊者一旦利用這項漏洞,就有可能發動RCE攻擊,嚴重程度有可能接近2014年出現的Heartbleed。對此,OpenSSL於7月5日發布3.0.5版予以修補,使用3.0.4版的用戶應儘速更新。

Jenkins公布近30個零時差漏洞

持續整合平臺Jenkins於6月30日,公告34個外掛程式的漏洞,這些漏洞存在於29個外掛程式,其中,該公司已修補了GitLab、requests-plugin、TestNG Results、XebiaLabs XL Release等4項元件的漏洞,但值得留意的是,仍有29個漏洞仍有待修補,這些尚未修補的元件已被安裝逾2.2萬次,根據物聯網搜尋引擎Shodan的資料,逾14.4萬臺曝露於網際網路的Jenkins伺服器有可能成為攻擊目標。

Google修補Chrome瀏覽器的零時差漏洞CVE-2022-2294

Google於6月下旬推出Chrome 103版,在2個星期後緊急推出更新,目的是為了修補已被利用的零時差漏洞。Google於7月4日,發布Windows版Chrome 103.0.5060.114、Android版103.0.5060.71,以及延伸支援版本102.0.5005.148(Windows、macOS版本),該公司之所以推出這些版本,就是修補已經遭到利用的漏洞CVE-2022-2294,這是WebRTC堆積緩衝區溢位漏洞。相關用戶應儘速安裝新版Chrome來防堵攻擊行動。而這是今年以來Google修補的第4個Chrome零時差漏洞。

網頁框架軟體Django發布新版,修補SQL注入漏洞

以程式語言Python打造的網頁框架Django,最近修補了SQL注入漏洞CVE-2022-34265,所有尚在支援的Django版本,包括3.2版、4.0版,以及尚在測試階段的4.1版都會受到影響。Django軟體基金會發布了3.2.14版與4.0.6版予以修補,並表示4.1版正式版本將包含相關的修補程式碼。

【資安防禦措施】

NIST選出4款可防禦量子駭客的密碼學演算法

美國國家標準暨技術研究院(NIST)於2016年,針對量子密碼提出標準化的提案(Post-Quantum Cryptography Standardization),並公開徵求適用於這類運算的加密演算法後,最近有了重大突破。

NIST於今年7月5日,將4種量子密碼納入標準,它們是CRYSTALS-Kyber、CRYSTALS-Dilithium、FALCON,以及SPHINCS+。這4種量子密碼,CRYSTALS-Kyber是應用於上網安全,其餘3種則是適用於數位簽章領域。

該單位指出,他們挑選CRYSTALS-Kyber量子密碼的原因,在於其密鑰檔案較小,以及執行速度較佳等特性;而對於另外三個量子密碼的用途,主要是針對數位簽章提供保護,適用於數位交易與簽署文件,當中又以CRYSTALS-Dilithium最適合做為主力,FALCON適合運用於需要更小的檔案簽章應用程式,至於SPHINCS+,NIST指出與認為此量子密碼的主要價值,在於採用了散列函數,而非其他3個所使用。NIST也表示他們正在評估另外4款量子密碼,並有機會將它們也納入標準。

德國發布衛星網路的資安防禦指引

衛星網路Ka-Sat在烏克蘭戰爭開打時就遭到破壞,使得部分歐洲用戶受到波及,其中德國風力發電廠也因為採用此衛星網路遠端遙控發電設備而受到影響,該國近期也針對這種威脅發布相關的防護指南。

德國聯邦資訊安全辦公室於6月30日,針對空中的基礎設施發布了IT防護的基準配置指南。此文件是德國聯邦資訊安全辦公室與空中巴士旗下的Airbus Defence and Space、德國太空中心(DLR)等機構合作長達一年的成果,目的是確保衛星從製造到正式上線運作的資訊安全,並列出各項保護工作的優先程度。

北約組織打算提升網路攻擊的因應能力

俄羅斯對烏克蘭開戰後,不只頻頻對烏克蘭發動網路攻擊,鄰近國家也出現遭到波及的情況。對此,北大西洋公約組織(NATO)於6月29日在西班牙舉行的高峰會,公布有關的決策,當中特別提及北約盟國正面臨網路空間等不對稱的威脅,他們決定透過軍民合作的方式,來大幅增加網路防禦的能力,並將這項措施與能源的安全,視為盟國提升韌性(Resilience)的重要方針。而這是NATO自去年將網路攻擊視同武裝攻擊看待後,對於盟國之間的資訊安全的重大宣示。

為防範間諜軟體攻擊,蘋果計畫在旗下電腦與行動裝置導入新資安功能

間諜程式(如NSO Group開發的Pegasus)鎖定人手一隻的手機下手,針對政治人物或是新聞記者而來,這樣的情況近年來也越來越頻繁,使得手機廠商決定加入相關的機制來強化安全。

蘋果於7月6日宣布,他們計畫在今年秋季發布的iOS 16、iPadOS 16,以及macOS Ventura等作業系統中,提供鎖定模式(Lockdown Mode),來防堵間諜程式攻擊的情況。在這種模式下,即時通訊軟體Messages將停用連結預覽功能,並阻擋圖片以外的附件;網頁瀏覽器也會在大部分的情況下,停用JavaScript的即時編譯(JIT)機制;而在手機鎖定時,該模式將禁止電腦與iPhone進行連接。

此外,該公司亦在漏洞懸賞計畫增列相關類別,並提供最高200萬美元的獎金,他們也打算提供1千萬美元,來支持專門調查這類針對性網路間諜攻擊的組織。

資安卓越中心公布建置成果

行政院資通安全處於去年8月底,橫向整合跨部會資源,提出資安卓越中心計畫,成立資安卓越中心(CCoE),發展數位應用資安生態系。此計畫由科技部支援資安處辦理,擬定資安前瞻研究、頂尖實戰人才養成、國際合作,以及技術移轉創新育成等發展項目,來規畫並建置資安卓越中心。今天(7月8日)該中心於臺北科技大學發表此建置計畫的成果,除介紹該中心的服務項目,並對於密碼研究、網路威脅防禦、網路資料分析,以及人才培育等工作的推動進行說明。

為推廣行動裝置檢測工具TinyCheck,卡巴斯基設立專屬網站

近期攻擊者透過手機間諜程式跟蹤被害人的情況,不時有事故傳出,使得相關的檢測工具顯得更加重要。卡巴斯基最近針對2年前推出的檢測工具TinyCheck,設置了專屬的網站,並提供相關說明,以便組織將此工具部署於單板電腦Raspberry Pi,以非侵入式的方法,來檢查手機上是否有手機間諜程式活動的跡象──該系統藉由檢查手機對外的流量,並辨識這些流量互動的設備,來找出是否有存取手機間諜程式伺服器的情況。

該公司強調,此系統只會與手機的通訊對象互動,所有分析都會在本地進行,資料不會傳送給卡巴斯基或是其他單位。而此工具在問世之後,已有多個非政府組織採用,近期亦受到歐盟組織、記者、企業的注意,當地執法機構也正在進行相關評估,並打算用於相關事故的調查。

澳洲蒙納許大學啟動漏洞懸賞計畫

許多IT業者為了強化系統安全,紛紛推出漏洞懸賞(Bug Bounty)計畫,讓研究人員與駭客協助找出漏洞,而這樣的做法也有學術單位跟進。

位於澳洲墨爾本的蒙納許大學(Monash University)近期推出了漏洞懸賞計畫,他們在漏洞通報平臺Bugcrowd成立這項專案,研究人員有機會獲得最高2,500美元的獎勵,抓漏範圍包含了該校的網域與行動版App,還有他們使用的網路設施,如VPN和FileShare實例(Instance)等。蒙納許大學資安長Dan Maslin指出,此專案的成立,是他們邁向建校最終成熟階段的重要里程碑。

【其他資安新聞】

俄羅斯駭客XakNet鎖定烏克蘭大型能源業者DTEK發動攻擊

臺灣46家新創參加SelectUSA Tech競賽打響市場知名,1資安與2醫療新創嶄露頭角

惡意軟體PennyWise鎖定加密貨幣錢包和瀏覽器資料發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)