中國企業為了快速打造紅色供應鏈,向國外爭取大筆訂單,鎖定專精相關技術的臺灣企業,利誘員工竊取營業秘密的情況,似乎有越來越頻繁的現象。臺灣新北地方檢察署於7月15日宣布,他們在經過1年半的偵查及蒐證後,起訴14名臺灣iPhone機殼供應商可成科技的前員工,因為,這些員工在離職前竊得研發與業務機密後,打算帶槍投靠中國的競爭對手立訊精密工業。

微軟在6月份的每月例行修補(Patch Tuesday)裡,公告Windows網路檔案系統(NFS)漏洞CVE-2022-30136,最近有研究人員特別提出警告,因為,這個漏洞不只比同月獲得修補的Follina(CVE-2022-30190)還要容易利用,而且無論攻擊者運用成功與否,都有可能對受害伺服器造成相當程度的損害。

網頁應用程式框架很可能存在漏洞,而使得開發的應用程式也存在相關風險。研究人員揭露網頁應用程式框架Blitz.js的漏洞CVE-2022-23631,並指出攻擊者有可能藉此在受害伺服器上執行任意命令。

【攻擊與威脅】

臺灣iPhone外殼供應商可成科技的營業秘密被外洩,偵察終結14名員工遭起訴

中國企圖重金收買臺灣企業員工,竊取公司關鍵的技術,很可能會嚴重影響我國產業的競爭力。臺灣新北地方檢察署於7月15日指出,中國立訊精密工業為了迅速打入蘋果生產供應鏈爭取訂單,鎖定臺灣市占最高的金屬機殼供應商可成科技,引誘該公司派駐中國的研發團隊,竊取製作iPhone、iPad外殼的營業秘密,宣稱投靠後會提供高額安家費、年薪,並於立訊成功量產後,給予主管職位的方式來進行挖角。此研發團隊的鄭姓主管等14人於離職前,以分工合作方式竊取大量可成科技研發、業務相關的營業秘密資料,企圖攜往立訊使用。

新北地檢署經過1年6個月的偵查及蒐證,並發動4次搜索,訊問相關證人及被告,扣押涉嫌收取立訊安家費、薪資的帳號,全案於7月15日偵查終結,這14人依違反證券交易法特別背信罪、營業秘密法意圖在境外使用而侵害營業秘密等罪嫌遭到起訴。

泰國民主運動參與者的iPhone手機遭植入間諜軟體Pegasus

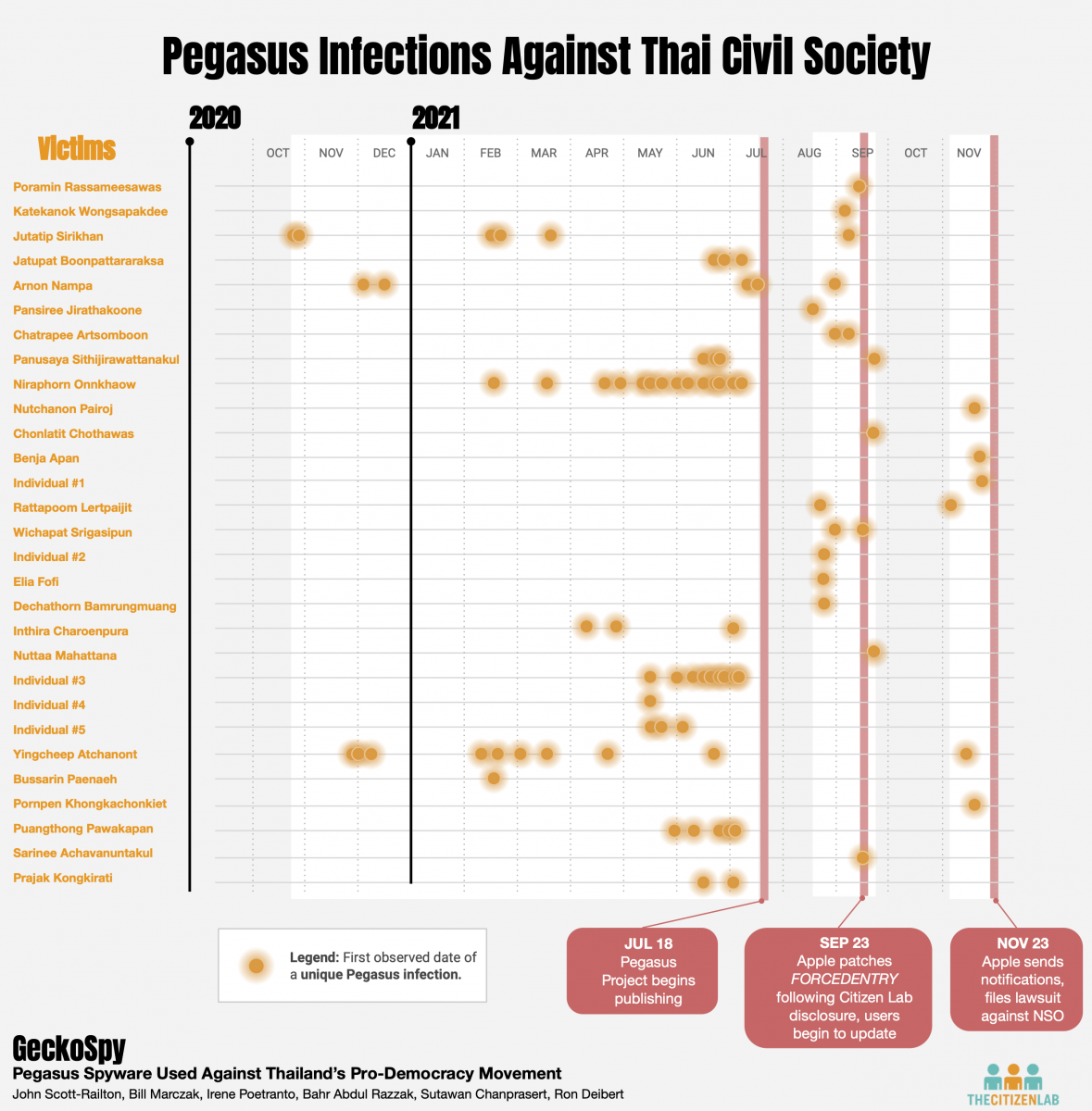

與網路間諜軟體Pegasus相關的攻擊行動,之前多半被用於攻擊歐美與中東地區的人士,如今也有鎖定東南亞的攻擊行動而引起人權組織的關注。加拿大多倫多大學公民實驗室(Citizen Lab)、國際特赦組織、泰國法律權利監督機構iLaw指控,泰國政府疑似針對參與民主運動的30名人士下手,在2020年至2021年,對他們的iPhone手機植入Pegasus,而遭到鎖定的人士身分,涵蓋了學生、律師、歌手、女演員等,年紀最小的僅有18歲。

與網路間諜軟體Pegasus相關的攻擊行動,之前多半被用於攻擊歐美與中東地區的人士,如今也有鎖定東南亞的攻擊行動而引起人權組織的關注。加拿大多倫多大學公民實驗室(Citizen Lab)、國際特赦組織、泰國法律權利監督機構iLaw指控,泰國政府疑似針對參與民主運動的30名人士下手,在2020年至2021年,對他們的iPhone手機植入Pegasus,而遭到鎖定的人士身分,涵蓋了學生、律師、歌手、女演員等,年紀最小的僅有18歲。

而這起攻擊行動被發現的原因,是因為蘋果在2021年11月,針對可能遭到Pegasus跟蹤的人士提出警告,而使得這些受害者尋求相關社會組織進行調查,進而使得此起事件近日曝光。離譜的是,有些受害者在不到2年的時間裡,手機就被植入Pegasus超過10次,而這些攻擊行動的共通點,駭客都是透過iOS零點擊漏洞Kismet與Forcedentry,來對手機下手。

【漏洞與修補】

攻擊者透過NFS漏洞,有機會取得SYSTEM權限執行任意程式碼

在6月份微軟發布的每月例行修補(Patch Tuesday),許多研究人員聚焦在已出現攻擊行動的Follina漏洞(CVE-2022-30190),但最近有資安業者提出警告,有另外一個漏洞攻擊者更加容易利用也相當值得留意。

趨勢科技於7月14日提出警告,微軟在上個月修補的Windows網路檔案系統(NFS)漏洞CVE-2022-30136,可讓攻擊者在沒有通過身分驗證的情況下,對於目標伺服器發送惡意的遠端程序呼叫(RPC),進而在SYSTEM的上下文執行任意程式碼,但若是漏洞利用失敗,還是有可能癱瘓該伺服器。此漏洞影響使用NFS第4版協定的Windows電腦,第2版與第3版NFS協定沒有相關風險。

研究人員指出,此漏洞較Follina更為容易利用,而有可能被用於癱瘓伺服器,他們呼籲使用者應儘速安裝修補程式來因應。

JavaScript網頁應用程式框架Blitz.js存在原型污染漏洞

網頁應用程式框架有助於增加開發的速度,但也可能產生更多攻擊面或是潛在的弱點,而引起研究人員關注。資安業者SonarSource揭露JavaScript網頁應用程式框架Blitz.js的漏洞CVE-2022-23631,此漏洞出現在該框架的遠端程序呼叫(RPC)層中,名為superjson的序列化程式庫,一旦攻擊者加以利用,就有可能在沒有經過身分驗證的情況下,對此網頁應用程式框架進行原型污染(Prototype Pollution)攻擊,操縱採用Blitz.js的應用程式,並藉由建立反向Shell的方式,來在受害伺服器上執行任意命令。

研究人員於今年2月7日通報,Blitz.js與superjson於同月10日提供更新版本,研究人員於7月12日公布相關細節。

Juniper Networks修補網路管理平臺、軟體定義網路系統的重大漏洞

資安業者Juniper Networks於7月13至14日,針對旗下多項產品發布修補程式,其中最為嚴重的漏洞是CVE-2021-23017,CVSS風險評分為9.4分,存在於網路管理系統Junos Space、NorthStar Controller所使用的Nginx解析器元件,一旦攻擊者加以利用,就有機會藉由DNS伺服器傳送偽造的UDP封包,來造成1個位元的記憶體覆寫,導致正在執行的處理程序損毀等情況。

這次Juniper也針對軟體定義網路解決方案Contrail Networking進行升級,修補一組影響程度達到CVSS評分10分的漏洞,其具體做法是更新此系統所使用的容器映像檔Red Hat Universal Base Image(UBI),從RHEL 7升級至RHEL 8。

該公司發布了Junos Space 22.1R1、NorthStar Controller 5.1.0 Service Pack 6與6.2.2,以及Contrail Networking 21.4.0來修補上述漏洞。

【其他資安新聞】

以色列衛生局遭伊朗駭客組織Altahrea Team攻擊,起因疑與軍事行動有關

Elastix網路電話系統遭到鎖定,被駭客植入Web Shell

美國再度警告加密貨幣投資者遭到鎖定,駭客佯稱提供錢包應用程式來騙錢

近期資安日報

【2022年7月18日】 近160萬WordPress網站遭到外掛程式漏洞攻擊、多家企業級系統軟體廠商著手修補Retbleed

【2022年7月15日】 駭客利用網釣工具包竊取PayPal用戶個資、惡意軟體ChromeLoader以瀏覽器外掛來入侵受害電腦

【2022年7月14日】 勒索軟體BlackCat聲稱攻擊遊戲業者萬代南夢宮、駭客挾持Office 365用戶的電子郵件進行BEC詐騙

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09